Negli ultimi mesi, il gruppo di minaccia noto come RomCom (o UAT-5647) ha intensificato le sue operazioni contro le agenzie governative ucraine e alcune entità polacche non identificate. Questo gruppo di attori di lingua russa è noto per il suo coinvolgimento in campagne di spionaggio e ransomware, utilizzando strumenti come il malware SingleCamper, una variante avanzata di RomCom.

Strategia di attacco e strumenti utilizzati

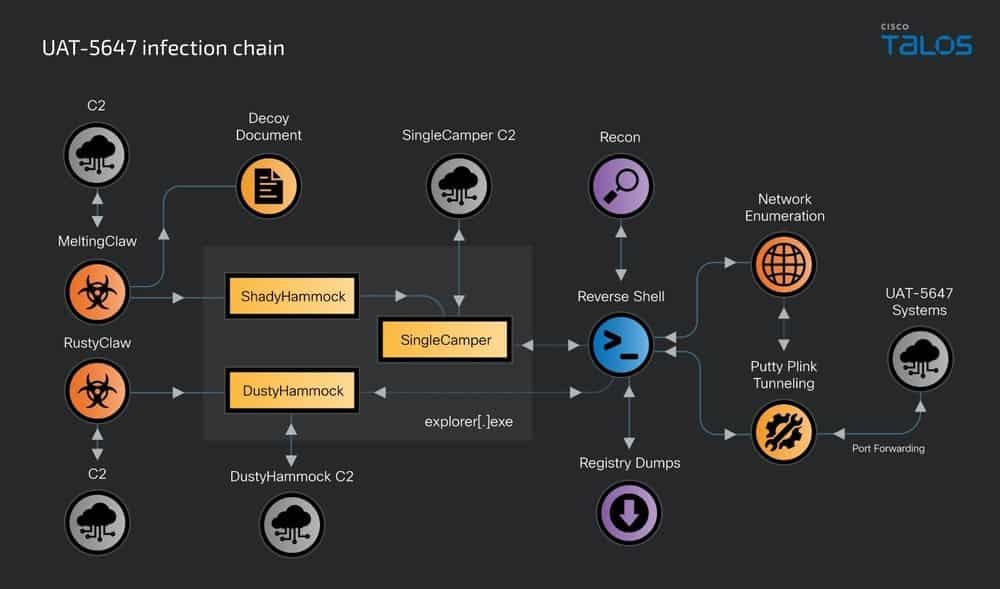

RomCom impiega un’infrastruttura complessa che include diverse famiglie di malware, tra cui i downloader RustyClaw e MeltingClaw, e backdoor come DustyHammock e ShadyHammock. Le catene di attacco iniziano spesso con email di spear-phishing che distribuiscono uno di questi downloader, consentendo agli attori della minaccia di stabilire persistenza all’interno delle reti compromesse.

In particolare, SingleCamper, caricato attraverso ShadyHammock, è utilizzato per una vasta gamma di attività post-compromissione, tra cui il furto di dati, la creazione di tunnel remoti tramite strumenti come PuTTY’s Plink, il movimento laterale all’interno della rete e la scoperta di utenti e sistemi vulnerabili.

Obiettivi e modalità operative

Gli attacchi sono motivati da obiettivi di spionaggio e ransomware, con l’intento di ottenere un accesso a lungo termine ai sistemi compromessi e di esfiltrare dati di interesse strategico. Il malware utilizza comandi per il controllo delle interfacce di rete e la scansione delle porte, permettendo agli attori di raccogliere informazioni dettagliate sugli endpoint e sulla rete complessiva. Il gruppo RomCom ha dimostrato una grande capacità di adattamento, ampliando il proprio arsenale di malware scritto in linguaggi come C++, Rust, Go e Lua.

Gli attacchi di RomCom rappresentano una minaccia crescente per la sicurezza delle infrastrutture governative e delle reti sensibili in Ucraina e Polonia. L’uso di strumenti sofisticati come SingleCamper, individuate da Cisco Talos, e la capacità di stabilire persistenza a lungo termine evidenziano la complessità delle operazioni del gruppo.