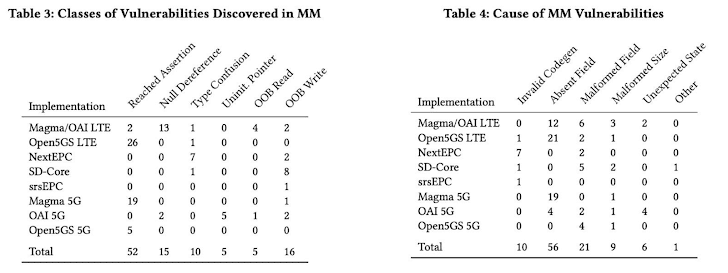

Un gruppo di ricerca sulla sicurezza cellulare ha identificato 119 vulnerabilità critiche nelle reti LTE e 5G. Queste falle, riscontrate sia in implementazioni open-source come Open5GS, Magma e OpenAirInterface, sia in software proprietari, rappresentano una grave minaccia per la stabilità e la sicurezza delle reti mobili. Le vulnerabilità potrebbero essere sfruttate per causare interruzioni di servizio su scala urbana o per accedere ai dati sensibili degli utenti.

Cosa leggere

Impatti delle vulnerabilità critiche nelle reti LTE e 5G

Disruption del servizio cellulare

Ognuna delle vulnerabilità identificate potrebbe essere utilizzata per causare un’interruzione completa delle comunicazioni cellulari in una città. Attaccanti potrebbero, per esempio, inviare pacchetti di dati manipolati per far crashare il Mobility Management Entity (MME) o la Access and Mobility Management Function (AMF), interrompendo così chiamate, messaggi e traffico dati.

Accesso remoto e compromissione

Molte vulnerabilità riguardano overflow del buffer o errori di corruzione della memoria, che permettono agli aggressori di ottenere l’accesso remoto al core della rete cellulare. Da qui, potrebbero:

- Monitorare la posizione degli utenti e i dati delle connessioni.

- Lanciare attacchi mirati contro specifici abbonati.

- Compromettere componenti critici della rete, come l’Home Subscriber Service (HSS) o l’Unified Data Management (UDM), con potenziali effetti a livello nazionale.

Modelli di attacco identificati

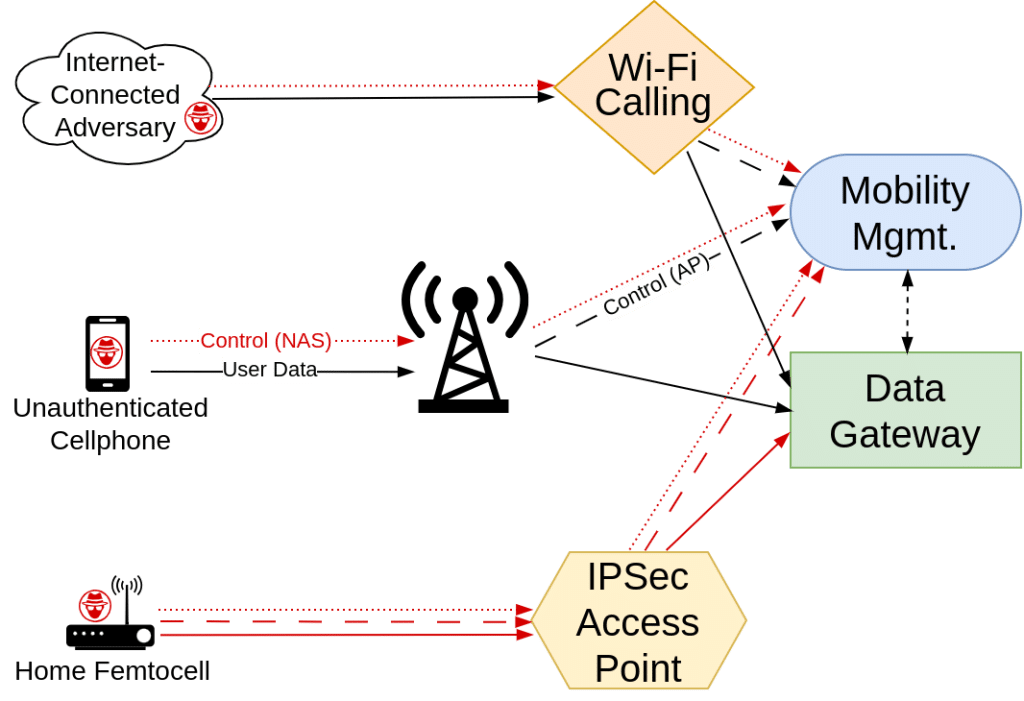

Le vulnerabilità critiche nelle reti LTE e 5G scoperte si suddividono in due principali modelli di attacco:

- Attacchi da dispositivi non autenticati

- Gli aggressori possono sfruttare pacchetti manipolati inviati da dispositivi non autenticati, inclusi quelli senza SIM card, utilizzando strumenti come la software-defined radio (SDR).

- Con l’uso di tecnologie come il Wi-Fi Calling, è possibile effettuare attacchi tramite Internet, senza bisogno di prossimità fisica alla rete target.

- Compromissione di stazioni base

- Gli attaccanti che ottengono accesso a una femtocella (spesso venduta come amplificatore di segnale) o a una stazione base 5G possono intercettare il traffico di rete o accedere al core della rete tramite credenziali IPsec sottratte.

- La diffusione di stazioni base 5G più piccole e accessibili aumenta il rischio di compromissione fisica.

Processo di divulgazione responsabile

I ricercatori hanno contattato i manutentori di tutte le implementazioni vulnerabili, fornendo un periodo di 90 giorni per sviluppare e distribuire patch di sicurezza. Tuttavia, alcune implementazioni, come NextEPC e SD-Core, non hanno risposto agli avvisi, costringendo il team a pubblicare direttamente patch correttive su repository pubblici.

Analisi delle vulnerabilità critiche nelle reti LTE e 5G

Open5GS e Magma

Queste implementazioni presentavano bug nei protocolli NAS e NGAP. Tra i problemi principali:

- Buffer overflow: Possibili attacchi DoS o esecuzione di codice arbitrario.

- Memory leaks: Utilizzo inefficiente delle risorse di sistema, con potenziale esaurimento delle capacità operative.

OpenAirInterface (OAI)

L’infrastruttura OAI era particolarmente vulnerabile a:

- Dereferenziazione di puntatori nulli: Porta al crash dei servizi critici.

- Overflow nello stack: Permette attacchi remoti tramite pacchetti manipolati, specialmente con il protocollo NGAP.

Misure di mitigazione

Per proteggere le reti cellulari dalle vulnerabilità critiche nelle reti LTE e 5G identificate, i provider e le organizzazioni devono adottare le seguenti contromisure:

- Aggiornamenti e patch regolari

- Implementare tempestivamente le patch distribuite dai ricercatori.

- Monitorare attivamente i report di sicurezza per identificare nuove minacce.

- Segmentazione della rete

- Limitare l’accesso ai componenti core della rete solo a dispositivi verificati.

- Adottare crittografia e firewall per proteggere i canali di comunicazione tra stazioni base e core.

- Monitoraggio e rilevamento delle anomalie

- Implementare strumenti di threat intelligence per identificare attività sospette.

- Utilizzare modelli di machine learning per rilevare pacchetti manipolati o comportamenti anomali.

Il rapporto RANsacked evidenzia una realtà preoccupante: molte implementazioni LTE/5G, sia open-source che proprietarie, contengono vulnerabilità critiche nelle reti LTE e 5G. Questi problemi possono causare gravi interruzioni del servizio e compromettere la sicurezza dei dati degli utenti. Mentre i provider di rete adottano le patch e rafforzano le difese, è essenziale che l’industria collabori per creare standard più rigorosi e garantire la resilienza delle infrastrutture cellulari in futuro.