La recente indagine condotta da eSentire Threat Response Unit (TRU) ha scoperto una campagna malevola che utilizza MintsLoader, un loader basato su PowerShell, per distribuire i payload StealC e il client BOINC (Berkeley Open Infrastructure for Network Computing). Questi attacchi, mirati principalmente a settori chiave come elettricità, petrolio, gas e servizi legali in Stati Uniti ed Europa, dimostrano come i criminali informatici combinino tecniche avanzate di evasione e strumenti dannosi per compromettere le reti aziendali.

Dettagli tecnici della minaccia

MintsLoader viene distribuito principalmente tramite e-mail di spam contenenti link a file JScript, con nomi come “Fattura[0-9]{8}.js”. Una volta eseguito, il malware utilizza il comando PowerShell curl per scaricare e avviare il primo stadio dell’attacco, eliminando poi i file temporanei per ridurre le tracce.

Caratteristiche principali

- Evasione delle VM: MintsLoader rileva macchine virtuali tramite oggetti WMI come

Get-MpComputerStatuseWin32_VideoController, interrompendo l’esecuzione su ambienti virtuali per evitare analisi. - DGA (Domain Generation Algorithm): Genera automaticamente domini C2 (command and control) utilizzando algoritmi basati sulla data del giorno, rendendo difficile il blocco delle comunicazioni.

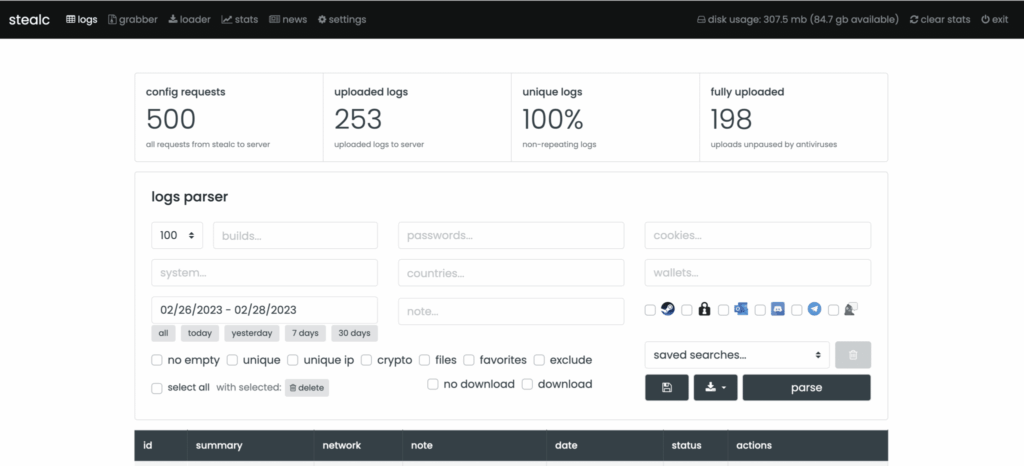

- Payload finale: StealC: Un malware progettato per rubare dati sensibili come credenziali, dati finanziari e informazioni di wallet crittografici, utilizzando tecniche di crittografia XOR per nascondere le sue attività.

BOINC: un uso malevolo di un software legittimo

Il client BOINC, solitamente utilizzato per il calcolo distribuito in progetti scientifici, viene utilizzato dai cybercriminali per eseguire calcoli complessi e processi malevoli su macchine compromesse. Questo sfruttamento evidenzia come anche strumenti legittimi possano essere trasformati in armi informatiche.

Raccomandazioni per la protezione

Per mitigare i rischi legati a MintsLoader e StealC, è fondamentale adottare misure preventive e di risposta rapida:

- Bloccare esecuzioni sospette: Disabilitare strumenti come

wscript.exeemshta.exetramite criteri di AppLocker o Windows Defender Application Control (WDAC). - Implementare controlli EDR: Soluzioni avanzate di rilevamento e risposta agli endpoint sono cruciali per identificare e bloccare attività anomale.

- Formazione sulla sicurezza: I dipendenti devono essere formati per riconoscere e segnalare tentativi di phishing e link sospetti.

Gli Indicatori di Compromissione (IoC) relativi alla campagna possono essere consultati su GitHub.

MintsLoader rappresenta una minaccia avanzata che combina evasione, crittografia e tecniche di dissimulazione per compromettere reti aziendali. La sua integrazione con malware come StealC e l’uso improprio di BOINC dimostrano l’ingegno dei cybercriminali nel superare le difese tradizionali. Solo un approccio proattivo alla cybersicurezza può ridurre l’impatto di attacchi così sofisticati.