Microsoft ha rilasciato un’analisi dettagliata su un’operazione di cyber spionaggio condotta da un sottogruppo di Seashell Blizzard (APT44), un’unità di intelligence russa legata al GRU. L’indagine ha rivelato che questa campagna, denominata BadPilot, ha permesso a Seashell Blizzard di compromettere reti critiche su scala globale, con un focus su settori strategici come energia, telecomunicazioni, difesa e governi internazionali.

Attivo dal 2021, il gruppo ha utilizzato tecniche avanzate per ottenere accesso iniziale ai sistemi, mantenere la persistenza e raccogliere credenziali sensibili. L’ultima evoluzione della campagna ha visto un’espansione nel 2024 verso obiettivi negli Stati Uniti e nel Regno Unito, sfruttando vulnerabilità in software di gestione IT come ConnectWise ScreenConnect (CVE-2024-1709) e il sistema di sicurezza Fortinet FortiClient EMS (CVE-2023-48788).

Microsoft sottolinea come questa operazione rappresenti un’escalation della capacità russa di infiltrarsi nelle infrastrutture critiche e avverte che gli attacchi potrebbero intensificarsi nel corso del 2025.

Chi è Seashell Blizzard? Un gruppo avanzato di attacco informatico russo

Seashell Blizzard è una delle unità più pericolose del GRU, responsabile di attacchi distruttivi come NotPetya (2017), FoxBlade (2022) e Prestige (2022). Il gruppo è noto per la sua specializzazione nel sabotaggio delle infrastrutture critiche, con attacchi mirati a reti energetiche, sistemi di controllo industriale (ICS) e piattaforme di telecomunicazioni.

Dal 2022, con l’invasione dell’Ucraina, il gruppo ha ampliato la sua attività, prendendo di mira organizzazioni geopoliticamente rilevanti e aziende che forniscono supporto militare all’Ucraina. La campagna BadPilot rappresenta l’ultima fase di questa strategia, con l’obiettivo di ottenere accesso prolungato a reti globali per future operazioni offensive.

Le tecniche di attacco di BadPilot: un’operazione globale di cyber spionaggio

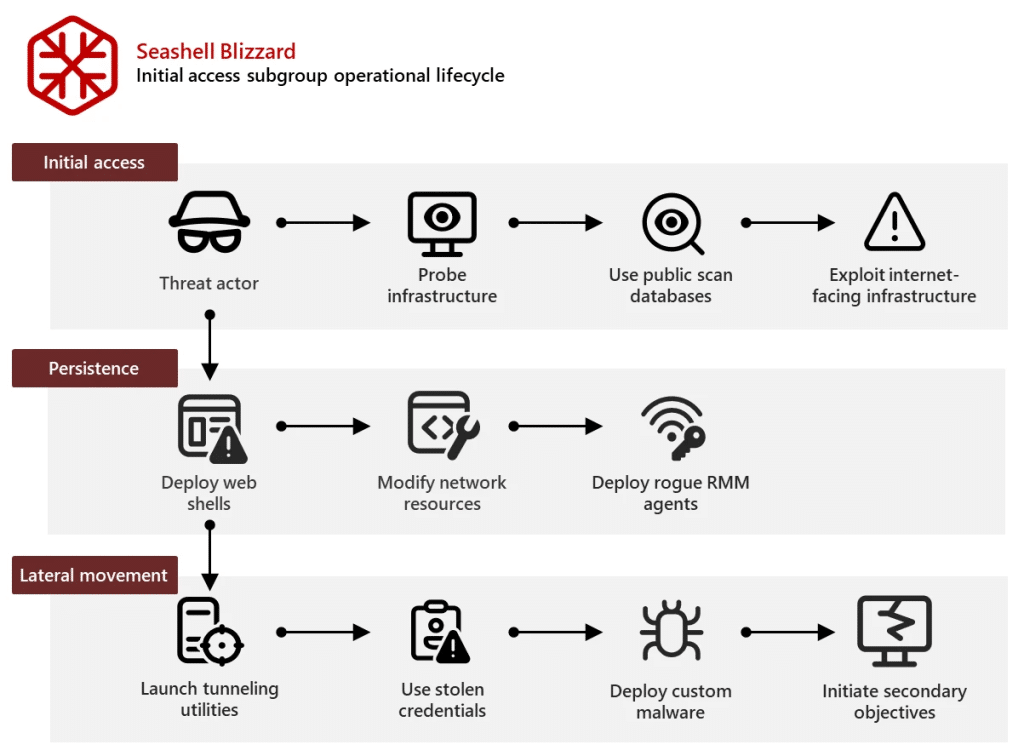

Microsoft ha identificato tre principali modalità di attacco utilizzate dalla campagna BadPilot:

- Compromissione di infrastrutture IT con vulnerabilità note

Il gruppo sfrutta falle in software di gestione IT per ottenere accesso ai sistemi aziendali. Gli attacchi del 2024 si sono concentrati su ConnectWise ScreenConnect (CVE-2024-1709) e Fortinet FortiClient EMS (CVE-2023-48788). - Persistenza e controllo remoto attraverso software legittimi

Una volta ottenuto l’accesso, gli hacker installano strumenti come Atera Agent e Splashtop Remote Services, che simulano software aziendali legittimi per eludere i controlli di sicurezza e mantenere il controllo del sistema. - Utilizzo della rete Tor per nascondere il traffico malevolo

Per garantire l’accesso continuo, il gruppo ha sviluppato una tecnica chiamata ShadowLink, che trasforma i sistemi compromessi in servizi nascosti Tor, impedendo alle aziende di rilevare le connessioni dannose.

Obiettivi della campagna BadPilot: settori colpiti e nuove aree di attacco

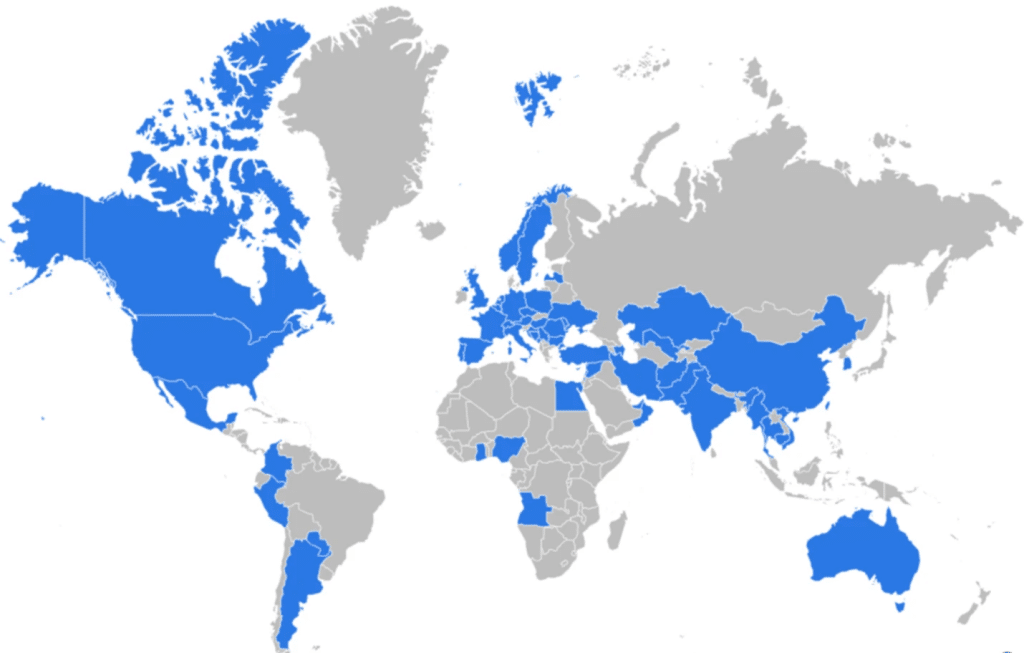

Dal 2021 al 2023, gli attacchi di Seashell Blizzard si sono concentrati principalmente su Ucraina, Europa, Asia centrale e Medio Oriente, mirando a settori chiave come energia, manifattura, difesa e telecomunicazioni.

Nel 2024, il gruppo ha ampliato il raggio d’azione, includendo aziende e istituzioni in Stati Uniti, Canada, Australia e Regno Unito. Questo cambiamento indica un rafforzamento della strategia di cyber spionaggio della Russia, con una maggiore attenzione a paesi alleati dell’Ucraina.

Microsoft ha confermato che almeno tre attacchi distruttivi condotti in Ucraina dal 2023 sono stati abilitati da questa campagna di accesso.

Mitigazione e protezione: come difendersi da Seashell Blizzard

Per ridurre il rischio di compromissione da parte del gruppo, Microsoft consiglia di adottare misure di sicurezza avanzate:

- Applicare immediatamente le patch per CVE-2024-1709 e CVE-2023-48788 su ConnectWise e Fortinet.

- Implementare autenticazione multi-fattore (MFA) per prevenire accessi non autorizzati.

- Monitorare il traffico di rete per rilevare anomalie e tentativi di connessione a Tor.

- Rinforzare i sistemi di protezione per il remote management, evitando l’uso di software di amministrazione remota non controllati.

L’attacco BadPilot dimostra quanto sia cruciale una difesa proattiva, specialmente per aziende e istituzioni che operano in settori strategici.

Russia intensifica la guerra cibernetica con accessi prolungati alle reti globali

La campagna BadPilot segna un’evoluzione nella strategia di cyber spionaggio della Russia, con un passaggio da attacchi diretti a operazioni di accesso e persistenza a lungo termine. Il gruppo Seashell Blizzard, noto per la sua capacità distruttiva, sta ora puntando su compromissioni globali di infrastrutture critiche, con un focus su paesi alleati dell’Ucraina.

Le aziende devono prepararsi a un’escalation degli attacchi e adottare misure di protezione avanzate per evitare di diventare il prossimo obiettivo di questa pericolosa operazione di cyber guerra.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.