Nel sempre più complesso panorama della cybersecurity, una nuova campagna malevola ha attirato l’attenzione degli esperti di sicurezza. Identificata con il nome in codice SalmonSlalom, questa operazione avanzata ha come obiettivo aziende industriali e organizzazioni governative nell’area Asia-Pacifico (APAC). La minaccia principale è FatalRAT, un trojan di accesso remoto estremamente versatile, che consente ai criminali di prendere il controllo dei dispositivi infetti, rubare dati sensibili e lanciare attacchi su larga scala.

Quello che rende particolarmente pericolosa questa campagna è l’infrastruttura utilizzata dagli attaccanti, che si basa su servizi cloud legittimi come Youdao Cloud Notes e il CDN cinese myqcloud per distribuire i payload malevoli ed evitare il rilevamento. Questa strategia rappresenta una sfida significativa per le aziende e gli analisti di sicurezza, poiché i tradizionali sistemi di difesa non riescono facilmente a identificare traffico malevolo nascosto in servizi apparentemente innocui.

Cosa leggere

Il meccanismo d’infezione: un attacco su più livelli

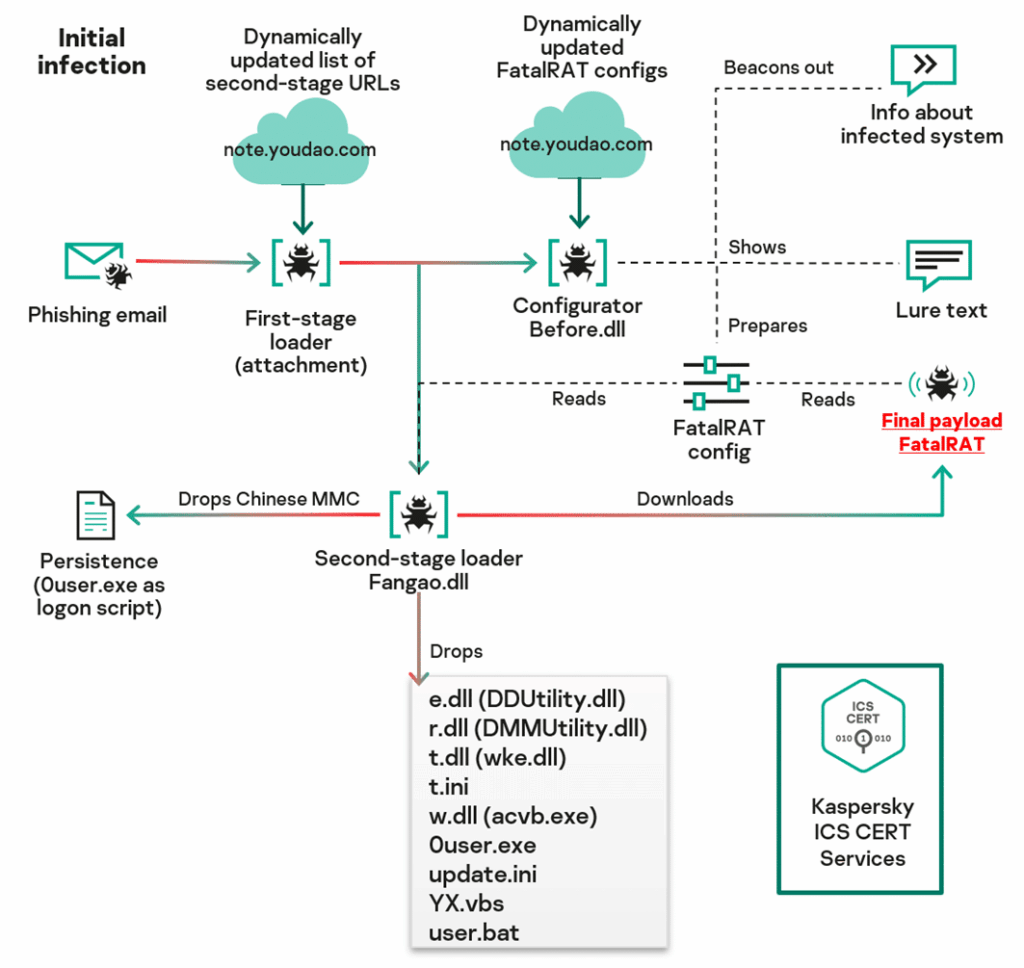

L’infezione segue una sequenza ben strutturata, progettata per eludere i controlli di sicurezza e garantire che il malware possa raggiungere il suo obiettivo senza essere rilevato. Tutto inizia con una campagna di phishing mirata, in cui le vittime ricevono email contraffatte, spesso camuffate da comunicazioni fiscali o documenti di interesse per il settore industriale. Gli attaccanti sanno bene che documenti relativi a dichiarazioni dei redditi, regolamenti governativi o agevolazioni fiscali attirano facilmente l’attenzione di dipendenti e dirigenti, aumentando le probabilità che gli allegati vengano aperti senza sospetti.

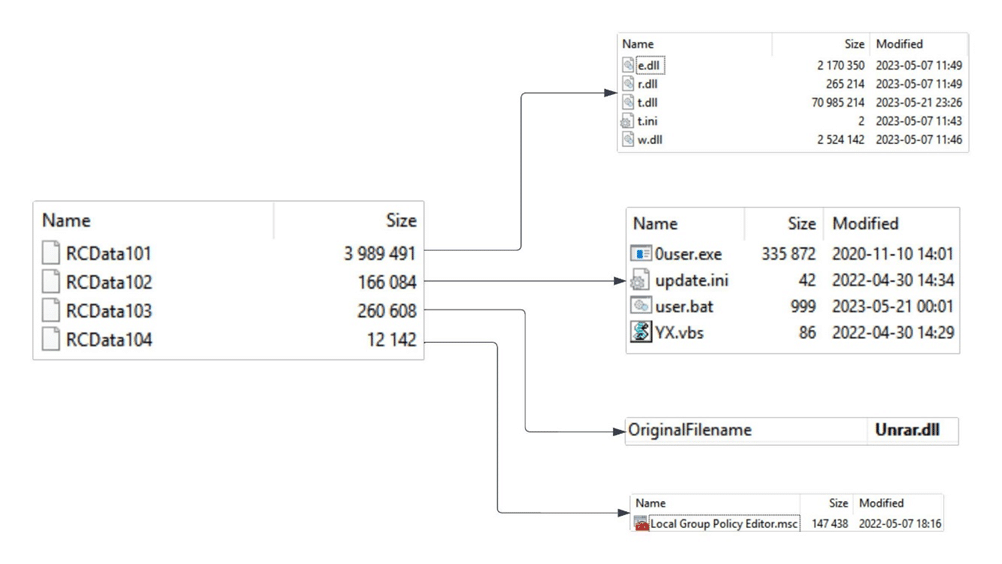

Il file malevolo, solitamente un archivio ZIP, contiene un primo loader infetto, che una volta eseguito avvia la catena di infezione. Qui entra in gioco una delle caratteristiche più sofisticate della campagna: invece di collegarsi direttamente a un server di comando e controllo tradizionale, il malware scarica il codice necessario da Youdao Cloud Notes, un servizio cloud comunemente utilizzato in Cina per prendere appunti e condividere documenti. Questo permette agli attaccanti di modificare dinamicamente gli URL dei payload, evitando che un’eventuale chiusura di un server interrompa l’attacco.

Una volta stabilito il primo contatto, il malware scarica due componenti fondamentali: un configuratore e un secondo loader, che preparano il sistema per la fase finale dell’infezione. È solo in questo momento che viene eseguito FatalRAT, il vero protagonista dell’attacco, un trojan che offre agli hacker un controllo totale sulla macchina infetta.

Perché FatalRAT è così pericoloso?

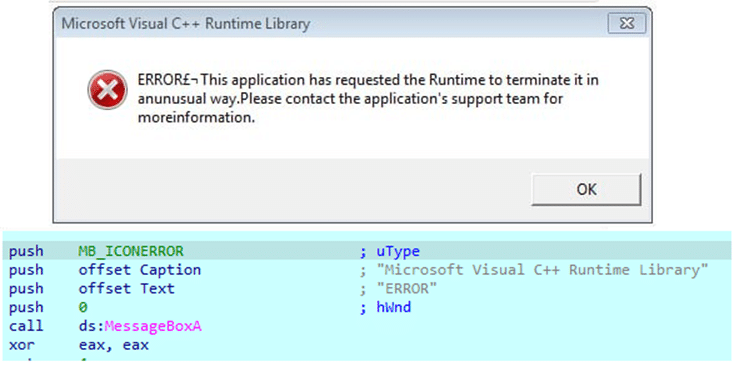

A differenza di altri malware generici, FatalRAT è progettato per operare indisturbato in ambienti mirati. Il suo codice include controlli specifici che gli permettono di attivarsi solo se rileva che il dispositivo appartiene a un utente di lingua cinese. Questo avviene attraverso la verifica della lingua del sistema operativo, il fuso orario impostato e altri parametri regionali. Se il dispositivo non soddisfa questi criteri, il malware si autodistrugge per evitare di attirare l’attenzione delle autorità di cybersecurity di altri paesi.

Una volta insediatosi, FatalRAT si comporta come un vero e proprio operatore invisibile, consentendo agli attaccanti di:

- Registrare le attività della vittima, intercettando tasti premuti e dati sensibili.

- Accedere ai file e ai documenti presenti nel sistema, copiandoli o eliminandoli senza lasciare tracce.

- Disattivare funzioni di sicurezza, impedendo alla vittima di eseguire operazioni di ripristino.

- Eseguire comandi da remoto, rendendo il computer una sorta di strumento controllato dagli hacker.

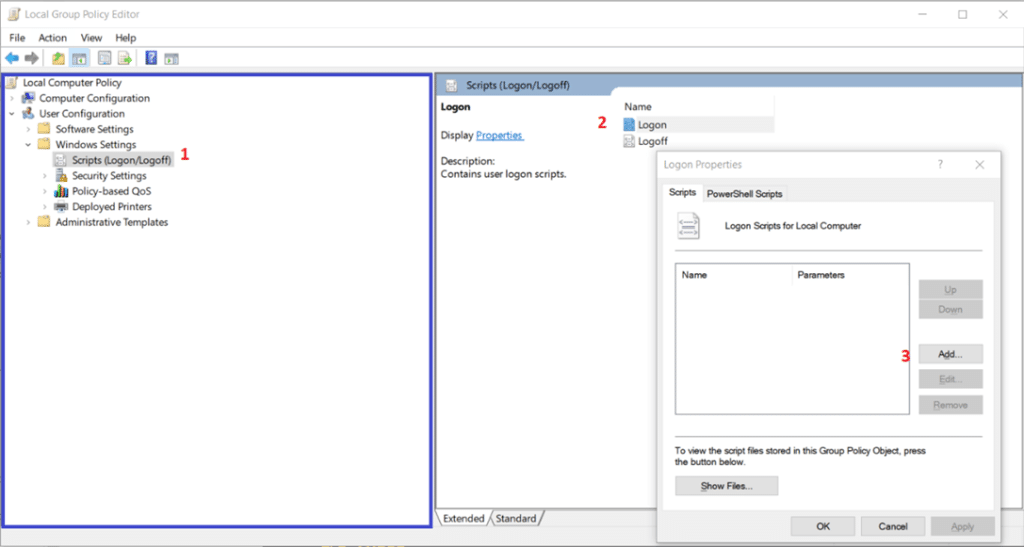

Un aspetto particolarmente insidioso di FatalRAT è la sua capacità di rimanere attivo nel sistema anche dopo un riavvio, garantendo agli attaccanti un accesso continuo alla rete compromessa.

L’evoluzione delle tecniche di attacco: un problema sempre più complesso

L’uso di servizi cloud legittimi per distribuire malware non è una novità assoluta, ma con SalmonSlalom si osserva un livello di sofisticazione senza precedenti. La possibilità di modificare dinamicamente gli indirizzi dei payload in tempo reale complica enormemente il lavoro degli esperti di cybersecurity. Non si tratta più di identificare un server sospetto e bloccarlo, ma di fronteggiare una minaccia che si adatta e si evolve costantemente, utilizzando infrastrutture digitali di uso comune.

Questo approccio dimostra quanto i cybercriminali siano diventati abili nello sfruttare le debolezze dei processi aziendali. Molte imprese, infatti, non dispongono di politiche di sicurezza stringenti quando si tratta di strumenti cloud utilizzati quotidianamente dai dipendenti. Servizi come Google Drive, Dropbox, Youdao Cloud Notes o GitHub sono spesso considerati affidabili e sicuri, mentre invece possono diventare vettori d’attacco altamente efficaci se utilizzati nel modo giusto da hacker esperti.

Come proteggersi da minacce come FatalRAT?

Difendersi da attacchi di questo tipo richiede un approccio proattivo e multilivello. Le aziende devono adottare strategie avanzate di monitoraggio e prevenzione, poiché gli strumenti tradizionali non bastano più a fronteggiare minacce così sofisticate.

Una delle misure più efficaci è il monitoraggio continuo del traffico di rete, alla ricerca di comportamenti anomali, come richieste ripetute a servizi cloud in momenti sospetti. Gli amministratori IT dovrebbero inoltre implementare policy di restrizione sugli accessi ai servizi cloud, impedendo che documenti sconosciuti possano essere utilizzati per eseguire codice malevolo.

Anche la formazione del personale gioca un ruolo chiave. Gli attacchi basati sul phishing continuano ad avere successo perché molte persone non sono consapevoli dei rischi legati all’apertura di file sconosciuti. Educare i dipendenti su come riconoscere email sospette e insegnare loro a verificare le fonti dei documenti che ricevono è una delle strategie più semplici ma efficaci per ridurre il rischio di infezione.

Infine, è fondamentale adottare soluzioni di sicurezza avanzate che siano in grado di rilevare attività sospette anche all’interno di servizi apparentemente affidabili. L’uso di strumenti di threat intelligence e intelligenza artificiale per individuare pattern anomali potrebbe fare la differenza tra una rete aziendale compromessa e un’infezione bloccata prima che possa causare danni.

Il futuro della cybersecurity è sempre più incerto

La campagna SalmonSlalom e l’uso di FatalRAT dimostrano come le minacce informatiche stiano diventando sempre più intelligenti e adattabili. I criminali informatici non si limitano più a sfruttare vulnerabilità nei sistemi, ma stanno manipolando le stesse infrastrutture digitali utilizzate dalle aziende per condurre attacchi difficili da intercettare.

Il futuro della cybersecurity non può più basarsi solo su strumenti di protezione passiva. Servono strategie dinamiche, monitoraggi avanzati e un costante aggiornamento delle misure di difesa, perché gli attacchi, proprio come SalmonSlalom, stanno diventando sempre più difficili da fermare.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.