Negli ultimi anni, il panorama della sicurezza informatica è stato segnato da attacchi sempre più sofisticati e mirati, in cui gruppi di cybercriminali legati a governi utilizzano tecniche avanzate per spiare, compromettere e influenzare le operazioni di stati nemici o oppositori politici. Uno dei gruppi più attivi in questo scenario è Ghostwriter, un’operazione di cyber spionaggio attribuita a entità filo-bielorusse, che dal 2016 prende di mira istituzioni governative, militari e attivisti in Europa orientale.

L’ultima campagna individuata da SentinelOne rivela che il gruppo Ghostwriter sta attivamente colpendo militari e funzionari governativi ucraini, oltre a esponenti dell’opposizione politica in Bielorussia. Questo attacco, in fase di preparazione dal luglio 2024 e attivo dalla fine dello stesso anno, utilizza una combinazione di attacchi informatici e manipolazione dell’informazione per raggiungere i suoi obiettivi.

Chi c’è dietro Ghostwriter?

Ghostwriter è stato a lungo associato alle operazioni di cyberespionaggio della Bielorussia, sebbene alcune analisi lo riconducano anche alla Russia. Il gruppo è conosciuto con diversi nomi, tra cui:

Le attività di Ghostwriter sono state descritte in dettaglio in diversi report pubblici tra il 2020 e il 2024, con l’evidenza di una strategia di lungo termine volta a influenzare l’opinione pubblica e raccogliere informazioni sensibili.

Tra le tecniche più utilizzate in passato dal gruppo, spiccano:

- Attacchi con documenti infetti, spesso file Excel contenenti macro malevole.

- Distribuzione di malware come PicassoLoader e Cobalt Strike, due strumenti utilizzati per ottenere accesso remoto ai sistemi delle vittime.

- Manipolazione delle informazioni, con campagne mirate a diffondere notizie false o distorte.

La nuova ondata di attacchi mantiene molte di queste caratteristiche, ma introduce anche tecniche aggiornate per garantire un’infezione più silenziosa e difficile da rilevare.

Il nuovo attacco: Excel infetti e malware avanzati

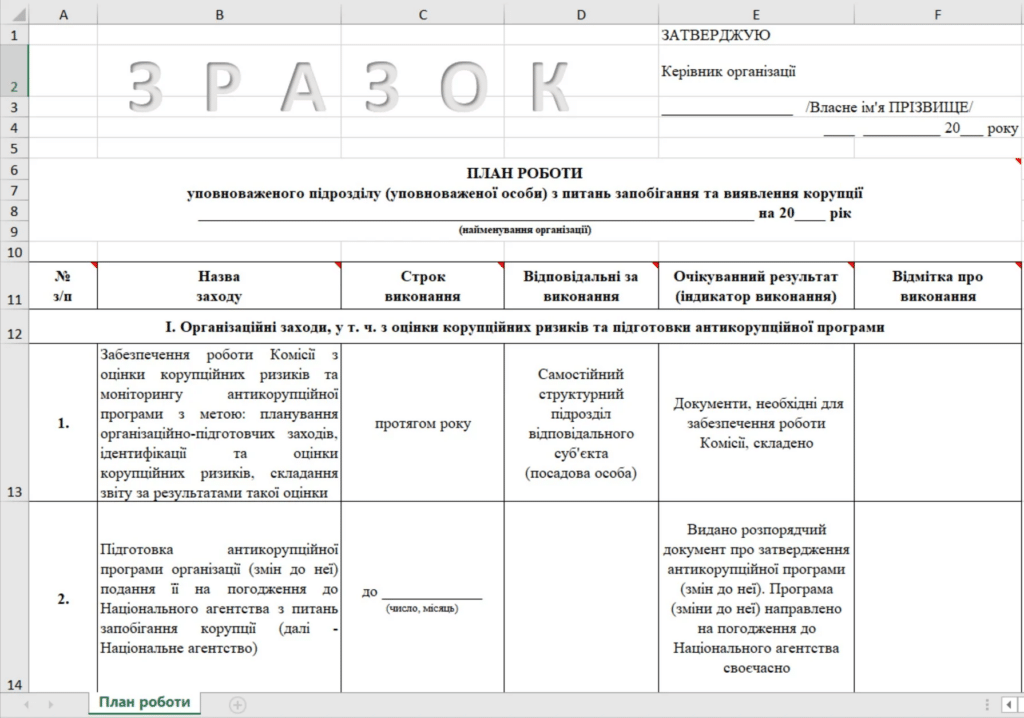

Gli attacchi recenti osservati da SentinelOne si basano su documenti Excel armati inviati tramite email di phishing, che prendono di mira esponenti politici bielorussi e funzionari governativi ucraini.

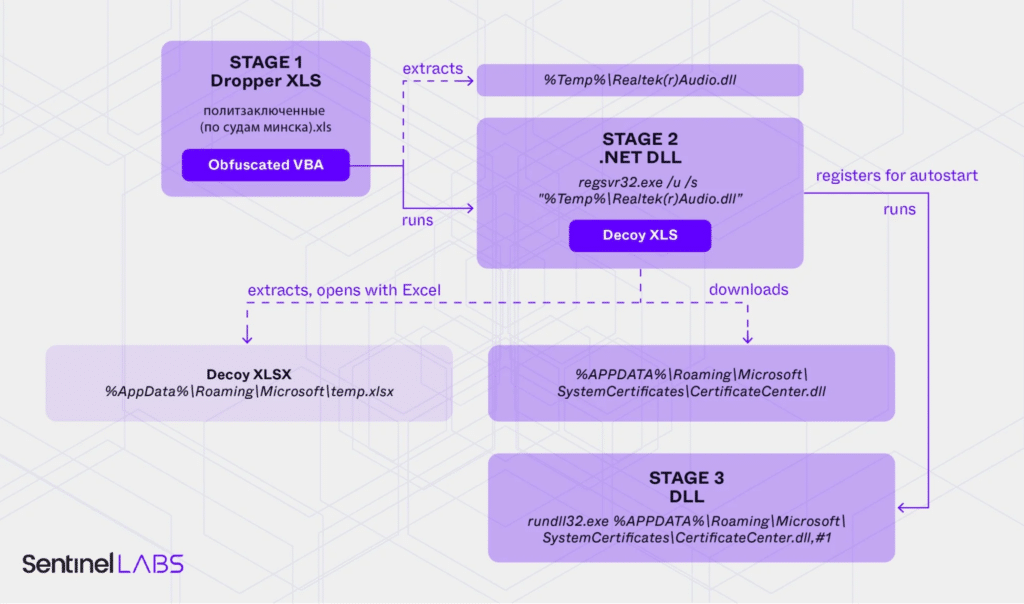

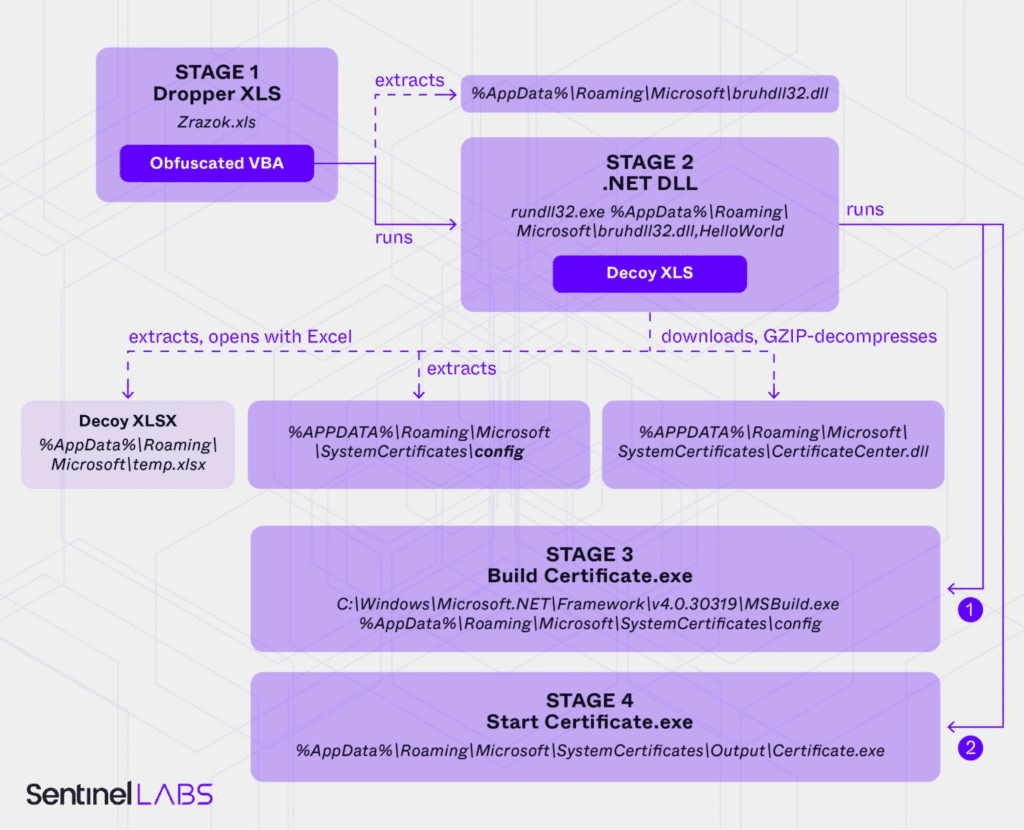

Uno degli esempi più significativi è un file intitolato “Political Prisoners in Minsk Courts”, contenente macro VBA offuscate che, se attivate, eseguono codice malevolo sul sistema della vittima.

Come funziona l’attacco?

- L’utente riceve un’email con un link a un file Excel su Google Drive.

- Il documento è mascherato da un elenco di prigionieri politici a Minsk, rendendolo interessante per chi si oppone al regime bielorusso.

- Se l’utente abilita le macro, il codice malevolo scarica ed esegue un DLL infetto chiamato

Realtek(r)Audio.dll. - Il DLL carica un malware in grado di eseguire comandi da remoto, consentendo agli hacker di controllare il sistema della vittima.

Questo metodo di infezione è stato utilizzato in più varianti, con documenti Excel che trattavano temi diversi, ma tutti destinati a funzionari governativi ucraini o membri dell’opposizione bielorussa.

Ghostwriter sfrutta tecniche avanzate di evasione

Un aspetto chiave dell’attacco è l’utilizzo di tecniche di offuscamento e evasione, che rendono difficile il rilevamento da parte degli antivirus e dei sistemi di sicurezza.

Ecco alcune delle tecniche utilizzate dal malware:

- ConfuserEx: un tool di offuscamento che nasconde il codice eseguibile, impedendo alle soluzioni di sicurezza di identificarlo.

- Tecniche anti-analisi: il malware modifica il proprio header PE in memoria, rendendo impossibile per gli antivirus rilevare che si tratta di un file

.NET. - Mascheramento con immagini JPEG: il malware scarica file apparentemente innocui da siti web legittimi (es. un blog su cani), ma in realtà utilizza queste immagini per nascondere il proprio payload.

- Persistenza nel sistema: il codice viene eseguito tramite il registro di sistema Windows, garantendo che il malware si avvii ogni volta che l’utente accede al dispositivo.

Queste tecniche dimostrano un elevato livello di sofisticazione, tipico di gruppi sponsorizzati da stati nazionali, e rendono l’attacco particolarmente difficile da contrastare.

Perché questo attacco è preoccupante?

Questa nuova operazione di Ghostwriter conferma una crescente aggressività da parte degli attori filo-bielorussi e russi, con obiettivi sempre più mirati e una maggiore sofisticazione delle tecniche.

Implicazioni per l’Ucraina e la Bielorussia

- L’opposizione bielorussa è nel mirino: è la prima volta che Ghostwriter prende di mira direttamente attivisti e dissidenti politici in Bielorussia, segno che il governo di Minsk potrebbe intensificare la repressione anche attraverso operazioni di cyberespionaggio.

- Il governo ucraino è ancora vulnerabile: l’uso di malware avanzato indica che gli hacker stanno cercando accesso a documenti sensibili e comunicazioni interne legate alla guerra e alle operazioni di sicurezza.

- La manipolazione dell’informazione è parte della strategia: non si tratta solo di attacchi tecnici, ma di un’operazione più ampia che combina cyberattacchi e diffusione di notizie distorte per influenzare l’opinione pubblica.

Rischi per altre nazioni europee

Sebbene gli attacchi attuali siano concentrati su Ucraina e Bielorussia, l’esperienza passata suggerisce che Ghostwriter potrebbe presto rivolgere la sua attenzione ad altri paesi europei. Negli anni precedenti, il gruppo ha condotto campagne di disinformazione e cyberattacchi anche in Polonia, Germania e nei paesi baltici, con l’obiettivo di destabilizzare le istituzioni democratiche.

Come proteggersi dagli attacchi di Ghostwriter?

Data la sofisticazione di questi attacchi, è essenziale adottare misure di sicurezza avanzate per proteggere organizzazioni e individui a rischio.

Best practices per prevenire infezioni da malware avanzati

- Non aprire documenti allegati a email sospette, soprattutto se provengono da fonti non verificate.

- Evitare di abilitare le macro nei documenti Office, a meno che non siano assolutamente necessarie.

- Utilizzare software di sicurezza con protezione avanzata, in grado di rilevare tecniche di offuscamento come quelle usate da ConfuserEx.

- Monitorare il traffico di rete per identificare connessioni sospette a domini utilizzati dai cybercriminali.

- Implementare l’autenticazione a più fattori (MFA) per ridurre il rischio di compromissione degli account.

Una minaccia che continuerà a crescere

L’operazione Ghostwriter rappresenta una delle campagne di cyber spionaggio più pericolose in corso, con implicazioni che vanno ben oltre l’Ucraina e la Bielorussia. La crescente sofisticazione delle tecniche di attacco, unite a una chiara strategia politica, suggeriscono che questo tipo di minacce continuerà a evolversi, prendendo di mira governi, media indipendenti e organizzazioni internazionali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.