Una delle più sofisticate e ingannevoli operazioni di cyberspionaggio del 2025 porta la firma del gruppo nordcoreano Lazarus. Con la campagna ClickFake Interview, il gruppo statale ha preso di mira dipendenti e candidati del settore delle criptovalute, orchestrando falsi colloqui di lavoro che nascondono un’infrastruttura di attacco volta all’installazione di backdoor in ambienti Windows e macOS. Questo attacco rappresenta l’evoluzione diretta della precedente operazione nota come Contagious Interview, documentata fin dal 2022.

La più grande rapina crypto della storia: Lazarus colpisce Bybit per 1,38 miliardi di euro

Nel marzo 2025, la piattaforma di scambio crypto Bybit, con sede negli Emirati Arabi Uniti, ha subito una violazione che ha portato alla sottrazione di oltre 1,38 miliardi di euro, il furto più ingente mai registrato nel settore. L’attacco è stato condotto proprio da Lazarus, e si inserisce in una lunga serie di operazioni con cui la Corea del Nord finanzia i propri programmi nucleari e missilistici, eludendo le sanzioni internazionali.

Secondo Chainalysis, i gruppi affiliati alla DPRK hanno rubato oltre 1,19 miliardi di euro in criptovalute solo nel 2024, con un evidente passaggio strategico dalla finanza decentralizzata (DeFi) a quella centralizzata (CeFi), più vulnerabile e meno distribuita.

ClickFake Interview: colloqui simulati per installare malware

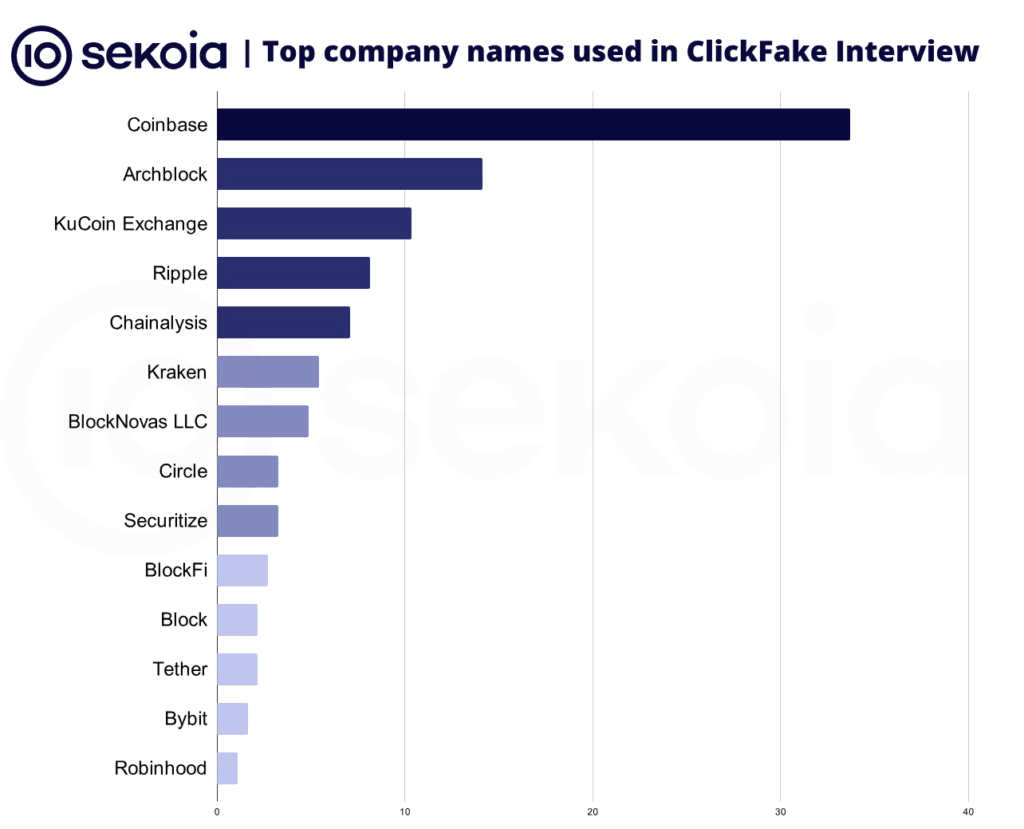

La campagna ClickFake Interview si differenzia per l’impiego di siti ReactJS progettati per imitare reali portali di selezione del personale. Le vittime – spesso profili non tecnici del settore crypto – vengono avvicinate via social media (LinkedIn, X) e invitate a sostenere un’intervista su un sito dedicato, spesso brandizzato con nomi di aziende legittime come Coinbase, Kraken, Bybit, KuCoin, Circle, BlockFi, Robinhood e Tether.

Il sito propone domande, raccolta video tramite webcam e una simulazione di preparazione al colloquio. A un certo punto, un falso errore tecnico induce l’utente a scaricare un fantomatico driver per abilitare la fotocamera. In realtà, si tratta dell’attivazione del malware.

La tecnica ClickFix: ingegneria sociale avanzata e download controllati

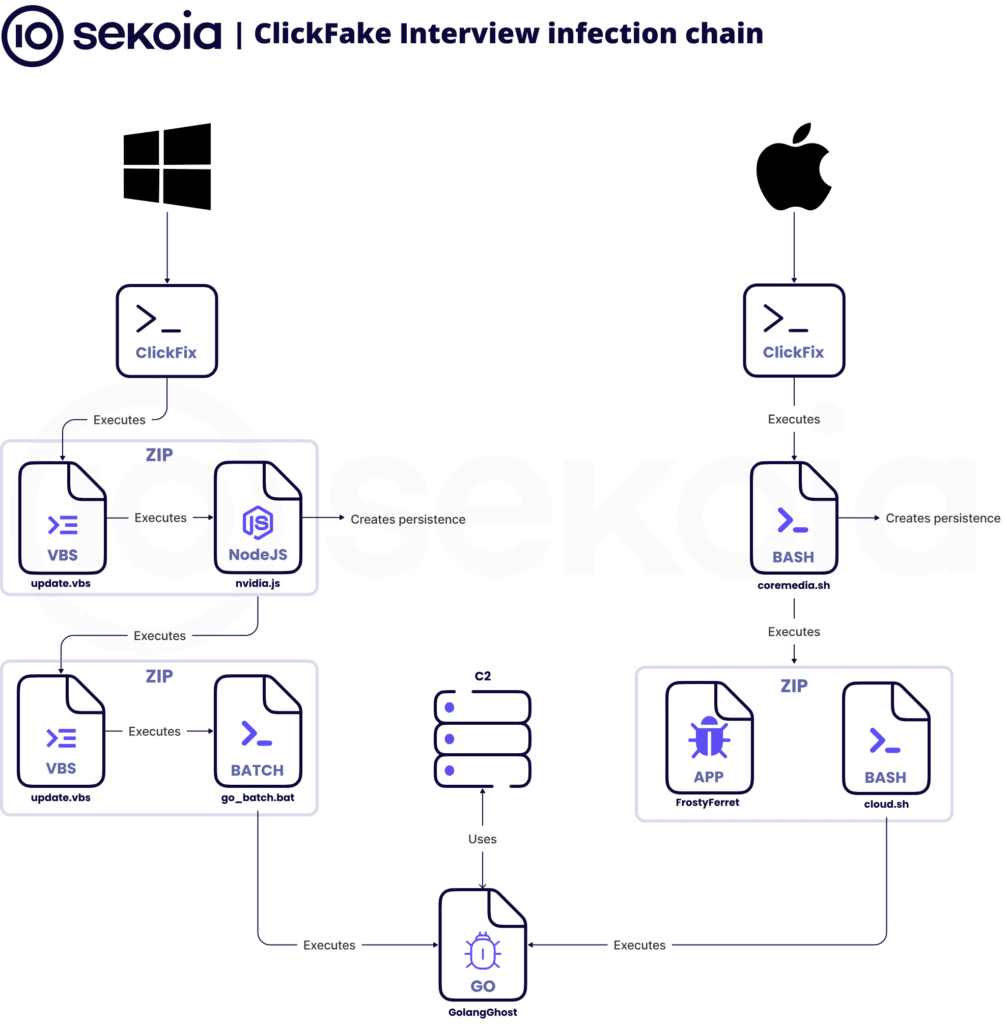

Il malware viene installato usando una variante evoluta della tecnica ClickFix, che forza l’utente a eseguire comandi manuali nel terminale di Windows o nel Terminale di macOS. Questi comandi utilizzano curl per scaricare da server C2 mascherati da servizi driver, estraendo e avviando il payload dannoso.

Nel caso di Windows, il file update.vbs scarica uno script NodeJS (nvidia.js) che installa una backdoor chiamata GolangGhost. Su macOS, invece, un file bash (coremedia.sh) scarica una suite di strumenti tra cui il password stealer FrostyFerret, che esfiltra le credenziali del sistema. Il tutto viene reso persistente tramite chiavi di registro su Windows o agenti LaunchDaemon su macOS.

GolangGhost: una backdoor scritta in Go per il furto remoto

Il malware GolangGhost, eseguito sia su Windows che su macOS, consente agli operatori di controllare il dispositivo da remoto, scaricare o caricare file, eseguire comandi shell e rubare dati del browser come cookie, credenziali e chiavi. Le sue funzionalità si basano sul progetto HackBrowserData e includono comandi come COMMAND_UPLOAD, COMMAND_OSSHELL, COMMAND_EXIT, oltre a modalità speciali per attivare i moduli stealer.

Il malware comunica con il server C2 utilizzando pacchetti HTTP POST criptati con RC4, includendo identificativi univoci, informazioni di sistema, utente e architettura. Ogni istanza crea file .host, .store e .ses sul sistema per garantire la persistenza e l’unicità della sessione.

FrostyFerret: il ladro di password mascherato da aggiornamento Chrome

La componente FrostyFerret su macOS simula un aggiornamento di Chrome per richiedere la password di sistema. Anche in caso di inserimento errato, il malware presenta un messaggio falso di errore e invia comunque i dati a un server remoto, sfruttando servizi cloud come Dropbox. Questo consente al gruppo Lazarus di accedere al Keychain Apple, dove sono memorizzate credenziali e certificati.

Da Contagious a ClickFake Interview: evoluzione dell’inganno

ClickFake Interview si colloca come evoluzione diretta della campagna Contagious Interview, attiva dal 2022, dove le vittime venivano convinte a scaricare progetti infetti da GitHub durante presunti colloqui video. Le versioni precedenti impiegavano i malware BeaverTail e InvisibleFerret, mentre le attuali usano varianti come FriendlyFerret, FrostyFerret e FlexibleFerret.

L’elemento di novità è l’uso di template ReactJS preconfigurati con dati dinamici (ruolo, azienda, durata test) per ciascun link ricevuto, rendendo ogni sito realistico e personalizzato. Inoltre, i domini malevoli cambiano ogni giorno, con nuovi server staging C2 creati e abbattuti rapidamente, segno di una campagna altamente automatizzata.

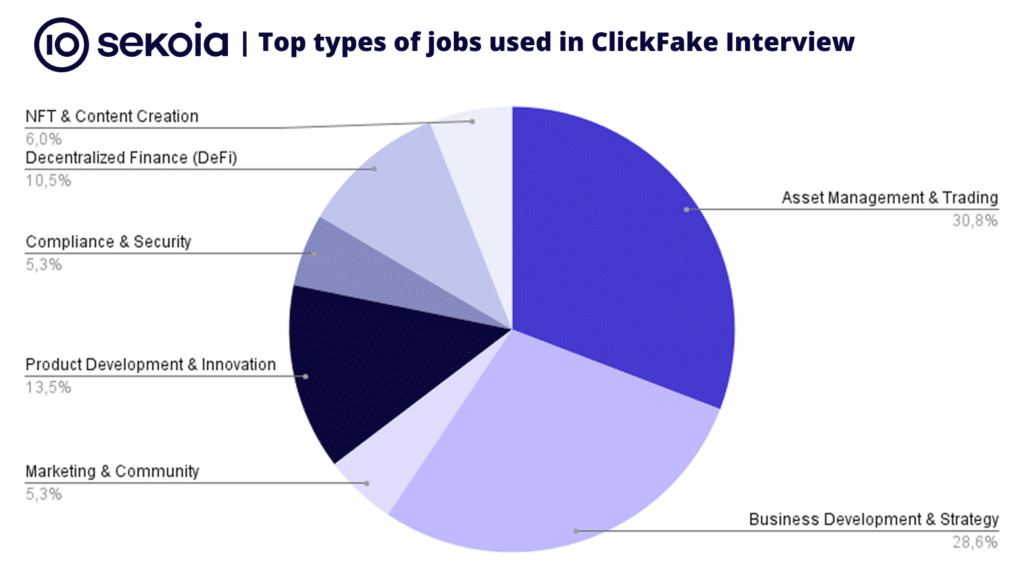

Target e selezione delle vittime: focus su profili non tecnici

Una caratteristica distintiva di ClickFake Interview rispetto alle operazioni precedenti è la scelta delle vittime. Le offerte finte non sono più rivolte a sviluppatori, ma a profili gestionali, come responsabili di sviluppo business, product manager o specialisti CeFi/DeFi.

Questo approccio riduce la probabilità che la vittima riconosca la natura sospetta dei comandi impartiti nel terminale.

Indicatori di compromissione e tecniche di rilevamento

La sequenza di comandi usata per installare GolangGhost è apparentemente innocua se osservata singolarmente (curl, powershell, wscript). Tuttavia, la correlazione temporale di queste azioni – tutte avviate dallo stesso processo in pochi minuti – è rilevante per l’identificazione della minaccia.

Sekoia propone l’uso di regole Sigma correlate su hostname e PID per identificare le attività sospette entro 2 minuti. In alternativa, è possibile usare il linguaggio di hunting SOL per interrogazioni mirate nei log di rete e sistema.

Dominio e infrastruttura C2: rete estesa e dinamica

I domini usati includono smartdriverfix[.]cloud, webcamdrivers[.]cloud, drive-release[.]cloud e decine di falsi portali come vid-crypto-assess[.]com, coinbase-walet[.]biz, quickhire360[.]com. I server C2 attivi includono indirizzi IP come 38.134.148.218, 154.62.226.22, 72.5.42.93.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

Questa rete estesa e in costante aggiornamento è gestita per garantire continuità operativa e aggirare eventuali contromisure legali o tecniche.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.