Il panorama delle minacce informatiche registra l’ingresso di un nuovo protagonista: AkiraBot, un framework progettato per inviare messaggi spam su vasta scala attraverso i form di contatto e i widget di chat online di siti web aziendali. Non si tratta di un semplice script automatizzato: AkiraBot rappresenta una piattaforma modulare sofisticata che sfrutta modelli linguistici generativi per comporre messaggi su misura, pensati per promuovere servizi SEO di dubbia qualità.

Secondo quanto rivelato da SentinelOne, AkiraBot ha preso di mira oltre 400.000 siti web, riuscendo ad avviare spam con successo in almeno 80.000 casi dall’autunno 2024. Il software impiega le API di OpenAI, in particolare il modello gpt-4o-mini, per elaborare contenuti adattivi in base al dominio del sito web target, simulando comunicazioni autentiche per superare i filtri antispam. La strategia, che integra tecniche di evasione CAPTCHA e l’utilizzo di proxy commerciali, ne consente la diffusione massiva e il mascheramento delle origini.

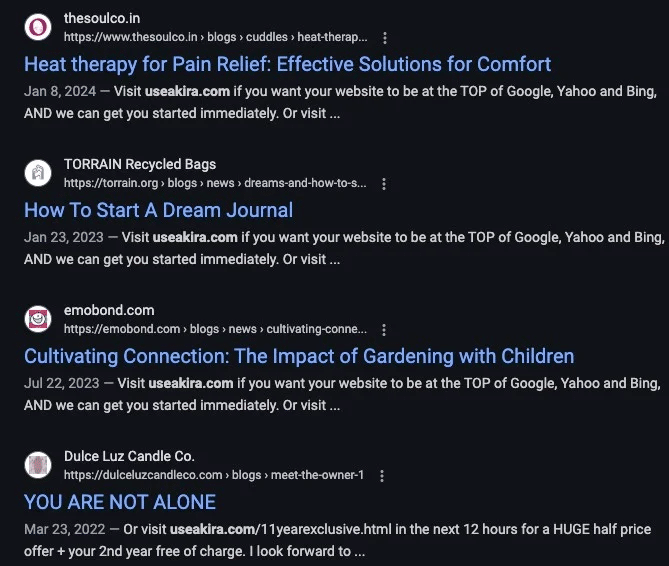

La denominazione AkiraBot non ha alcuna relazione con l’omonimo gruppo ransomware, ma si ispira ai domini impiegati per il reindirizzamento dei messaggi generati, i quali presentano nomi come useakira.com o servicewrapgo.com.

Una struttura modulare progettata per colpire siti su piattaforme popolari

Il codice di AkiraBot è stato identificato in numerosi archivi riconducibili a versioni differenti, tutte collegate da API key identiche e directory coerenti. Le destinazioni principali sono siti basati su Shopify, GoDaddy, Wix, e piattaforme analoghe, usate in larga parte da piccole e medie imprese per finalità di e-commerce e presenza digitale. La capacità di AkiraBot di adattarsi a diversi CMS, incluso Squarespace, ne amplia esponenzialmente il potenziale offensivo.

Ogni versione contiene strumenti per il bypass CAPTCHA, moduli di fingerprinting del browser, script per l’interazione DOM in tempo reale, e interfacce grafiche per la gestione del flusso operativo. L’interfaccia consente di selezionare liste di obiettivi, impostare il numero di thread in esecuzione e monitorare i risultati.

Spam AI personalizzato e messaggi unici per ogni dominio

Il cuore del funzionamento di AkiraBot risiede nella generazione dinamica dei messaggi, resa possibile dall’interazione con i modelli di OpenAI. Il bot analizza il contenuto della pagina target tramite BeautifulSoup, una libreria Python per il parsing HTML, estrapola contesti rilevanti e li combina con template generici in un prompt API. Il messaggio così generato è personalizzato, semantico e unico, qualità che ne complica l’individuazione automatica da parte dei sistemi antispam.

Ogni comunicazione include riferimenti diretti al nome del sito e a parole chiave contestuali, rendendo difficile per i filtri identificare pattern ricorrenti. Inoltre, AkiraBot ruota ciclicamente i domini di destinazione, rafforzando ulteriormente la sua resistenza alle blacklist.

CAPTCHA bypass e tecniche avanzate di elusione

Una delle caratteristiche più preoccupanti del framework è la sua efficacia nel superare meccanismi CAPTCHA, inclusi reCAPTCHA, hCAPTCHA e i servizi integrati di Cloudflare. L’uso di Selenium WebDriver, strumenti di fingerprinting del browser e script inject.js consente al bot di simulare il comportamento di un utente reale, manipolando i parametri del DOM e le caratteristiche di sistema visibili al server.

Tra le variabili modificate vi sono le proprietà WebGL, il profilo audio, le font installate, l’architettura di sistema, la lingua del browser e il fuso orario. Tutto è progettato per rendere indistinguibile una sessione automatizzata da una reale. Quando questi metodi falliscono, AkiraBot invoca servizi esterni come Capsolver, FastCaptcha e NextCaptcha, a cui delega la risoluzione tramite reti umane o algoritmi specifici.

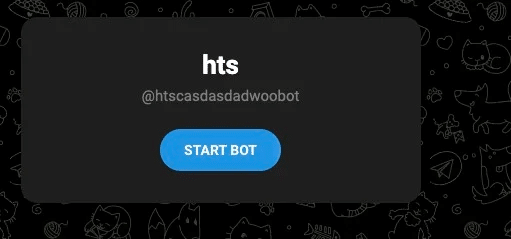

Gestione centralizzata e monitoraggio via Telegram

I log generati da AkiraBot vengono salvati in file come submissions.csv, dove sono registrati i messaggi inviati e i domini contattati. Versioni recenti includono anche strumenti per l’invio automatico di metriche a canali Telegram, con script denominati monitor.py e monitor_random.py. Questi strumenti raccolgono dati operativi, li strutturano in file JSON e li inviano all’operatore tramite l’API di Telegram, mostrando in tempo reale i successi e i fallimenti delle campagne spam.

Il meccanismo prevede anche la rotazione automatica dei proxy, gestita via script collegati al servizio iproxyonline, e la possibilità di incollare e avviare codice JavaScript direttamente nella console del browser, per mantenere la sessione attiva e performante.

Infrastruttura e domini coinvolti: relazioni pericolose con altri attori

AkiraBot si basa su una rete distribuita di domini, tra cui akirateam[.]com e servicewrapgo[.]com, che ruotano costantemente per evitare di essere bannati dai motori di ricerca. Alcuni di questi domini sono legati, tramite record DNS e collegamenti CNAME, a host noti per attività di malvertising e campagne malware bancarie. In particolare, il dominio 77980.bodis[.]com è emerso più volte come punto di contatto tra gli script spam e domini intermedi.

Un caso degno di nota è quello di unj[.]digital, un sito che si presenta come agenzia di marketing, ma che ha ospitato link attivi verso gli stessi nodi usati da AkiraBot. Anche i record SMTP del dominio puntano verso IP già segnalati per attività sospette, rafforzando i sospetti su un possibile coinvolgimento diretto o inconsapevole nella catena infrastrutturale del bot.

Strategie elusive e abuso di servizi legittimi

Uno degli aspetti più preoccupanti della struttura operativa di AkiraBot risiede nella sua capacità di mimetizzarsi all’interno del traffico legittimo, grazie all’utilizzo di servizi proxy ampiamente diffusi, come SmartProxy. Questo servizio, sebbene pubblicizzato per finalità commerciali legittime come campagne pubblicitarie e raccolta dati per SEO, è stato frequentemente osservato all’interno di campagne malevole. In particolare, le credenziali per l’accesso a SmartProxy sono state individuate in forum criminali collegati al gruppo BlackBasta, specializzato in attacchi ransomware.

Tutte le versioni di AkiraBot analizzate da SentinelOne fanno uso dello stesso set di credenziali SmartProxy, confermando che le iterazioni del framework sono state prodotte da un singolo attore o da un gruppo ben coordinato. Questa scelta consente al bot di evitare le rilevazioni basate su IP, distribuendo il traffico attraverso migliaia di indirizzi appartenenti a diverse regioni geografiche. L’effetto è quello di disperdere l’origine dello spam, rendendo pressoché inefficaci i sistemi basati sul rilevamento di anomalie comportamentali o geografiche.

Spam dinamico, SEO fraudolento e recensioni manipolate

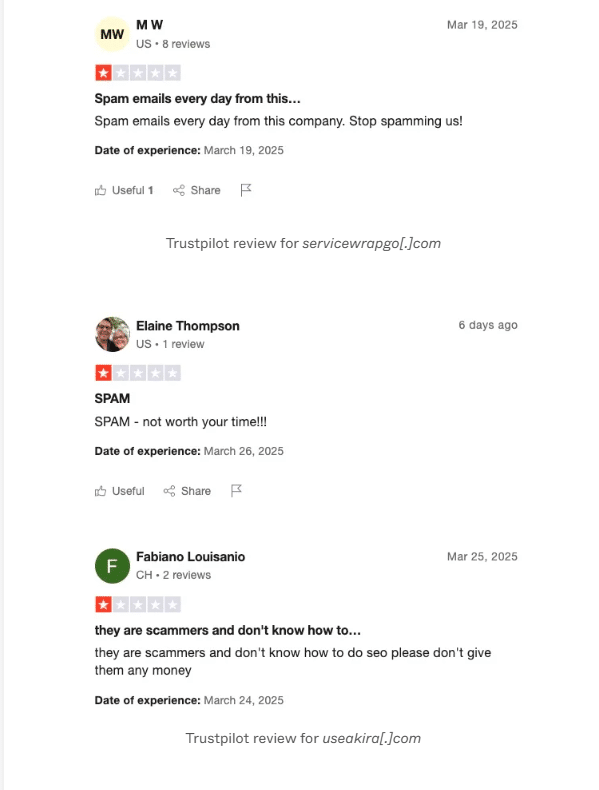

Oltre all’aspetto tecnico, AkiraBot rappresenta un sofisticato strumento di marketing fraudolento, il cui scopo è promuovere due brand: Akira e ServiceWrap. Questi nomi compaiono ripetutamente nei domini utilizzati e nei messaggi spam generati, offrendo servizi SEO di dubbia qualità attraverso landing page che, sebbene apparentemente legittime, sono piene di recensioni sospette. Su TrustPilot, ad esempio, entrambi i servizi vantano una quantità anomala di valutazioni a cinque stelle, tutte simili nella struttura, nei tempi di pubblicazione e nella qualità del linguaggio.

Le recensioni sembrano essere prodotte in parte tramite AI generativa, utilizzando template predefiniti con variazioni minime. Alcuni utenti hanno segnalato che i messaggi spam ricevuti attraverso i propri form web coincidevano perfettamente con i contenuti delle pagine promozionali dei domini in questione. Inoltre, i link contenuti negli spam spesso rimandano a redirect tracciati, capaci di misurare l’efficacia della campagna e regolare dinamicamente le landing page mostrate in base al comportamento dell’utente.

Tecniche di evasione reattiva e adattamento continuo

Uno dei fattori che rendono AkiraBot particolarmente pericoloso è la sua capacità evolutiva. Le versioni analizzate da SentinelOne mostrano una progressione cronologica continua dal settembre 2024 fino ai primi mesi del 2025. Gli aggiornamenti non si limitano a migliorie cosmetiche, ma introducono veri e propri moduli evolutivi, come il supporto per chatbot live come Reamaze, la gestione intelligente del proxy rotation, l’elusione di fingerprinting via JavaScript e l’adattamento ai nuovi standard CAPTCHA.

Questa capacità di adattamento rende AkiraBot resiliente ai tentativi di mitigazione, poiché ogni nuova versione si presenta più completa e meno rilevabile rispetto alla precedente. Inoltre, la presenza di script dedicati al monitoraggio costante dei risultati operativi dimostra l’esistenza di un feedback loop interno che guida lo sviluppo secondo metriche reali di successo, fallimento e tasso di rilevamento.

Risposta delle piattaforme coinvolte e implicazioni etiche

A seguito della collaborazione tra SentinelOne e il team di sicurezza di OpenAI, l’API key di AkiraBot è stata revocata, impedendo l’ulteriore accesso ai servizi LLM attraverso gli account identificati. OpenAI ha dichiarato la propria volontà di migliorare i meccanismi di rilevamento degli abusi, ribadendo che l’utilizzo delle sue API per scopi legati allo spam è una violazione esplicita dei termini di servizio. Tuttavia, la facilità con cui il framework integra una nuova chiave suggerisce che la disattivazione di singoli account non sia sufficiente, a meno di non adottare misure sistemiche più incisive.

Il caso AkiraBot pone un dilemma centrale nella comunità della sicurezza informatica: l’uso dell’intelligenza artificiale generativa da parte degli attori malevoli. La generazione automatizzata di testi diversificati, semanticamente coerenti e contestualizzati rappresenta un salto qualitativo che mette in crisi i paradigmi tradizionali di difesa, i quali si basano ancora troppo spesso su pattern ricorrenti, blacklist e filtri statici.

Una proiezione sulla futura della minaccia

AkiraBot non è un esperimento isolato, ma la prima manifestazione pubblica di un trend già in espansione: la combinazione tra modelli linguistici avanzati, framework di automazione, evasione CAPTCHA, e infrastrutture proxy per colpire obiettivi in modo personalizzato e automatizzato. La sua architettura modulare e l’estrema attenzione all’evoluzione delle contromisure difensive lo rendono un caso di studio avanzato su come l’AI stia cambiando le dinamiche della cybercriminalità.

In futuro, framework come AkiraBot potrebbero essere potenziati con capacità di auto-apprendimento, integrazione diretta con modelli text-to-image, deepfake audio per le risposte vocali nei sistemi IVR e, nel lungo termine, interfacce con sistemi di pagamento automatici. Questo apre a scenari in cui l’intera catena della frode, dall’inganno iniziale alla monetizzazione, è gestita da un’AI senza supervisione umana diretta.

Le organizzazioni, sia pubbliche che private, devono iniziare a considerare l’inserimento dell’intelligenza artificiale non solo come vettore di innovazione, ma anche come superficie d’attacco. L’adozione di sistemi di difesa basati su AI, la segmentazione dei flussi di comunicazione in ambienti isolati, l’analisi comportamentale adattiva e la supervisione attiva dei canali di contatto devono diventare elementi centrali nella strategia di sicurezza digitale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.