Sommario

Nel mese di marzo 2025, l’Agenzia per la Cybersicurezza Nazionale (ACN) ha pubblicato l’Operational Summary che sintetizza lo stato della minaccia cibernetica sul territorio italiano, evidenziando un quadro misto di diminuzione degli eventi ma crescita degli incidenti confermati, aumento delle rivendicazioni ransomware e vulnerabilità critiche su software strategici. Il rapporto si basa sull’attività del CSIRT Italia, nodo tecnico-operativo dell’Agenzia, che riceve e analizza notifiche obbligatorie, volontarie e intelligence da fonti nazionali e internazionali.

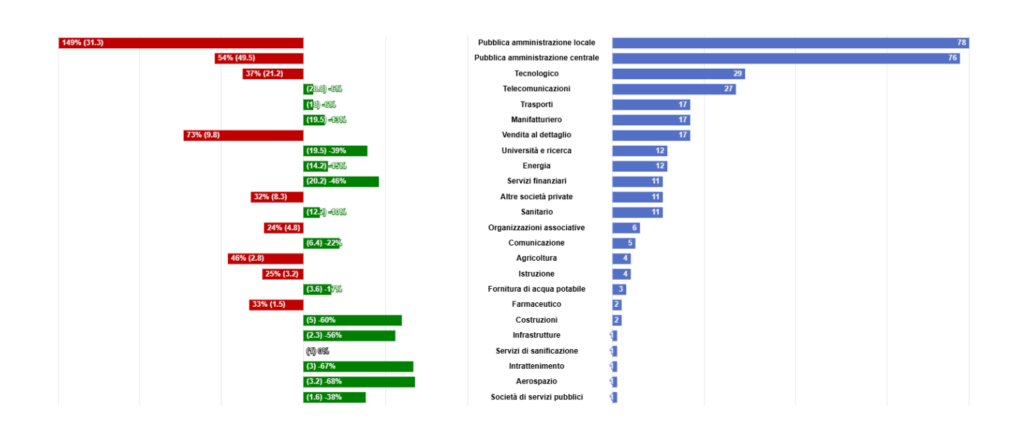

Il mese è stato contrassegnato da una diminuzione degli eventi cyber rilevati, che passano a 245 (−57 rispetto a febbraio), ma un aumento significativo degli incidenti confermati, che salgono a 81 (+33). Ciò indica un miglioramento delle capacità di detection, ma anche una maggiore efficacia degli attacchi andati a segno, con impatti significativi sui settori pubblico e tecnologico.

Compromissione di fornitori e impatti sulla pubblica amministrazione locale

Il settore della pubblica amministrazione locale ha registrato un incremento sostanziale degli incidenti a causa di una compromissione avvenuta presso un fornitore di servizi web, che ha portato all’utilizzo di ventisei siti istituzionali di piccoli comuni italiani come vettori per la creazione di pagine di phishing. L’attacco dimostra ancora una volta la vulnerabilità della supply chain digitale e l’elevato impatto sistemico che può derivare da una singola violazione, soprattutto in contesti dove i sistemi di difesa e monitoraggio sono minimi o assenti.

La pubblica amministrazione centrale e il settore tecnologico completano la triade dei settori più colpiti, segnalando una persistenza dell’interesse da parte degli attaccanti verso i nodi critici dell’infrastruttura statale e dei fornitori strategici.

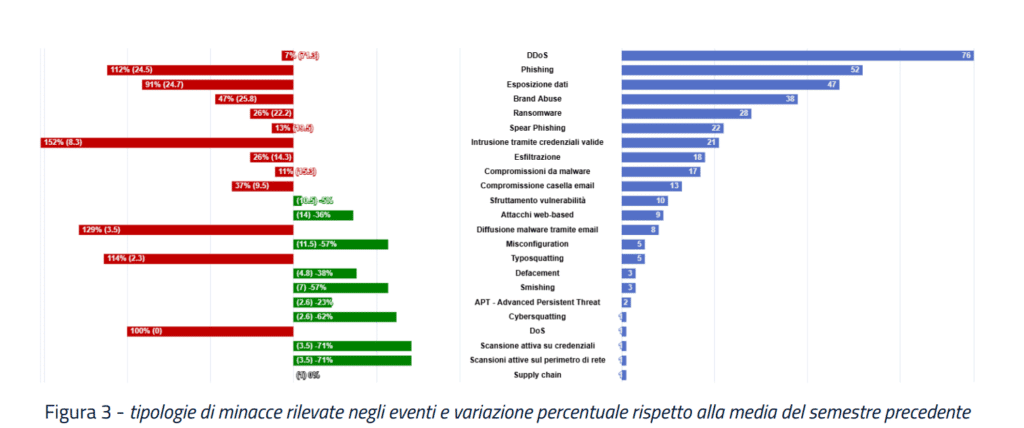

Riduzione degli attacchi DDoS, ma resta alta la pressione coordinata sui sistemi pubblici

Le attività di tipo DDoS (Distributed Denial of Service) hanno mostrato una significativa riduzione (−60%) rispetto a febbraio, con 76 attacchi rilevati, concentrati per la maggior parte su portali istituzionali locali e centrali. Nonostante la flessione numerica, gli attacchi DDoS continuano a essere condotti da gruppi organizzati, che operano in modalità alleanza tramite social network e canali Telegram. Questa modalità di azione consente una rapida diffusione delle liste di target e una sincronizzazione degli attacchi, rendendo più difficile la previsione e la prevenzione.

Anche se tecnicamente meno sofisticati rispetto ad altre tipologie di minaccia, gli attacchi DDoS continuano a generare disagi operativi, blocchi temporanei dei servizi e percezione pubblica di insicurezza, diventando uno strumento di propaganda e destabilizzazione a basso costo.

Ransomware in Italia: 28 attacchi e ritorno dei gruppi RansomHub e Lockbit30

Nel mese osservato, 28 attacchi ransomware sono stati rilevati, con impatti anche su soggetti della constituency del CSIRT Italia, ovvero aziende ed enti pubblici rientranti nei settori NIS, Telco, Perimetro e pubblica amministrazione. I gruppi più attivi sono RansomHub e Lockbit 3.0, entrambi già noti per campagne transnazionali mirate a infrastrutture critiche e settori ad alto valore.

La modalità operativa continua a essere basata su lateral movement, cifratura dei dati e doppia estorsione, con minacce di pubblicazione dei file in caso di mancato pagamento. I gruppi mostrano inoltre una maggiore abilità nell’individuare i punti deboli della rete target, attraverso l’uso combinato di credenziali compromesse e vulnerabilità non patchate.

Incremento esponenziale degli asset compromessi e ritorno della botnet Eleven11bot

Il CSIRT Italia ha identificato a marzo 1.245 asset potenzialmente compromessi, un incremento di oltre il 300% rispetto a febbraio. Questo picco è attribuibile a una campagna di analisi condotta direttamente dall’Agenzia, che ha identificato numerosi dispositivi di videosorveglianza vulnerabili e utilizzati come nodi della botnet Eleven11bot, finalizzata ad attacchi DDoS.

Questa scoperta conferma la crescente esposizione del patrimonio infrastrutturale nazionale, in particolare di dispositivi IoT non aggiornati, configurati in modo errato o esposti senza protezioni su Internet. Il rischio non è solo la compromissione del singolo asset, ma la sua trasformazione in un agente attivo di attacco contro altri target.

Vulnerabilità: 3.939 nuove CVE a marzo, con 234 proof-of-concept pubblici e 18 casi di sfruttamento attivo

Il mese ha visto la pubblicazione di 3.939 nuove vulnerabilità (CVE), in crescita netta rispetto a febbraio. Di queste, 234 sono accompagnate da codice proof-of-concept già pubblico e 18 sono state oggetto di sfruttamento attivo, confermando la rapidità con cui le minacce possono passare dallo stadio teorico a quello operativo.

Tra le vulnerabilità evidenziate come gravi dal CSIRT si segnalano:

- CVE-2024-47051 in Mautic, che consente path traversal e code injection su piattaforme di marketing automation

- CVE-2025-27363 in FreeType, libreria di rendering font, già sfruttata per esecuzione di codice remoto

- CVE-2025-0289 in Paragon Hard Disk Manager, con impatti su gestione dischi e backup

- CVE-2025-24813 in Apache Tomcat, con possibilità di esecuzione arbitraria su server web

- CVE-2025-24016 in Wazuh, tool di monitoraggio e risposta alle minacce, colpito da vulnerabilità di deserializzazione

In tutti i casi, il rischio stimato di impatto sistemico è stato superiore a 75 su 100, secondo le metriche adottate dall’Agenzia.

Analisi delle debolezze e vendor coinvolti: Apache, VMware, PostgreSQL tra i più colpiti

L’analisi mensile delle vulnerabilità ha mostrato una concentrazione presso alcuni vendor noti, tra cui Apache, VMware, F5 Networks, PostgreSQL, Elastic, Next.js, Kubernetes e Veeam. I prodotti coinvolti includono server web, hypervisor, framework di sviluppo e piattaforme di backup e monitoraggio, delineando un panorama di rischio distribuito su più livelli dell’infrastruttura IT aziendale.

I principali CWE (Common Weakness Enumeration) rilevati sono stati memory corruption, path traversal, privilege escalation, deserialization of untrusted data e bypass di autenticazione, tutte classi di vulnerabilità con elevata pericolosità in ambienti produttivi.

Malware e DDoS: rivendicazioni pubbliche e tecniche emergenti nei canali Telegram

Il monitoraggio delle fonti OSINT, in particolare dei canali Telegram utilizzati dai gruppi hacktivisti e ransomware, ha evidenziato a marzo un numero rilevante di rivendicazioni pubbliche di attacchi malware e DDoS, spesso corredate da prove visive, dump parziali di dati o screenshot di pannelli di controllo compromessi. Il CSIRT Italia ha classificato 42 rivendicazioni malware e 47 rivendicazioni DDoS, riconducibili in parte a gruppi noti come NoName057(16), Killnet, e RansomHub, e in parte a entità meno strutturate ma molto attive in termini di propaganda.

Le campagne malware includono infezioni tramite documenti Office con macro, utilizzo di dropper fileless via PowerShell e tecniche steganografiche per nascondere codice malevolo all’interno di file immagine o PDF. Gli obiettivi colpiti spaziano dalla sanità alla logistica, passando per il comparto energia e telecomunicazioni.

Nel campo DDoS, le tecniche impiegate sono state prevalentemente UDP flood, HTTP GET flood e attacchi basati su protocollo DNS amplification, condotti tramite botnet già esistenti o attraverso il reclutamento di dispositivi esposti pubblicamente tramite scanning automatizzato. Le infrastrutture bersaglio hanno mostrato una vulnerabilità persistente legata a servizi pubblici scarsamente protetti o assenza di soluzioni anti-DDoS specifiche.

Monitoraggio avanzato e identificazione di esposizioni multiple su asset italiani

Il CSIRT ha intensificato nel mese l’attività di monitoraggio proattivo dei servizi esposti, identificando numerosi sistemi italiani con componenti software vulnerabili. In particolare, l’analisi ha evidenziato:

- 1.132 asset con prodotti contenenti CVE gravi note

- 256 asset che utilizzano software non aggiornati da oltre 12 mesi

- 48 asset che utilizzano componenti con exploit pubblici attivamente diffusi in rete

Molti di questi asset sono associati a enti della pubblica amministrazione, aziende sanitarie, istituti bancari regionali e fornitori di servizi cloud locali, dimostrando una fragilità strutturale nella gestione del ciclo di vita del software, spesso delegata a fornitori terzi o non sottoposta a scansioni regolari.

I principali vettori d’esposizione includono:

- Interfacce web non protette da autenticazione forte

- Pannelli di amministrazione lasciati accessibili via Internet

- Portali gestionali basati su CMS obsoleti

- Database accessibili senza filtri IP o VPN

Questi fattori rappresentano una superficie d’attacco significativa, soprattutto quando combinati con informazioni pubblicamente disponibili su domini, sottodomini e configurazioni DNS.

Risposta incidenti e collaborazione internazionale: flussi di intelligence in tempo reale

Durante il mese, l’ACN ha partecipato attivamente a numerosi flussi informativi internazionali, collaborando con enti come ENISA, CERT-EU, e le agenzie nazionali dei Paesi NATO, per coordinare le risposte a incidenti cross-border e condividere indicatori di compromissione aggiornati.

Il CSIRT ha inoltre gestito interventi diretti su almeno 10 incidenti significativi, fornendo supporto per:

- Contenimento di minacce attive

- Eradicazione di malware rilevati in ambienti produttivi

- Consulenza su riconfigurazione firewall, segmentazione di rete e isolamento di endpoint compromessi

- Supporto alla comunicazione pubblica verso le autorità e i cittadini

Queste attività confermano l’importanza crescente della collaborazione verticale tra settori e orizzontale tra nazioni, in un panorama di minaccia sempre più interconnesso.

Prospettive e raccomandazioni: rafforzare la cyber resilience con approccio strutturato

Il quadro delineato nel rapporto ACN di marzo 2025 evidenzia con chiarezza che, nonostante una leggera diminuzione degli eventi grezzi registrati, l’impatto degli attacchi confermati è in crescita, soprattutto per quanto riguarda le compromissioni gravi e la trasformazione di asset nazionali in vettori di minaccia per altri sistemi.

Per contrastare questa evoluzione, le raccomandazioni operative del CSIRT insistono su:

- Aggiornamento regolare dei software utilizzati, con applicazione tempestiva delle patch di sicurezza

- Rafforzamento delle policy di segmentazione e accesso ai dati, anche in ambienti virtualizzati o cloud

- Implementazione di meccanismi di autenticazione forte (MFA, certificati client, accessi contestuali)

- Monitoraggio continuo tramite strumenti EDR e XDR, per rilevare comportamenti anomali anche in assenza di indicatori noti

- Esecuzione regolare di assessment proattivi e penetration test su infrastrutture esposte

Solo una strategia coordinata e strutturata può consentire al sistema Paese di aumentare la propria resilienza cibernetica e affrontare minacce come ransomware, exploit zero-day e compromissioni via supply chain con la necessaria prontezza.