La recente attività attribuita al gruppo nordcoreano Kimsuky, tracciata sotto il nome di Larva-24005, rivela una sofisticata campagna di cyberattacchi su scala globale. Documentata nel dettaglio dal centro di intelligence ASEC di AhnLab, l’operazione sfrutta vulnerabilità note come BlueKeep (CVE-2019-0708) e falle nei sistemi RDP per infiltrarsi in infrastrutture critiche e colpire settori strategici tra cui energia, finanza e software. L’attacco si caratterizza per un uso combinato di malware modulare, strumenti di controllo remoto, e keylogger, con obiettivi mirati in Corea del Sud, Giappone, Stati Uniti, Germania, Cina, Regno Unito, e altre nazioni chiave.

Cosa leggere

Kimsuky e la genesi dell’operazione Larva-24005

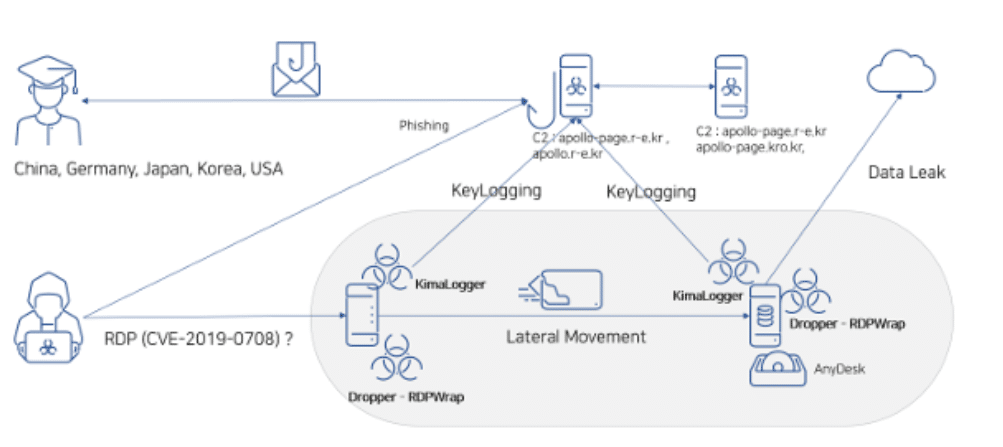

Il gruppo Kimsuky è noto per la sua attività di cyber spionaggio sponsorizzata dallo Stato nordcoreano. Le sue campagne hanno colpito obiettivi diplomatici, accademici e industriali fin dal 2012. Nel caso di Larva-24005, emerso tra settembre e ottobre 2023, la modalità d’infiltrazione si basa su un’infrastruttura ben coordinata e un ciclo operativo diviso in fasi distinte: ricognizione, accesso iniziale, persistenza, raccolta dati ed esfiltrazione.

Dai dati forensi pubblicati da ATIP, è emerso che il gruppo ha fatto uso intensivo di sistemi compromessi per inviare phishing email verso Corea e Giappone, estendendo progressivamente le proprie operazioni a oltre 15 paesi, tra cui Stati Uniti, Cina, Germania, Singapore, Paesi Bassi, Canada, Regno Unito e Polonia. In ciascun contesto, il gruppo ha adattato tecniche e strumenti per superare difese eterogenee e garantirsi un accesso remoto stabile.

Tecniche di attacco e vettori iniziali

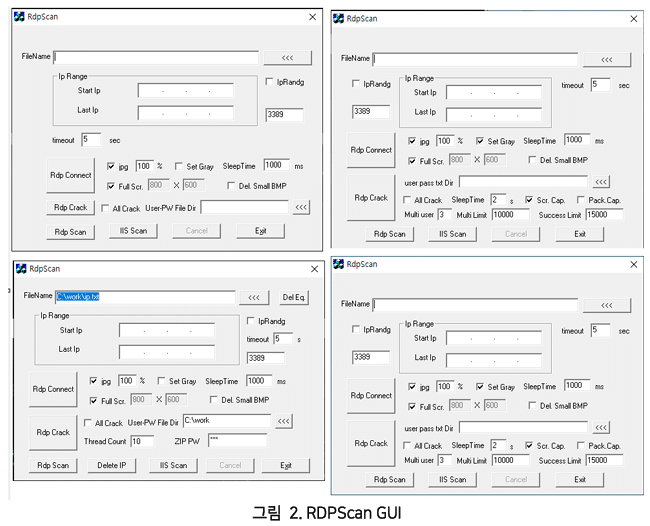

Il primo elemento critico dell’attacco risiede nell’uso della vulnerabilità BlueKeep (CVE-2019-0708), una falla nei servizi Remote Desktop Protocol di Windows che permette l’esecuzione di codice remoto non autenticato. Il gruppo ha impiegato scanner RDP dedicati, disponibili sia in modalità CLI sia GUI, per identificare e profilare sistemi vulnerabili, pur non avendone fatto sempre uso diretto per l’accesso iniziale.

Una seconda strategia di attacco ha previsto la distribuzione di allegati malevoli in documenti Microsoft Office, sfruttando la vulnerabilità CVE-2017-11882 dell’Equation Editor. Tale vulnerabilità, benché datata, continua a rappresentare un vettore efficace contro sistemi non aggiornati, in particolare all’interno di infrastrutture governative o aziendali poco curate dal punto di vista della sicurezza.

Il codice malevolo inizialmente eseguito funge da dropper, installando strumenti persistenti come RDPWrap e il malware MySpy, che modificano le impostazioni di sistema per abilitare e mascherare l’accesso remoto continuo.

Strumenti impiegati: da RDPWrap a MySpy e KimaLogger

La struttura tecnica dell’attacco si fonda su una catena di esecuzione ben definita, nella quale il malware si compone di moduli destinati a svolgere compiti distinti ma sinergici.

RDPWrap, strumento noto e ampiamente utilizzato anche in contesti legittimi, viene modificato e impiegato per attivare servizi RDP su versioni di Windows che normalmente li disabilitano. Il modulo RDPEnabler è responsabile delle modifiche dirette ai parametri di sistema, facilitando la persistenza dell’accesso.

A livello di raccolta dati, gli attori utilizzano il malware MySpy, che raccoglie informazioni di sistema e agisce da ponte per ulteriori moduli. Nel passaggio finale della catena, l’infezione si completa con keylogger come KimaLogger e RandomQuery, progettati per intercettare ogni input da tastiera e acquisire credenziali, frasi digitate, o elementi sensibili scritti localmente.

La combinazione di strumenti mostra una conoscenza approfondita dell’architettura Windows, nonché una strategia aggressiva per garantire la continuità dell’accesso, anche in caso di tentativi di bonifica del sistema.

Infrastruttura di comando e controllo: i domini utilizzati

Il gruppo ha orchestrato l’attività tramite un’infrastruttura complessa basata su domini e sottodomini appositamente registrati, molti dei quali ospitati sotto estensioni come .kro.kr e .r-e.kr. I nomi dei domini, apparentemente generici o legati a contesti istituzionali fasulli, sono stati usati per ospitare pagine PHP, contenuti esca e backend di comunicazione per i malware attivi.

Tra i domini tracciati figurano access-apollo-page.r-e.kr, apollo-star7.kro.kr, e access-mogovernts.kro.kr, spesso associati a URL specifici come /login/help/show.php o /rebin/include.php. Alcuni di questi domini replicano strutture web istituzionali per aumentare la credibilità dei link nei messaggi di phishing, simulando loghi e interfacce governative.

L’uso di queste infrastrutture evidenzia la volontà del gruppo di rimanere invisibile nei movimenti laterali e nella raccolta dati, utilizzando canali criptati e rotazione periodica degli endpoint C2.

Distribuzione geografica e bersagli principali

Le campagne attribuite a Larva-24005 si sono concentrate inizialmente sulla Corea del Sud, con un’attenzione particolare ai settori software, energia e finanza. Tuttavia, le evidenze raccolte nei log di sistema e negli headers delle email indicano che i tentativi di phishing e compromissione sono stati effettuati anche verso Giappone, Stati Uniti, Cina, Germania, Regno Unito, Canada e Vietnam.

Questo allargamento riflette una chiara strategia di raccolta informativa, tesa probabilmente a sfruttare la catena di fornitura globale per compromettere partner esteri di aziende sudcoreane, o ad accedere a dati sensibili attraverso vie laterali.

Modello a diamante: profilazione strategica dell’attacco

Secondo il framework del Diamond Model, Larva-24005 presenta una struttura tattica coerente e organizzata:

Adversary: gruppo Kimsuky, associato all’intelligence nordcoreana

Vulnerability: BlueKeep (CVE-2019-0708)

Techniques: spear phishing, RDP exploitation, dropper, keylogger

Victims: industrie in Corea del Sud e partner globali

Malware e strumenti: MySpy, RDPWrap, KimaLogger, RDPScanner CLI e GUI

Infrastruttura: domini .kro.kr e .r-e.kr

Il livello di coordinazione osservato suggerisce una struttura semi-militare, dotata di ruoli suddivisi tra ricognizione, sviluppo malware, deploy e gestione post-sfruttamento.

Larva-24005 rappresenta una nuova tappa nella sofisticazione operativa del gruppo Kimsuky, combinando vulnerabilità note con strumenti su misura per il mantenimento dell’accesso e l’esfiltrazione dei dati. L’ampiezza geografica dell’attacco, unita alla modularità dei malware e all’uso di infrastrutture C2 decentralizzate, dimostra la capacità del gruppo di adattarsi a diversi ambienti e obiettivi.

Le difese tradizionali, basate su firma e blacklist, si rivelano insufficienti contro attori di questa caratura, rendendo necessario un approccio difensivo proattivo, fondato su monitoraggio comportamentale, segmentazione di rete e aggiornamenti tempestivi. La conoscenza delle tecniche e dei segnali di compromissione associati a Larva-24005 diventa quindi cruciale per prevenire ulteriori incursioni in settori sensibili e infrastrutture nazionali.