A febbraio 2025 il gruppo APT nordcoreano TA406, conosciuto anche come Opal Sleet o Konni, ha intensificato la propria attività contro istituzioni governative ucraine, ricorrendo a una combinazione letale di phishing, malware e raccolta di credenziali, con obiettivi chiaramente riconducibili a operazioni di intelligence politica strategica. Secondo Proofpoint, le campagne recenti sembrano focalizzate sull’ottenimento di informazioni riguardo il coinvolgimento ucraino nel conflitto russo e sulle prospettive interne di lungo termine.

Il gruppo ha ristrutturato il proprio arsenale offensivo facendo affidamento a lure documentali mirati, infezioni HTML/CHM veicolate via link MEGA, comandi PowerShell offuscati e catene di persistenza bat/JSE con richiamo a server C2 nordcoreani.

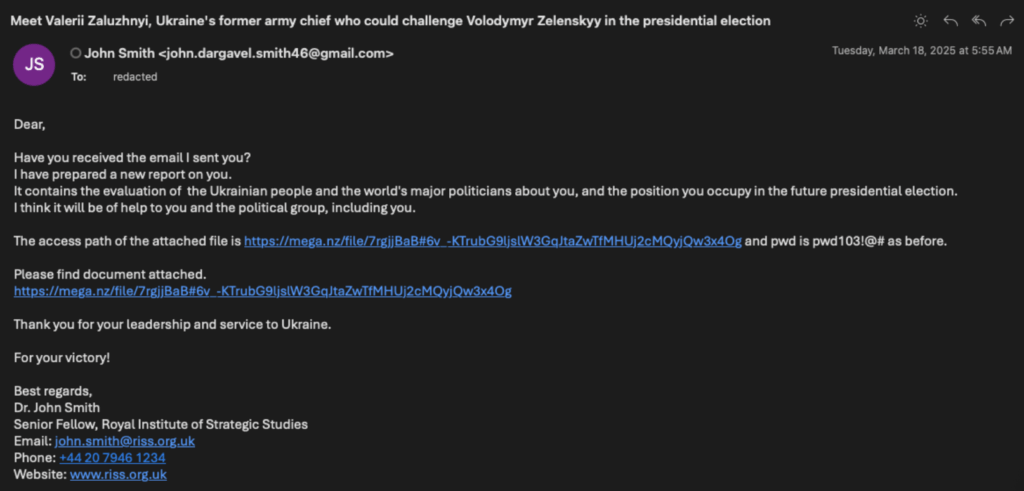

Email con identità false e documenti cloni delle istituzioni ucraine

TA406 ha impersonato figure fittizie legate a istituti strategici mai esistiti, come la fantomatica Royal Institute of Strategic Studies. I messaggi venivano inviati da account Proton Mail configurati per imitare la corrispondenza ufficiale e contenevano link MEGA a file RAR criptati dal nome “Analytical Report”.

Una volta decompresso, il RAR lasciava cadere un file CHM contenente HTML con riferimenti alla figura del generale Valeriy Zaluzhnyi, figura realmente esistita e recentemente rimossa dal governo ucraino. Il contenuto agiva come trigger visivo per indurre l’utente a cliccare, innescando così l’esecuzione di uno script PowerShell in background. Il codice si collegava al dominio pokijhgcfsdfghnj.mywebcommunity[.]org per scaricare ulteriori script, raccogliere dati ambientali (IP, sistema operativo, antivirus) e inviarli via POST a un endpoint remoto. Il persistence mechanism si completava con la creazione di un file state.bat salvato in APPDATA e caricato all’avvio tramite registro.

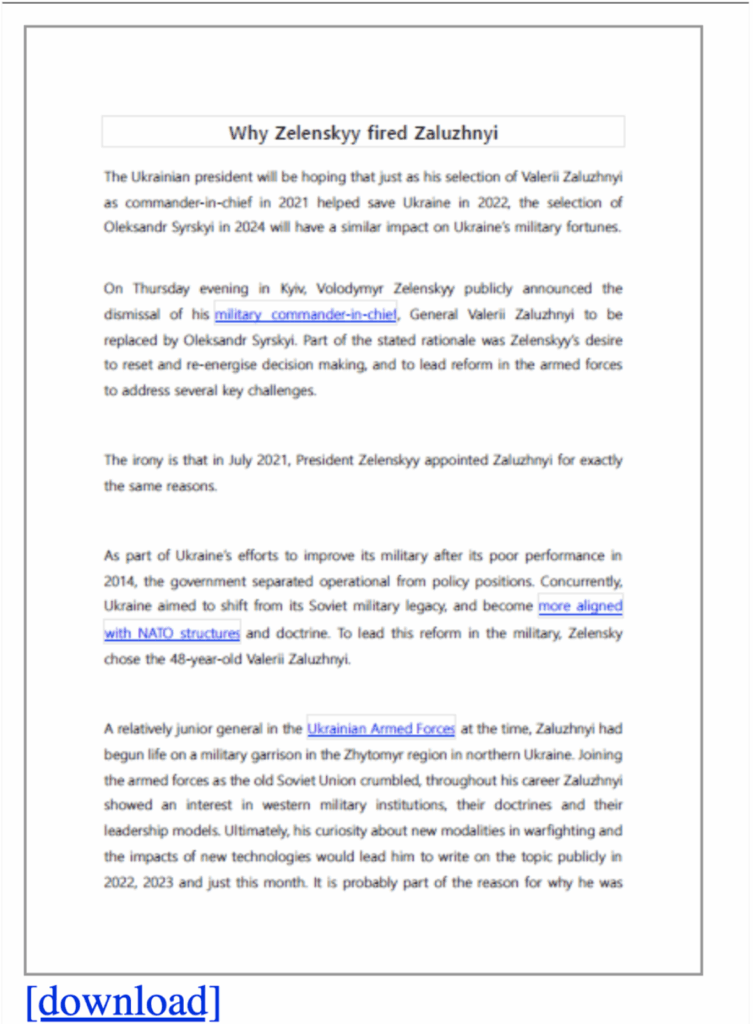

Alternative delivery via HTML e shortcut LNK mimetizzati da PDF

TA406 ha sfruttato anche HTML allegati nelle email, che includevano link per scaricare вкладення.zip (in ucraino “allegato.zip”) dal dominio lorica[.]com.ua. Il pacchetto conteneva due file: un PDF innocuo e un LNK denominato “Why Zelenskyy fired Zaluzhnyi.lnk”.

L’esecuzione del LNK lanciava comandi PowerShell in forma codificata Base64, che attivavano una scheduled task fittizia chiamata “Windows Themes Update”. Questa procedura scaricava e lanciava un file Javascript Encoded (.jse), contenente ulteriore PowerShell che tentava connessioni a domini C2 per ricevere ulteriori payload.

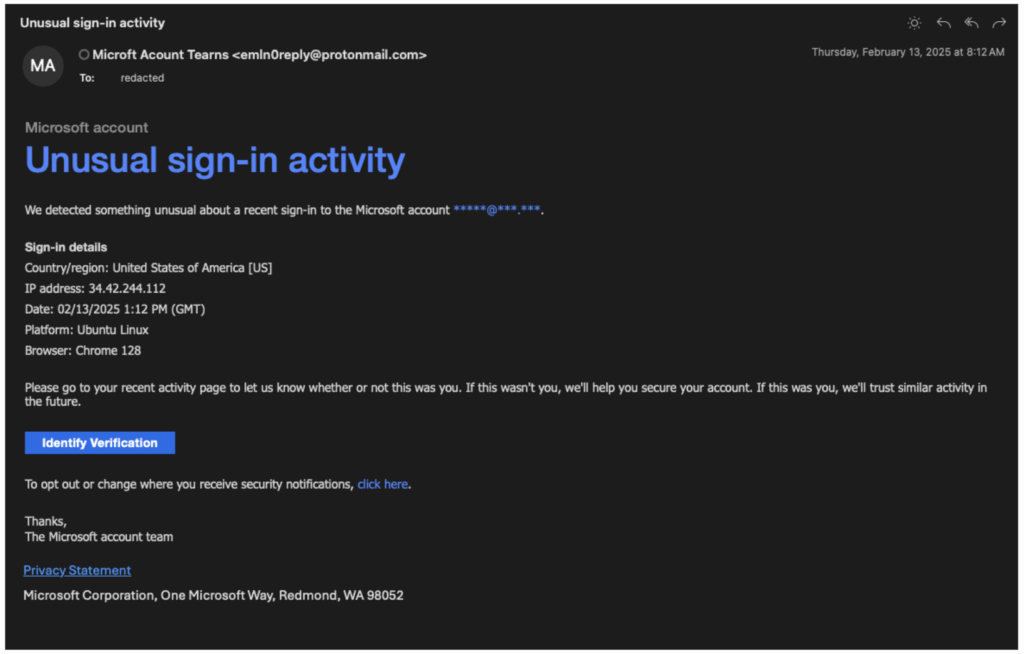

Raccolta di credenziali via phishing con alert Microsoft falsi

Parallelamente alla distribuzione malware, TA406 ha inviato email che simulavano avvisi di sicurezza Microsoft, notificando accessi sospetti da IP internazionali e chiedendo conferma tramite un link al dominio jetmf[.]com, già usato in campagne precedenti per rubare credenziali Naver. Sebbene la pagina di phishing non fosse più attiva al momento dell’analisi, il dominio era stato collegato in passato ad attività di harvesting orchestrate dal gruppo.

Tecniche impiegate, infrastruttura C2 e persistenza

Il flusso di infezione adottato in questa campagna si articola in più fasi:

- uso di file HTML o CHM per avviare codice PowerShell;

- download da domini legittimi compromessi (MEGA,

mywebcommunity[.]org); - esecuzione offuscata tramite Base64, concatenazione dinamica e script temporanei;

- utilizzo di scheduled task, file .bat e file .jse come vettori di persistenza;

- esfiltrazione di dati ambientali con encoding in Base64.

I domini C2 principali includono:

pokijhgcfsdfghnj.mywebcommunity[.]orgqweasdzxc.mygamesonline[.]orgwersdfxcv.mygamesonline[.]org

Il canale di comando e controllo risulta ancora attivo e rotativo, con vari endpoint che si alternano per garantire resilienza. Gli script ricevuti in risposta, sebbene non tutti analizzabili al momento, indicano un backend orientato a moduli dinamici, aggiornabili a distanza.

Obiettivi strategici e quadro geopolitico

Secondo Proofpoint, l’obiettivo di TA406 non è la raccolta tattica in tempo reale, ma la comprensione strategica della tenuta politica e militare dell’Ucraina. Questo tipo di informazione potrebbe servire al governo nordcoreano per valutare i rischi derivanti dal proprio impegno a fianco della Russia, dichiarato pubblicamente a fine 2024. Diversamente da gruppi russi come Sandworm o APT28, che agiscono per ottenere dati operativi sul campo, TA406 punta alla diplomazia, al morale interno e alla previsione delle dinamiche politiche.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.