Nel 2025, il gruppo APT noto come SideWinder ha lanciato una nuova campagna di cyberattacchi altamente mirata contro istituzioni governative di Sri Lanka, Bangladesh e Pakistan. Le tecniche impiegate, sebbene basate su vulnerabilità note da anni, rivelano una sorprendente capacità di adattamento e sofisticazione. L’uso di payload geofencing, caricamenti multistadio, sideloading DLL e strumenti per il furto di credenziali indica una strategia ben strutturata che punta alla persistenza nei sistemi e all’esfiltrazione selettiva di dati sensibili. Il gruppo dimostra così una continuità operativa e una capacità tecnica in costante evoluzione, minando la sicurezza di alcuni degli enti più strategici della regione.

SideWinder e l’uso di vulnerabilità legacy per phishing mirati

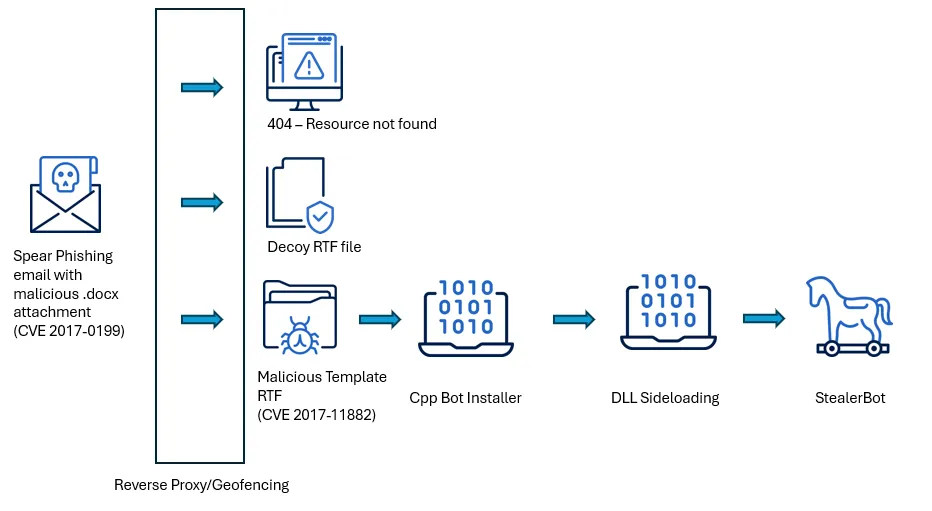

La campagna è costruita su exploit ormai noti, ma ancora efficaci: CVE-2017-0199 e CVE-2017-11882. Queste vulnerabilità di Microsoft Office permettono l’esecuzione di codice remoto tramite documenti Word o RTF opportunamente manipolati. Il gruppo veicola i payload attraverso email di spear phishing, simulando contenuti provenienti da enti governativi — come il Central Bank of Sri Lanka o l’Army 55 Division — e sfrutta documenti appositamente confezionati per ogni destinatario, spesso con intestazioni credibili o istituzionali.

L’aspetto distintivo è il geofencing: i server di comando e controllo rilasciano i payload solo se l’indirizzo IP e lo user-agent del destinatario corrispondono a parametri predefiniti. In caso contrario, inviano file decoy o errori HTTP 404, proteggendo così l’infrastruttura da analisi esterne.

Caricamento multistadio e persistence avanzata

Una volta attivato il primo exploit, il malware scarica un secondo livello di shellcode, anch’esso offuscato, che verifica la presenza di ambienti virtualizzati ed esegue ulteriori controlli di sicurezza. Se superati, viene scaricato un eseguibile cifrato, che viene iniettato in processi di sistema legittimi (come explorer.exe) attraverso tecniche classiche di process injection.

Il terzo stadio porta all’installazione di StealerBot, un modulo progettato per raccogliere credenziali, informazioni di sistema e configurazioni di rete, inviandole ai server C2. Il modulo impiega anche tecniche di evasione statica come l’offuscamento in stack e la cifratura con XOR dinamici, impedendo l’analisi con strumenti di firma classici.

L’infrastruttura di comando e controllo e la velocità di rotazione

Durante i primi quattro mesi del 2025, sono stati identificati oltre 60 nuovi domini utilizzati da SideWinder per il comando e controllo. La rotazione continua e la breve finestra di utilizzo di ciascun endpoint rappresentano una strategia mirata a minimizzare la rilevabilità, rendendo i sistemi di sicurezza reattivi meno efficaci. Alcuni domini impiegati (es. army-govbd[.]info, updates-installer[.]store) simulano siti istituzionali per ingannare i destinatari e superare i controlli DNS o reputazionali.

Target e tattiche di ingegneria sociale

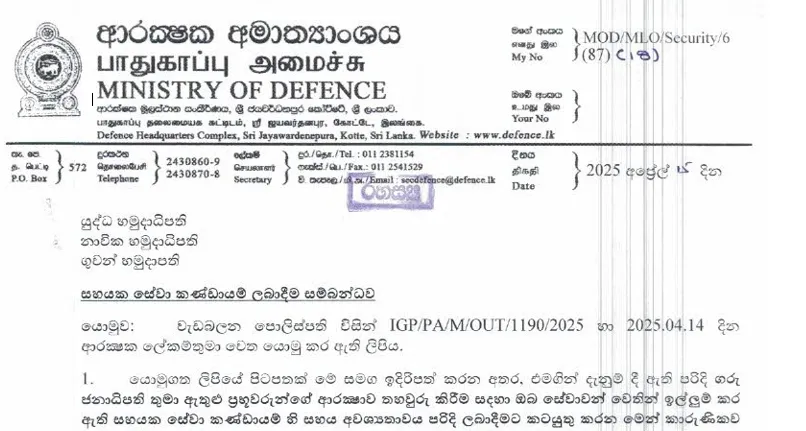

La campagna ha preso di mira istituzioni finanziarie, militari e ministeriali. Oltre al Central Bank of Sri Lanka, sono stati individuati tentativi contro il Ministero della Difesa del Bangladesh, la Direzione delle Comunicazioni della Marina pakistana e l’Esercito dello Sri Lanka. I documenti malevoli fanno spesso riferimento a eventi internazionali, cambi normativi o inviti a competizioni militari, fornendo un pretesto plausibile all’apertura del file.

Inoltre, SideWinder ha dimostrato una notevole capacità di impersonificazione digitale, creando email e documenti che imitano lo stile grafico e linguistico di enti reali, aumentandone l’efficacia persuasiva.

StealerBot: l’arsenale del gruppo tra esfiltrazione e persistenza

Il componente principale della campagna è StealerBot, una DLL caricata tramite sideloading su eseguibili firmati da terze parti (come TapiUnattend.exe). Questo modulo raccoglie:

- Nome macchina, hardware e sistema operativo

- Indirizzi MAC e capacità del disco

- Presenza di software antivirus

- Informazioni sulle credenziali salvate

I dati vengono poi criptati e inviati a server C2 in modalità one-time encoded, evitando il tracciamento mediante hash o pattern noti. I payload vengono inoltre generati on-the-fly, con hash unici per ogni bersaglio, complicando l’analisi retroattiva.

Lezioni operative e implicazioni per la cybersecurity regionale

L’attività di SideWinder dimostra che la persistenza delle vulnerabilità legacy, unita alla frammentazione degli aggiornamenti software nei paesi emergenti, crea un terreno fertile per le APT. L’uso combinato di esfiltrazione mirata, evasione comportamentale e infrastrutture dinamiche rende questi attacchi difficili da bloccare con le difese tradizionali.

Organizzazioni pubbliche e private della regione dovrebbero adottare, secondo Acronis, una strategia di defense-in-depth, che includa:

- Blocco di macro e contenuti esterni in Office

- Controllo dei processi figli generati da Office

- Monitoraggio delle attività di memory injection

- EDR con capacità di rilevamento in tempo reale

Il caso conferma inoltre l’importanza dell’educazione alla minaccia del phishing mirato e l’aggiornamento continuo dei software di base.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.