Il secondo trimestre del 2025 segna un punto di svolta per la sicurezza informatica legata all’identità digitale e al controllo delle sessioni utente. I casi emersi — dallo scontro tra Signal e la funzione Recall di Windows 11, fino alla vulnerabilità SAML nel popolare modulo Samlify, passando per le falle sistemiche di Versa Concerto — raccontano di un’infrastruttura dove la fiducia è spesso malriposta, e dove i meccanismi delegati diventano il bersaglio primario delle campagne offensive più sofisticate.

Signal blocca Recall: l’anti-DRM per difendere la privacy

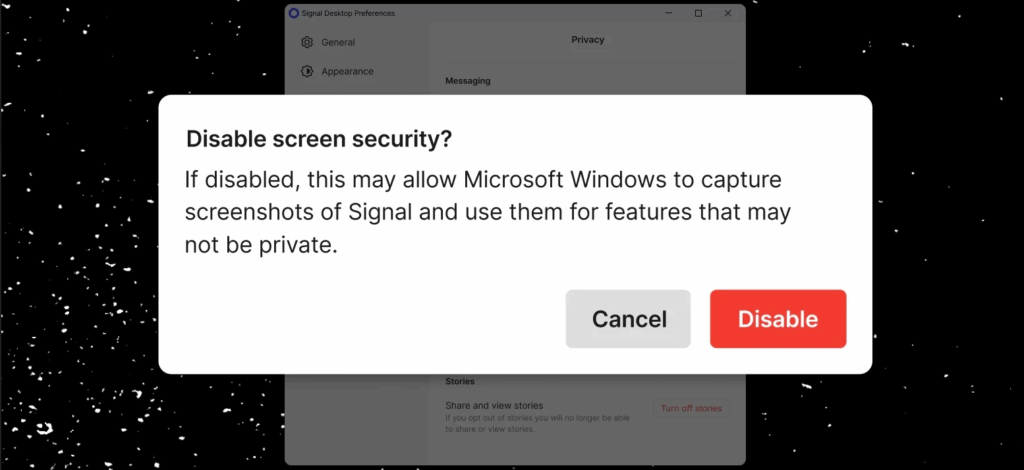

L’app di messaggistica Signal ha annunciato un aggiornamento radicale per la sua versione Windows, introducendo un sistema di protezione visiva automatica che impedisce alla funzione Recall di Windows 11 di catturare schermate delle conversazioni.

Recall, introdotto da Microsoft come strumento di memoria aumentata basata su AI, registra ogni finestra attiva del sistema ogni pochi secondi, salvando una cronologia visiva consultabile tramite linguaggio naturale.

Secondo Signal, si tratta di una funzione intrinsecamente incompatibile con la privacy, in quanto nessuna app ha controllo su cosa venga registrato, né su come queste immagini possano essere sfruttate da altri strumenti o malware.

Per questo motivo, la versione desktop di Signal imposta di default un flag Digital Rights Management (DRM) che impedisce a qualsiasi software, incluso Recall, di eseguire catture schermo sul contenuto dell’applicazione. L’impostazione può essere disattivata manualmente, ma viene accompagnata da un alert che informa l’utente del rischio.

La mossa di Signal ha riacceso il dibattito sull’invasività delle AI locali, e sulla crescente tensione tra usabilità, intelligenza predittiva e riservatezza delle comunicazioni.

Versa Concerto: vulnerabilità critiche ignorate mettono a rischio reti SD-WAN e SASE

Mentre il mondo si interroga sulle implicazioni della raccolta di dati da parte delle AI, la piattaforma Versa Concerto — cuore dell’orchestrazione per reti SD-WAN e SASE — è al centro di una crisi tecnica di dimensioni globali.

Tre falle di sicurezza identificate da ProjectDiscovery, tra cui due di gravità massima (CVSS 10.0 e 9.2), sono rimaste non patchate per oltre 90 giorni dopo la disclosure, costringendo i ricercatori a renderle pubbliche.

Le vulnerabilità, tracciate come CVE-2025-34027, CVE-2025-34026 e CVE-2025-34025, consentono a un attaccante remoto di:

- Bypassare l’autenticazione tramite manipolazione di URL e race condition

- Accedere agli endpoint interni dell’orchestratore sfruttando il reverse proxy Traefik

- Compromettere l’host sottostante, sfruttando configurazioni Docker che consentono la scrittura su binari del sistema operativo

I ricercatori hanno dimostrato che un attaccante può scrivere una libreria .so nella directory /tmp, sovrascrivere ld.so.preload per iniettare codice, e ottenere una shell remota con privilegi root.

Accesso all’infrastruttura core da remoto: un attacco a basso sforzo, ma ad alto impatto

Versa Concerto è utilizzata da operatori telefonici, enti pubblici e aziende con infrastrutture distribuite, il che rende queste vulnerabilità estremamente critiche.

L’attaccante non necessita di credenziali valide né di accesso fisico al sistema: è sufficiente una richiesta HTTP ben formata, in grado di forzare la scrittura di file nel contesto di un processo con privilegi elevati.

Le falle si basano su meccanismi mal progettati di verifica dell’intestazione X-Real-IP, su una gestione superficiale del path traversal nei caricatori di pacchetti .spack, e su un’impostazione predefinita di Docker che espone binari dell’host al contesto del container, rendendo possibile la sostituzione di eseguibili critici con script malevoli.

Secondo ProjectDiscovery, si tratta di una catena di vulnerabilità che sfida le buone pratiche di architettura di sicurezza e dimostra l’assenza di audit efficaci nella progettazione dell’ambiente SD-WAN di Versa.

L’autenticazione federata come superficie d’attacco

Le falle scoperte in Versa Concerto e il blocco di Recall da parte di Signal segnalano un chiaro trend: la gestione dell’identità, della sessione e della visibilità utente è diventata il nuovo campo di battaglia della cybersicurezza. Questo si manifesta anche in ambienti apparentemente sicuri come quelli basati su Single Sign-On (SSO) tramite SAML.

Il caso più emblematico di questa fragilità strutturale è rappresentato dalla vulnerabilità CVE-2025-47949, che colpisce Samlify, una delle librerie di autenticazione più popolari nell’ecosistema Node.js.

Samlify e l’inganno dell’asserzione malformata: quando la firma non basta

Samlify, con oltre 200.000 download settimanali su npm, è utilizzata da sviluppatori e aziende per implementare SAML SSO e Single Log-Out in ambienti federati, spesso integrati con provider come Azure AD, Okta, Auth0.

La falla identificata da EndorLabs risiede in un errore logico nel parser XML della libreria, che consente di bypassare completamente il controllo della firma digitale.

Tecnicamente, l’attaccante intercetta o recupera una asserzione SAML firmata legittimamente (non è necessaria alcuna manipolazione a livello di firma) e vi inserisce una seconda asserzione malevola, non firmata ma con contenuti arbitrari.

Il parser di Samlify, ignorando la struttura complessa dell’XML, accetta come valida l’asserzione non firmata se trova in essa una sintassi compatibile e più facilmente processabile.

Il risultato è devastante: un attaccante remoto, senza necessità di credenziali, può autenticarsi come qualsiasi utente, incluso amministratori e superuser, su piattaforme che integrano SAML tramite Samlify.

La fiducia nei metadata come punto debole: validazione incompleta e parsing permissivo

Ciò che rende l’exploit ancora più critico è l’origine della vulnerabilità. Samlify verifica sì la firma del documento XML, ma non verifica che l’asserzione usata per la login sia esattamente quella firmata.

Questa lacuna è il risultato di una separazione errata tra la validazione crittografica e il parsing semantico, uno degli errori più pericolosi nei sistemi di autenticazione federata.

Inoltre, molti ambienti espongono i metadata dei provider SAML pubblicamente, rendendo possibile agli attaccanti il recupero dei parametri di configurazione necessari per simulare un’interazione legittima. È sufficiente costruire un documento ben formato, firmato in una parte innocua, e contenente una asserzione interna manipolata per ottenere l’accesso.

Conseguenze e mitigazioni: un aggiornamento che non tutti hanno applicato

La patch è disponibile dalla versione 2.10.0 di Samlify, ma al momento dell’analisi risultava ancora 2.9.1 come versione ufficiale nel repository GitHub, un’incongruenza che rischia di prolungare l’esposizione degli utenti.

npm, invece, mostra correttamente l’ultima release corretta, ma la maggior parte dei progetti enterprise utilizza dipendenze bloccate per compatibilità, ritardando l’adozione.

A peggiorare la situazione, Samlify viene spesso utilizzato come dipendenza secondaria di framework più ampi. Questo significa che molti sviluppatori potrebbero non sapere nemmeno di essere esposti, e che il solo aggiornamento del proprio codice potrebbe non bastare.

Identità, orchestrazione e visibilità pilastri della sicurezza

Dai problemi strutturali di Samlify all’autenticazione race-prone di Versa Concerto, fino alla protezione delle informazioni visive attuata da Signal, emerge un dato incontrovertibile: le minacce moderne non attaccano più i perimetri, ma si insinuano nei meccanismi di fiducia e controllo dell’identità.

Non sono più necessarie botnet, exploit zero-day o attacchi fisici: basta un parser mal progettato, un header trascurato, un cookie conservato troppo a lungo.

Nel 2025, difendere l’identità dell’utente non significa solo proteggerne la password, ma anche assicurarsi che ogni passaggio — dalla validazione dell’asserzione alla gestione della sessione — sia verificato, tracciabile, ridondante e reattivo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.