Tra gennaio e febbraio 2025, il gruppo TAG-110, attore allineato alla Russia, ha lanciato una nuova campagna di spear phishing contro obiettivi governativi e accademici in Tagikistan. L’operazione, analizzata da Insikt Group di Recorded Future, segna una significativa evoluzione tattica: abbandonata la classica tecnica basata su payload HTA (HATVIBE), il gruppo utilizza ora template Word (.dotm) con macro VBA per garantire persistenza automatica nei sistemi infetti. Il passaggio evidenzia un raffinamento delle tecniche di intrusione e un adattamento ai nuovi contesti di difesa informatica della regione.

Un nuovo vettore di attacco per la persistenza silenziosa

TAG-110 ha sostituito i precedenti allegati Word contenenti codice HTA incorporato con documenti macro-enabled in formato .dotm, più adatti a eludere i controlli antivirus basati su firme. Una volta aperti, questi file si copiano nella cartella STARTUP di Microsoft Word, dove vengono eseguiti automaticamente all’avvio del programma. La macro si serve della funzione AutoExec() per raccogliere informazioni sul sistema e stabilire una connessione con il server C2.

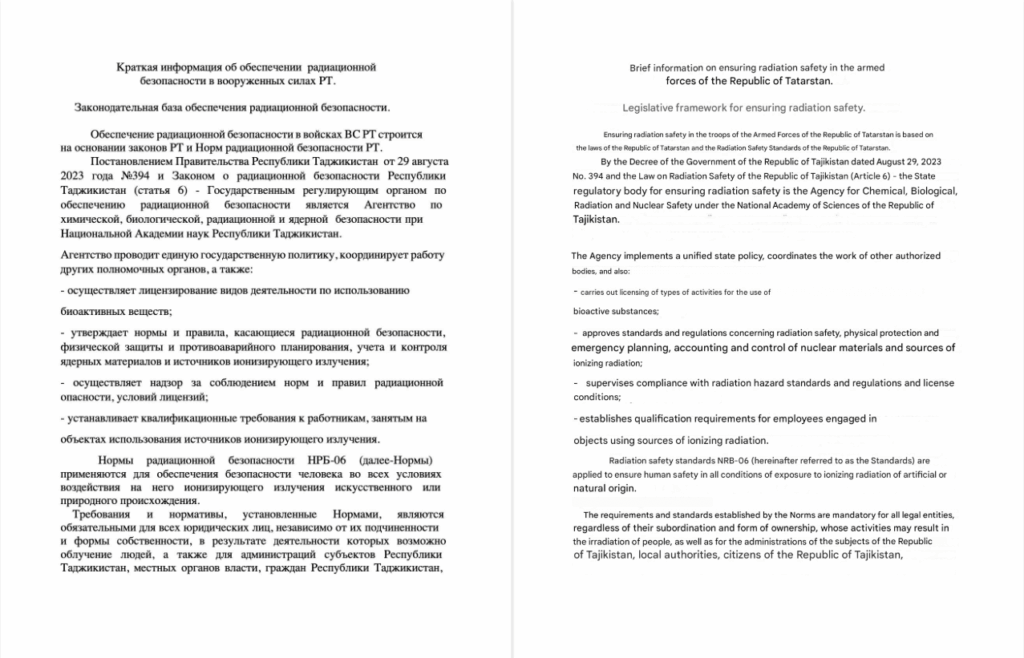

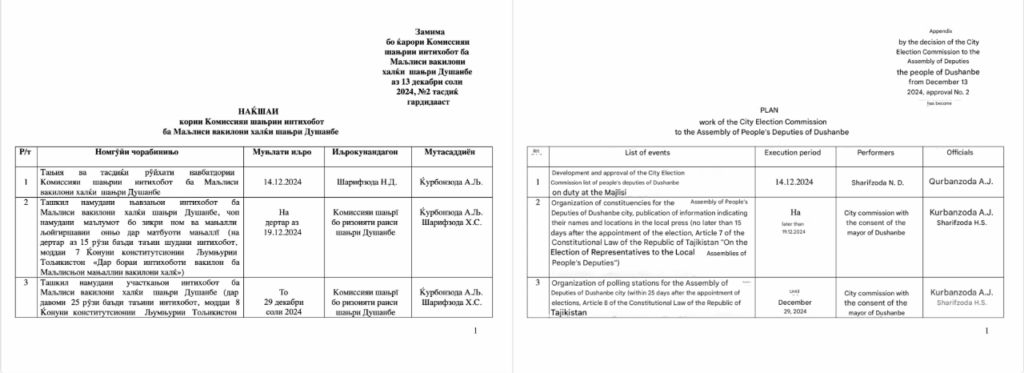

Due file .dotm sono stati identificati con C2 condiviso e comportamento analogo. Uno si presenta come documento delle forze armate tagike sulla sicurezza radiologica, l’altro come programma elettorale per Dushanbe. Entrambi sono difficili da autenticare, ma coerenti con l’approccio storico di TAG-110: l’uso di documenti governativi reali o verosimili come esca.

Obiettivi e infrastruttura: il ruolo della Russia nella regione

Le attività del gruppo sostengono la strategia geopolitica russa in Asia Centrale, volta a mantenere un’influenza post-sovietica su economia, sicurezza e politica. I bersagli principali sono ministeri, istituti accademici, ambasciate e organismi coinvolti in elezioni o operazioni militari.

L’indirizzo IP 38.180.206[.]61 è stato utilizzato come server di comando e controllo (C2) per entrambe le campagne. Si tratta di una risorsa già attribuita a TAG-110 nelle precedenti operazioni condotte con HATVIBE. Il nuovo codice mantiene alcune caratteristiche del passato, come l’uso della chiave di decifratura per sbloccare il documento e il salvataggio delle informazioni raccolte in formato JSON.

Analisi tecnica del codice VBA: un’evoluzione della catena d’infezione

La macro principale si attiva tramite la routine Document_Open(), che copia il file nella cartella di avvio di Word. Da lì, la routine AutoExec() raccoglie dettagli sul sistema infetto: nome del computer, nome utente, lingua, risoluzione del monitor e versione del sistema operativo.

Segue l’esecuzione della funzione getInfo(), che stabilisce una connessione HTTP POST con il server C2. I dati vengono trasmessi solo al decimo tentativo o alla prima connessione, a seconda del campione analizzato. Se il server risponde con una stringa che inizia con “%%%%”, il codice attiva la procedura start().

Questa ultima funzione, tipica degli attacchi TAG-110, costruisce dinamicamente un nuovo blocco di codice VBA sulla base dei dati ricevuti e ne forza l’esecuzione modificando i registri di sistema. In particolare, accede e modifica la chiave AccessVBOM per abilitare la scrittura di codice VBA all’interno di altri progetti Word. In seguito, avvia un’istanza invisibile di Word e carica un modulo con macro da eseguire.

Funzionalità avanzate e l’ombra di payload aggiuntivi

Nonostante non siano stati intercettati secondi stadi nell’attacco, è probabile che l’infezione venga completata da malware storici del gruppo, come CHERRYSPY, LOGPIE, PyPlunderPlug o nuove varianti non ancora documentate. L’approccio modulare di TAG-110 e l’uso di codici condivisi tra i campioni analizzati suggeriscono un framework personalizzato di controllo remoto.

Contromisure e implicazioni per la sicurezza regionale

Le implicazioni per i Paesi dell’Asia Centrale sono rilevanti. Le macro automatiche che si attivano da template Word globali rappresentano un pericolo sottile, spesso trascurato. Gli enti pubblici e le organizzazioni accademiche dovrebbero implementare politiche di sicurezza macro restrittive, monitorare modifiche alla directory STARTUP e analizzare costantemente i registri di configurazione VBA.

L’analisi di Insikt Group conferma inoltre l’uso sistematico da parte della Russia di attori APT (Advanced Persistent Threat) per scopi geopolitici, in particolare nelle fasi precedenti a eventi elettorali o militari.

Il passaggio da HTA a file .dotm con macro VBA rappresenta una trasformazione significativa nell’approccio di TAG-110: un’evoluzione mirata a migliorare la persistenza e ridurre l’individuazione. I documenti .dotm sfruttano il meccanismo di avvio automatico di Word e la possibilità di creare macro globali, permettendo all’attaccante di eseguire codice arbitrario a ogni avvio dell’applicativo. Inoltre, la modifica dei registri tramite AutoExec() rende più complesso il rilevamento, mentre la codifica delle informazioni trasmesse al C2 in formato JSON dimostra un’attenzione avanzata per la furtività e la flessibilità operativa.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.