I ricercatori del Cofense Phishing Defense Center hanno individuato una sofisticata campagna di phishing che sfrutta l’ambiente Google Apps Script per creare pagine di phishing ospitate su domini legittimi. Questo approccio consente agli attaccanti di aggirare i controlli di sicurezza tradizionali, facendo leva sulla reputazione positiva dei servizi Google per indurre in errore gli utenti e sottrarre credenziali in maniera furtiva.

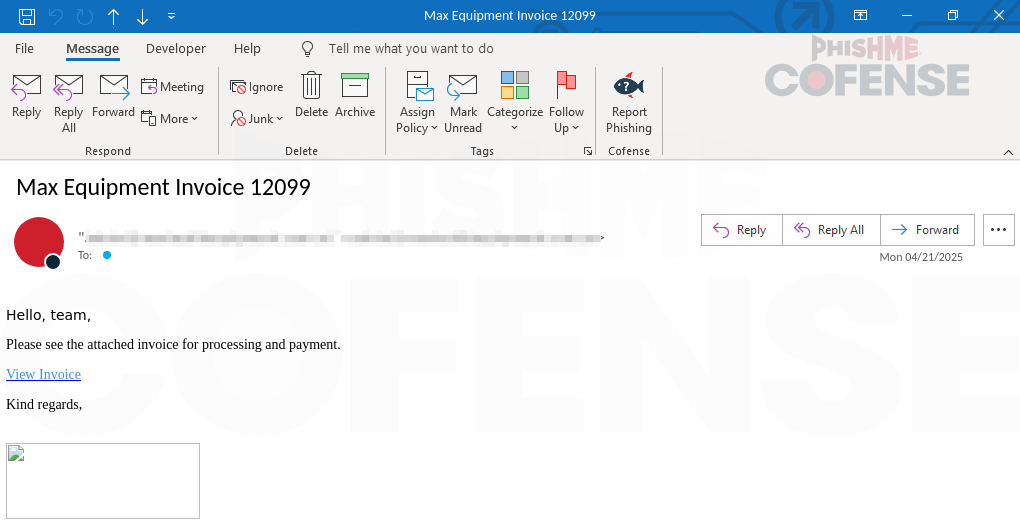

Finta fattura via email: l’esca perfetta nella posta in arrivo

La campagna inizia con un’email che simula l’invio di una fattura da parte di una società sanitaria reale, sfruttando un dominio contraffatto ma apparentemente credibile. Il corpo dell’email è volutamente minimale e ambiguo, con un linguaggio che induce urgenza e pressione decisionale. Questa strategia mira a bypassare filtri antispam e ridurre i segnali sospetti come errori grammaticali.

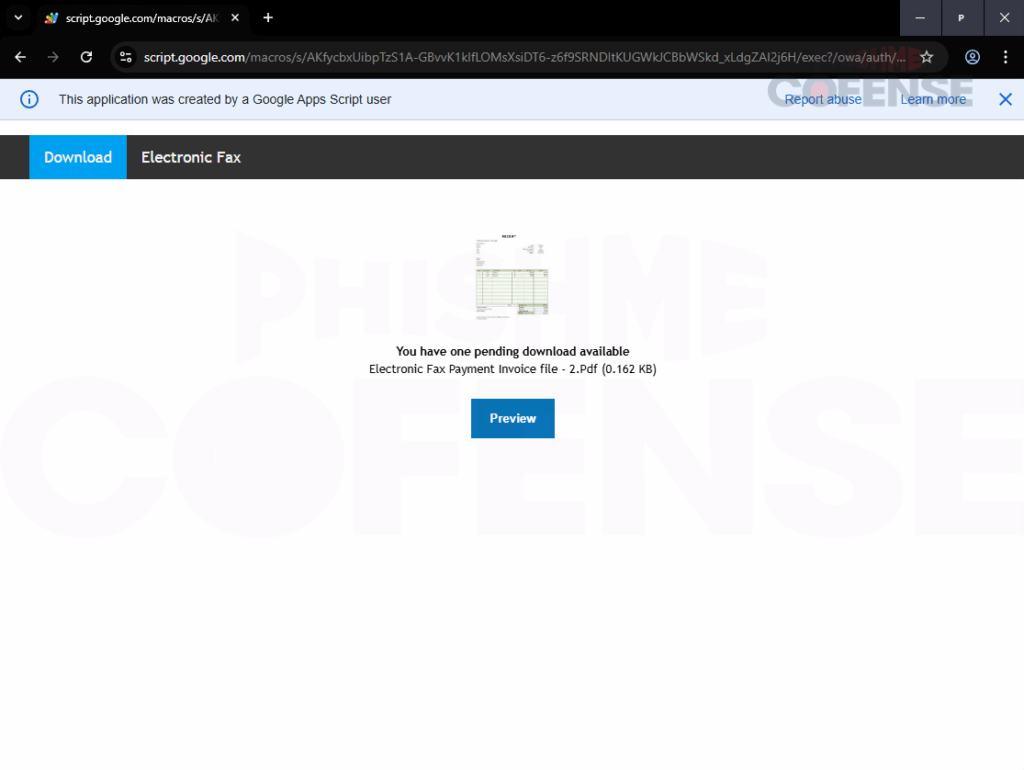

Falsa pagina su Google Script: la fiducia è il vero vettore di attacco

Il link contenuto nel messaggio reindirizza l’utente a una pagina ospitata su script.google.com, dove viene mostrato un falso documento. Il design è pulito, privo di elementi che potrebbero far scattare allarmi, ma cliccando sul pulsante “Preview” viene aperta una falsa schermata di login, pensata per simulare l’accesso a un servizio reale.

Cattura delle credenziali e redirect per dissimulare il furto

Appena l’utente inserisce le credenziali, queste vengono inviate a un server PHP remoto (solinec[.]com) controllato dagli attaccanti. Subito dopo, l’utente viene automaticamente reindirizzato alla pagina ufficiale di login Microsoft, per ridurre i sospetti e far sembrare tutto normale. In questo modo, l’intercettazione avviene in background, senza segnali evidenti per l’utente.

Tecnica multilivello: sfruttare domini fidati, azzerare la diffidenza

L’intero attacco si basa sull’illusione di sicurezza generata dalla piattaforma Google. Molti utenti associano istintivamente la fiducia al dominio, ignorando il fatto che script.google.com è una piattaforma accessibile a chiunque disponga di un account sviluppatore. La combinazione di piattaforme affidabili e design minimalista crea il perfetto vettore per ottenere accesso non autorizzato.

Google Apps Script come nuova superficie di attacco

L’utilizzo di Google Apps Script come vettore di phishing rappresenta un’evoluzione critica delle tecniche di ingegneria sociale. Questo tipo di attacco mette in crisi i modelli basati solo su blacklist e reputazione del dominio, rendendo indispensabile l’adozione di soluzioni proattive di threat detection comportamentale. Le organizzazioni dovrebbero implementare strumenti di sandboxing dinamico e flussi di autenticazione a due fattori, poiché l’affidabilità percepita non equivale alla sicurezza reale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.