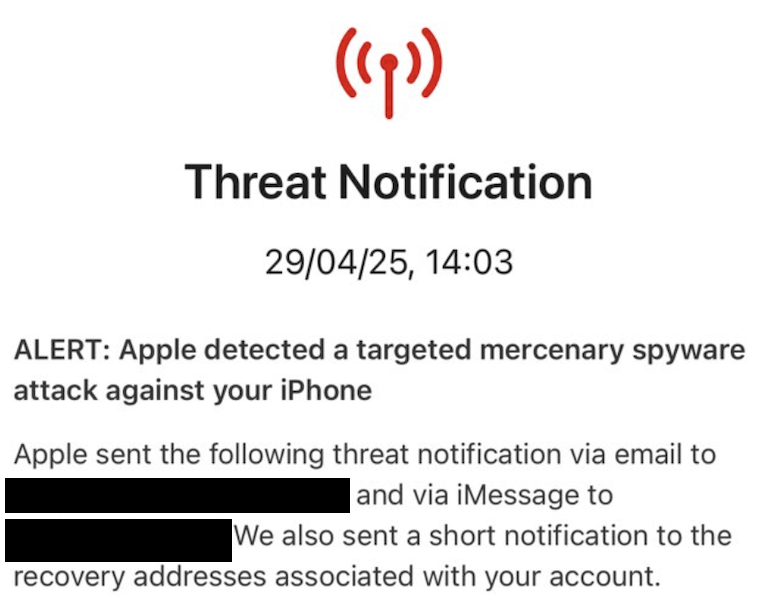

Citizen Lab ha confermato per la prima volta l’infezione con spyware Graphite su dispositivi iOS di due giornalisti europei, evidenziando la gravità della minaccia rappresentata dai software di sorveglianza mercenari. I casi, emersi dopo notifiche di Apple il 29 aprile 2025, coinvolgono un noto giornalista europeo e l’italiano Ciro Pellegrino. Le indagini forensi dimostrano che entrambi sono stati presi di mira dallo stesso operatore tramite attacchi zero-click via iMessage, sfruttando una vulnerabilità corretta da Apple nella versione iOS 18.3.1. Questo nuovo report di Citizen Lab mette in luce il pericolo persistente che spyware come Graphite pongono alla libertà di stampa in Europa, alimentando interrogativi sulle responsabilità e i mandati legali dietro tali operazioni.

Attacco mirato con Graphite: il caso del giornalista europeo

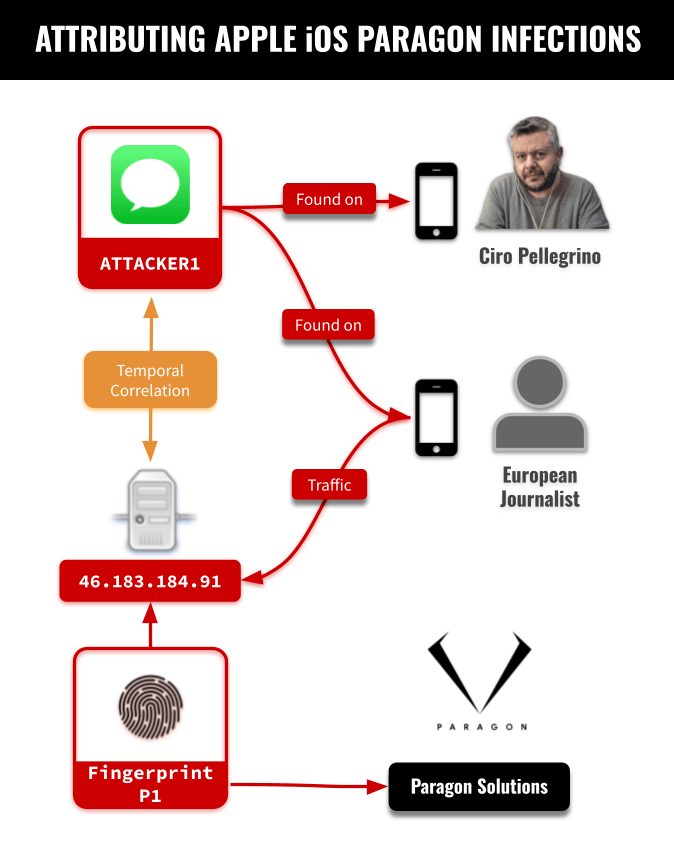

Nel gennaio e febbraio 2025, un giornalista europeo ha subito un’infezione sul proprio iPhone con il software Graphite di Paragon, un potente spyware progettato per l’infiltrazione invisibile. L’attacco, identificato da Citizen Lab tramite log di sistema, ha coinvolto un server identificato come parte dell’infrastruttura di Paragon e l’uso di un account iMessage denominato ATTACKER1. Questo attacco, di tipo zero-click, non richiede alcuna interazione da parte della vittima ed è stato reso possibile da una vulnerabilità che Apple ha classificato come CVE-2025-43200. Il compromesso è avvenuto su dispositivi che eseguivano iOS 18.2.1, prima che la falla venisse corretta.

Secondo attacco confermato: Ciro Pellegrino di Fanpage.it

Il giornalista napoletano Ciro Pellegrino, capo della redazione Napoli di Fanpage.it, ha ricevuto lo stesso avviso da Apple il 29 aprile 2025. L’analisi forense condotta da Citizen Lab ha confermato la presenza di tracce dello spyware Graphite, inclusi riferimenti all’account ATTACKER1, già individuato nel caso precedente. La coincidenza conferma l’azione di un medesimo operatore Paragon, con un’infrastruttura specifica, dedita alla sorveglianza mirata dei giornalisti coinvolti. La doppia correlazione suggerisce un’operazione centralizzata, non casuale, ma strategicamente rivolta alla stampa.

Cluster Fanpage.it: nuovi indizi di sorveglianza sistemica

La presenza di un secondo giornalista di Fanpage.it tra gli obiettivi di Graphite ha rafforzato i sospetti di una campagna coordinata contro l’intero organo di stampa. Già nel gennaio 2025, Francesco Cancellato, direttore della testata, era stato avvisato da WhatsApp di un tentativo di attacco. Anche se l’analisi forense sul suo dispositivo Android non ha confermato un’infezione, i limiti tecnici dell’ecosistema Android rendono difficile escludere con certezza l’avvenuto compromesso. La ricorrenza del nome Fanpage.it tra i target suggerisce che uno specifico cliente di Paragon avesse come obiettivo l’intera redazione.

Il contesto italiano: uso governativo e controversie politiche

Il COPASIR, comitato parlamentare per la sicurezza della Repubblica, ha confermato in un report del 5 giugno 2025 che il governo italiano ha utilizzato lo spyware Graphite contro due soggetti: Luca Casarini e Giuseppe Caccia. Tuttavia, non ha chiarito chi abbia preso di mira Cancellato. Secondo Citizen Lab, Casarini e Caccia mostrano tracce forensi inequivocabili, con l’indicatore BIGPRETZEL rilevato nei rispettivi dispositivi Android. Paragon ha offerto assistenza all’Italia per approfondire i casi, ma la proposta è stata rifiutata per motivi di sicurezza nazionale, come affermato dal Dipartimento delle Informazioni per la Sicurezza (DIS). L’Italia ha preferito accedere autonomamente ai database di Paragon, evitando un coinvolgimento diretto della società.

Espansione della crisi europea dello spyware

| Nome | Fonte notifica | Conferma forense | Dettagli tecnici |

|---|---|---|---|

| Ciro Pellegrino | Apple | Sì | Presenza di ATTACKER1, attribuito a Paragon |

| Giornalista europeo anonimo | Apple | Sì | Contatti con server 46.183.184.91, exploit Graphite |

| Luca Casarini | Sì | Infezione confermata, BIGPRETZEL rilevato | |

| Giuseppe Caccia | Sì | Infezione il 23 dicembre 2024, BIGPRETZEL presente | |

| Francesco Cancellato | No | Analisi ancora in corso |

Citizen Lab denuncia che almeno tre giornalisti europei risultano oggi bersagli confermati dello spyware Graphite. Nonostante la gravità, nessuna autorità ha ancora identificato in modo definitivo chi abbia ordinato la sorveglianza, né in base a quale mandato legale. La mancanza di responsabilità concreta evidenzia l’impunità che accompagna l’uso di strumenti invasivi contro la stampa. L’assenza di trasparenza crea un terreno fertile per abusi, specialmente nei contesti in cui l’equilibrio tra sicurezza e libertà civili è fragile.

Tecnica di attacco: il meccanismo del Graphite di Paragon

Il software Graphite sfrutta tecniche altamente sofisticate, incluso l’utilizzo di vulnerabilità zero-day su dispositivi Apple. Il caso confermato da Citizen Lab ha impiegato un messaggio iMessage non visibile alla vittima, che ha permesso l’esecuzione remota del codice malevolo. La vulnerabilità utilizzata, identificata come CVE-2025-43200, è stata chiusa solo successivamente da Apple con l’aggiornamento a iOS 18.3.1. La capacità di eseguire attacchi zero-click è ciò che rende Graphite particolarmente pericoloso, permettendo l’infezione invisibile anche degli utenti più cauti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.