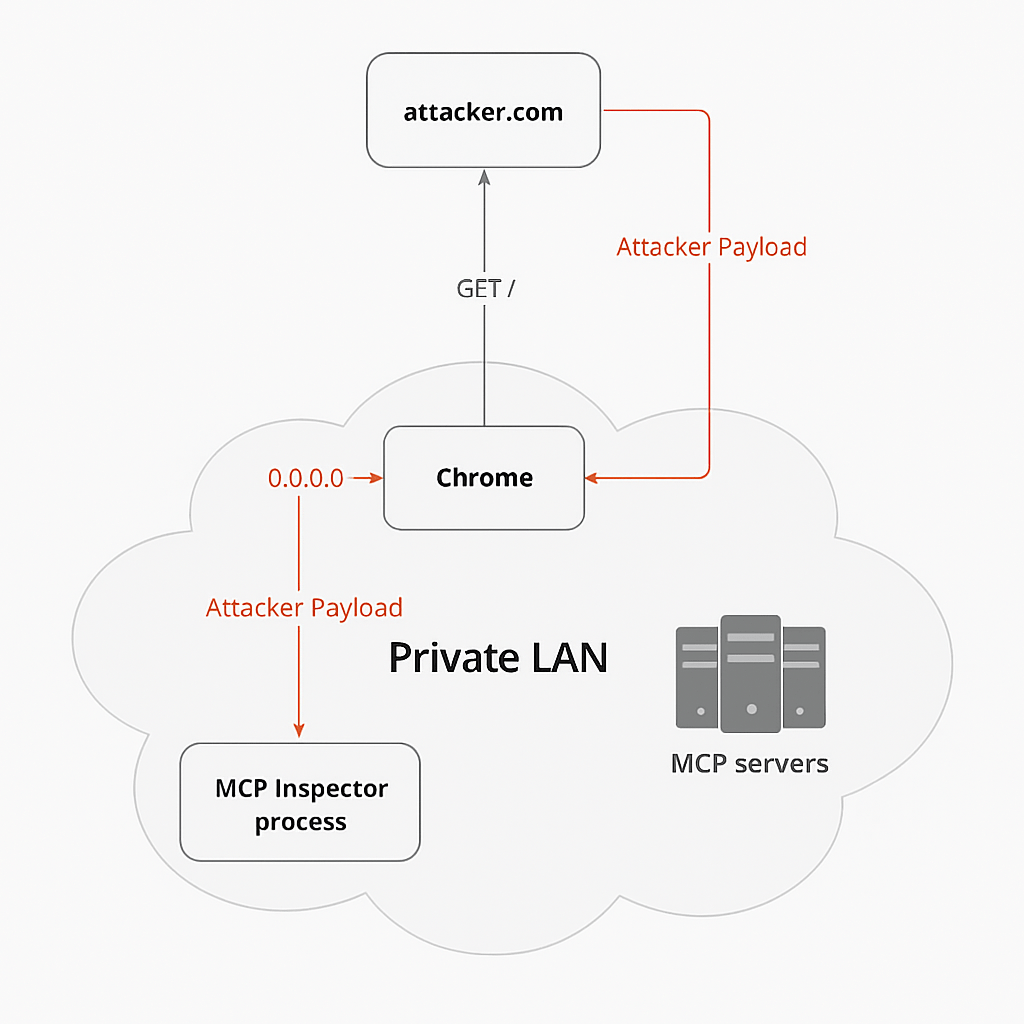

La vulnerabilità CVE-2025-49596, individuata e divulgata da Oligo Security Research, riguarda il tool open source MCP Inspector di Anthropic, ampiamente utilizzato per il debug di server e agenti AI basati su Model Context Protocol (MCP). Il difetto permette a un attaccante di eseguire codice arbitrario sulla macchina di uno sviluppatore semplicemente inducendolo a visitare un sito web malevolo, sfruttando una combinazione di assenza di autenticazione e di una vecchia problematica legata alla gestione dell’IP 0.0.0.0 nei browser.

Meccanismo dell’attacco e rischio per AI developer e ambienti enterprise

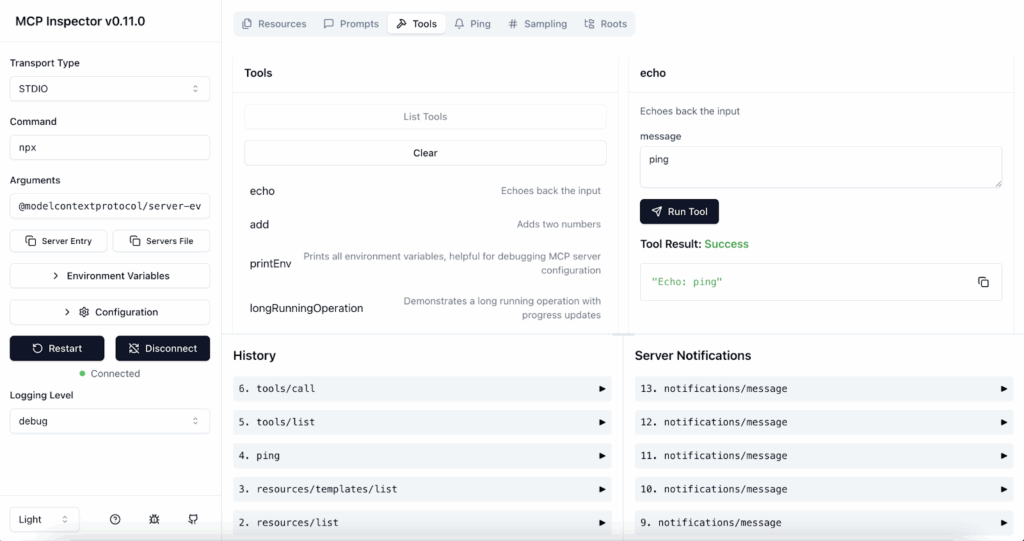

Il tool MCP Inspector, fino alla versione 0.14.1, avviava per default un server HTTP senza alcuna autenticazione né verifica di origine. Un attaccante, sfruttando CSRF e il supporto del browser per richieste verso 0.0.0.0 (o localhost), poteva inviare comandi all’endpoint esposto dal tool sulla macchina della vittima. Bastava una visita a una pagina malevola per compromettere completamente il sistema dello sviluppatore: il payload poteva installare backdoor, sottrarre dati, o permettere movimento laterale nella rete aziendale. La gravità è riflessa dal punteggio CVSS 9.4, indicativo di rischio critico.

Impatto su ecosistemi AI e progetti open source

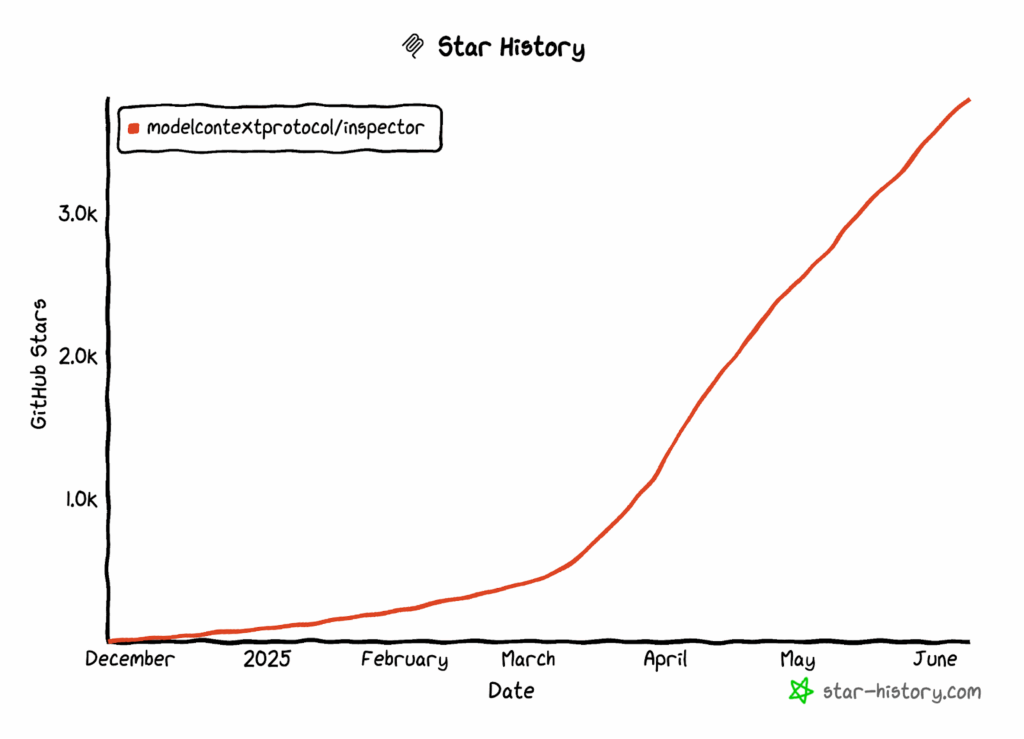

Il MCP Inspector è ampiamente utilizzato nel mondo AI, adottato anche in ambienti di sviluppo Microsoft, Google, OpenAI e da numerosi progetti open source. La vulnerabilità colpisce tutti gli sviluppatori e le organizzazioni che utilizzano o distribuiscono il tool con le configurazioni di default.

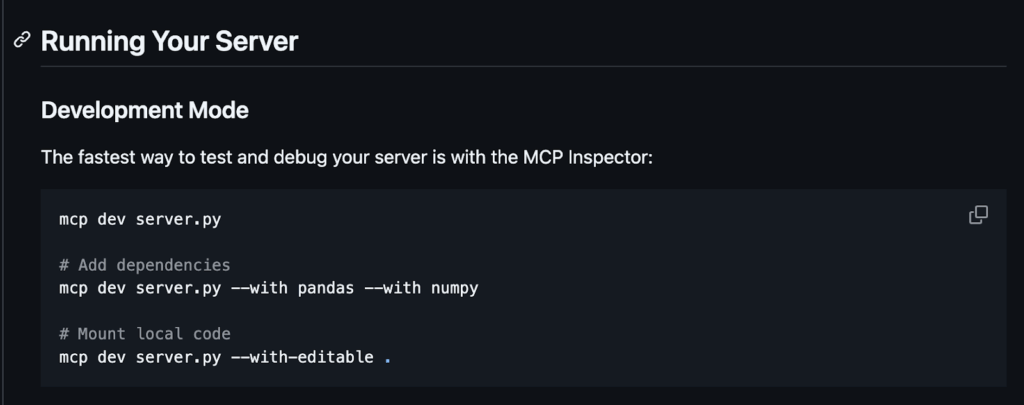

Server MCP Inspector esposti accidentalmente su reti pubbliche rappresentano un rischio immediato di compromissione remota. L’assenza di autenticazione e il binding sull’indirizzo 0.0.0.0, pratica comune in molti ambienti di sviluppo, hanno aumentato la superficie d’attacco.

La patch: autenticazione obbligatoria e controllo origine

Anthropic ha rilasciato la versione 0.14.1 del tool MCP Inspector, risolvendo il problema tramite l’introduzione di session token per autenticare tutte le richieste e controlli sugli header Host e Origin. Da questa versione, l’accesso è consentito solo a client autenticati, eliminando la possibilità di exploit da siti web tramite browser o DNS rebinding. Le raccomandazioni includono l’aggiornamento immediato di tutte le installazioni del tool (globali e locali) e la verifica del proprio ambiente tramite npm list -g.

Dettaglio tecnico e raccomandazioni di sicurezza

La vulnerabilità è resa ancora più critica dalla persistenza, a livello di browser, di problematiche legate al traffico verso 0.0.0.0: i principali browser non bloccano adeguatamente queste richieste, permettendo a siti web pubblici di comunicare con servizi locali. La catena di attacco prevede la creazione di richieste HTTP verso l’endpoint /sse del tool, con parametri in grado di lanciare comandi di sistema.

Oltre all’aggiornamento alla versione corretta, si raccomanda di verificare l’assenza di esposizione di MCP Inspector su reti accessibili pubblicamente e di controllare sempre le configurazioni di sicurezza dei tool di sviluppo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.