Il gruppo nordcoreano noto per le sue campagne di cybercriminalità a scopo finanziario ha innalzato il livello di sofisticazione, colpendo aziende Web3 e piattaforme crypto con una catena di attacco multistadio che sfrutta binari compilati in Nim su macOS. La campagna, attiva dal secondo trimestre 2025, utilizza tecniche raramente osservate nel malware per sistemi Apple: process injection, comunicazione cifrata via WebSocket wss e meccanismi di persistenza tramite gestori di segnali SIGINT/SIGTERM, capaci di reinstallare la minaccia anche dopo tentativi di rimozione.

Catena di infezione: social engineering, AppleScript e dropper multi-linguaggio

L’accesso iniziale avviene tramite social engineering mirato, impersonando contatti affidabili su Telegram e invitando la vittima a scaricare un falso aggiornamento Zoom tramite email e Calendly. Lo script AppleScript “zoom_sdk_support.scpt” avvia la catena, scaricando file da domini simili a Zoom, seguiti da HTML di redirect legittimo, tutto per eludere i controlli di sicurezza. Seguono la distribuzione e l’esecuzione di binari Mach-O, uno in C++ (“a”) e l’altro in Nim (“installer”), che scaricano ulteriori payload (“GoogIe LLC”, “CoreKitAgent”) e script Bash per il furto dati.

Tecniche avanzate di evasione, persistenza e comando remoto

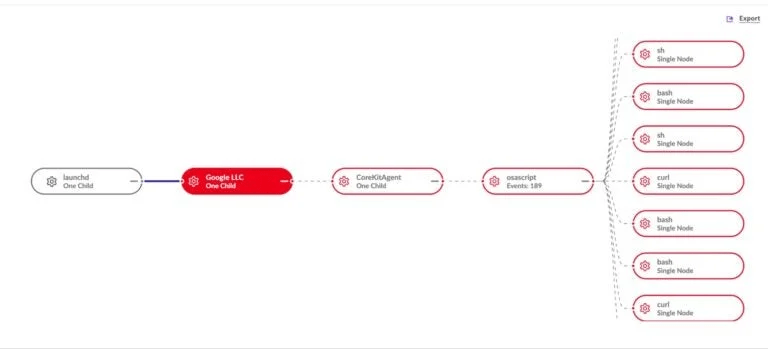

Il componente Nim (“installer”) prepara cartelle e file di configurazione che vengono manipolati dai payload successivi, mentre il loader “GoogIe LLC” avvia la scrittura di file di configurazione crittografati e attiva “CoreKitAgent”. Quest’ultimo, il modulo più sofisticato, implementa una state machine asincrona e modifica i gestori di segnali di sistema: quando il malware viene terminato o il sistema riavviato, la logica interna provvede a ristabilire la persistenza, copiando agenti, loader e payload e assegnando i permessi necessari.

L’esfiltrazione dati viene realizzata tramite Bash script (“upl” e “tlgrm”) che raccolgono credenziali Keychain, cronologie browser (Arc, Chrome, Firefox, Edge, Brave) e database Telegram cifrati, caricando tutto verso infrastrutture di comando come dataupload[.]store. Il traffico con i C2 utilizza JSON cifrato in tre passaggi RC4 e chiavi variabili, con comandi remoti che vanno dall’esecuzione arbitraria di shell alla raccolta di informazioni di sistema.

AppleScript come beacon e backdoor

Elemento distintivo della campagna è l’uso di AppleScript embedded, codificato in hex per eludere le detection rule, e periodicamente eseguito via osascript. Lo script effettua beaconing verso C2 a intervalli di 30 secondi, elencando i processi attivi e, in caso di risposta, esegue codice iniettato dagli attaccanti, fungendo da vera e propria backdoor leggera.

Trend tecnico: il ruolo di Nim, processi asincroni e nuove barriere per l’analisi

La scelta di Nim come linguaggio per i payload principali rende più complessa l’analisi da parte dei difensori, grazie a un runtime meno familiare rispetto a Go o Rust e a tecniche native di esecuzione asincrona. Le capacità di process injection e l’uso del protocollo wss per la C2 communication sono sintomi di un salto di qualità nella ricerca di stealth e resilienza.

Mitigazioni e IOC

La campagna NimDoor rappresenta una delle più sofisticate evoluzioni delle TTP DPRK in ambiente macOS, con impatto potenziale esteso a ogni azienda che gestisce asset crypto o Web3. Si raccomanda il monitoraggio dei percorsi file sospetti (~/Library/Application Support/Google LLC/GoogIe LLC, ~/Library/CoreKit/CoreKitAgent, /private/tmp/.config), l’individuazione dei domain C2 (dataupload[.]store, firstfromsep[.]online, safeup[.]store, writeup[.]live, support[.]us05web-zoom[.]pro) e l’aggiornamento continuo delle regole di detection su AppleScript anomali e process injection.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.