Sommario

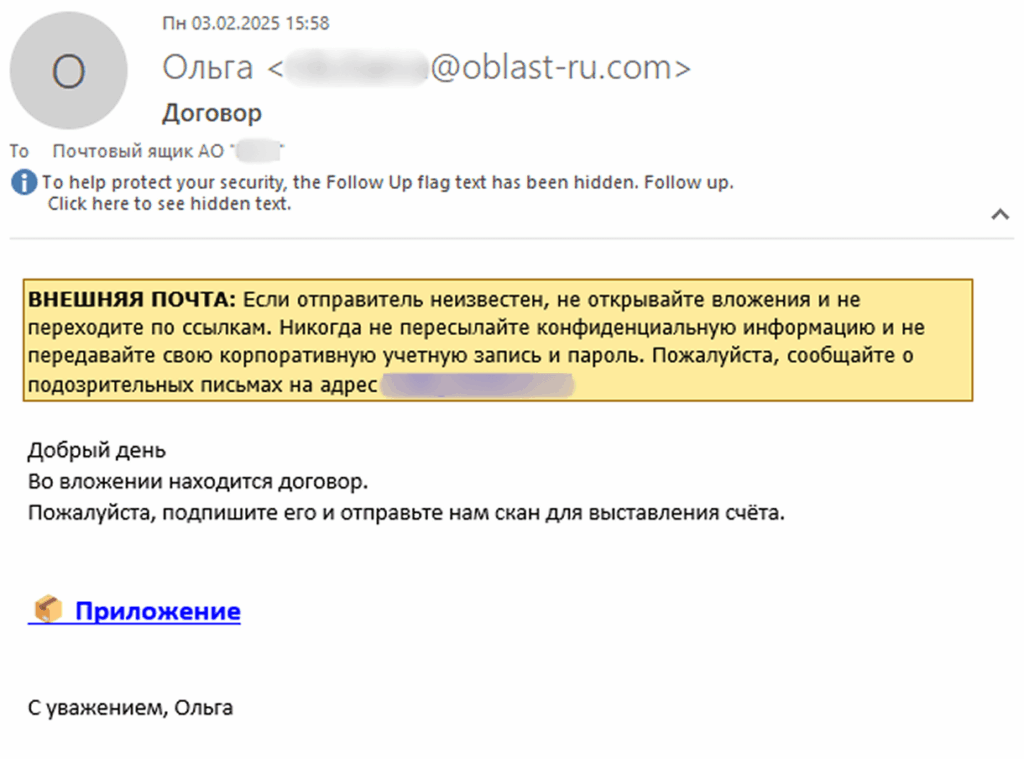

Da marzo 2025, la sicurezza informatica russa affronta una minaccia emergente identificata come Batavia, uno spyware sofisticato che colpisce imprese industriali tramite campagne di phishing veicolate da email con allegati e link dannosi. Il vettore iniziale è costituito da email ingannevoli che propongono la firma di un contratto e invitano a scaricare presunti documenti ufficiali, in realtà file VBS malevoli.

Catena d’infezione a tre stadi: VBS downloader, eseguibili Delphi e C++

La catena di infezione di Batavia si sviluppa in tre fasi principali. Il primo stadio vede la diffusione di un file script VBS (ad esempio “договор-2025-2.vbe”) contenente un downloader che interroga un server di comando e controllo per recuperare parametri critici, identifica la versione del sistema operativo e scarica l’eseguibile successivo (“WebView.exe”). Questo viene poi eseguito nella cartella temporanea e, oltre a visualizzare il falso documento, raccoglie log di sistema, liste dei programmi installati e documenti Office, caricandoli verso server remoti.

Il secondo stadio, tramite WebView.exe (scritto in Delphi), prosegue l’esfiltrazione di dati e scarica un ulteriore eseguibile (“javav.exe”), che viene predisposto per l’avvio automatico al riavvio del sistema. Questo modulo in C++ amplia la raccolta dei file mirati, includendo formati immagine, email, presentazioni, archivi compressi e dati testuali, con capacità di screenshot periodici e hash dei file inviati per evitare duplicazioni. Il malware gestisce anche la ricezione di comandi e ulteriori payload tramite aggiornamenti dinamici degli indirizzi C2 e download cifrati, sfruttando tecniche di bypass UAC per mantenere la persistenza.

Obiettivi, tecniche di evasione e indicatori di compromissione

L’obiettivo principale della campagna Batavia è il furto sistematico di documenti riservati e dati aziendali, con attenzione a file Office, PDF, email e informazioni su driver e programmi installati. La distribuzione mirata ha coinvolto già oltre 100 utenti in decine di organizzazioni industriali russe, secondo le telemetrie. Batavia adotta tecniche di evasione tra cui hash per identificare i file già inviati, download crittografati e cambiamento dinamico dei server C2 per ridurre la tracciabilità e massimizzare la resilienza.

Indicatori chiave includono i seguenti hash di file malevoli:

- Договор-2025-2.vbe: 2963FB4980127ADB7E045A0F743EAD05

- webview.exe: 5CFA142D1B912F31C9F761DDEFB3C288

- javav.exe: 03B728A6F6AAB25A65F189857580E0BD

e i domini di comando e controllo: oblast-ru[.]com, ru-exchange[.]com.

Mitigazione: formazione, threat hunting e strumenti avanzati

La prevenzione secondo Kaspersky, autore della scoperta, passa da una strategia integrata che unisce strumenti di rilevamento proattivo, formazione degli utenti per il riconoscimento di tentativi di phishing e aggiornamento costante delle soluzioni di endpoint protection. La catena di infezione evidenzia l’importanza della difesa multilivello e della riduzione della superficie di attacco legata alle email aziendali.