Sommario

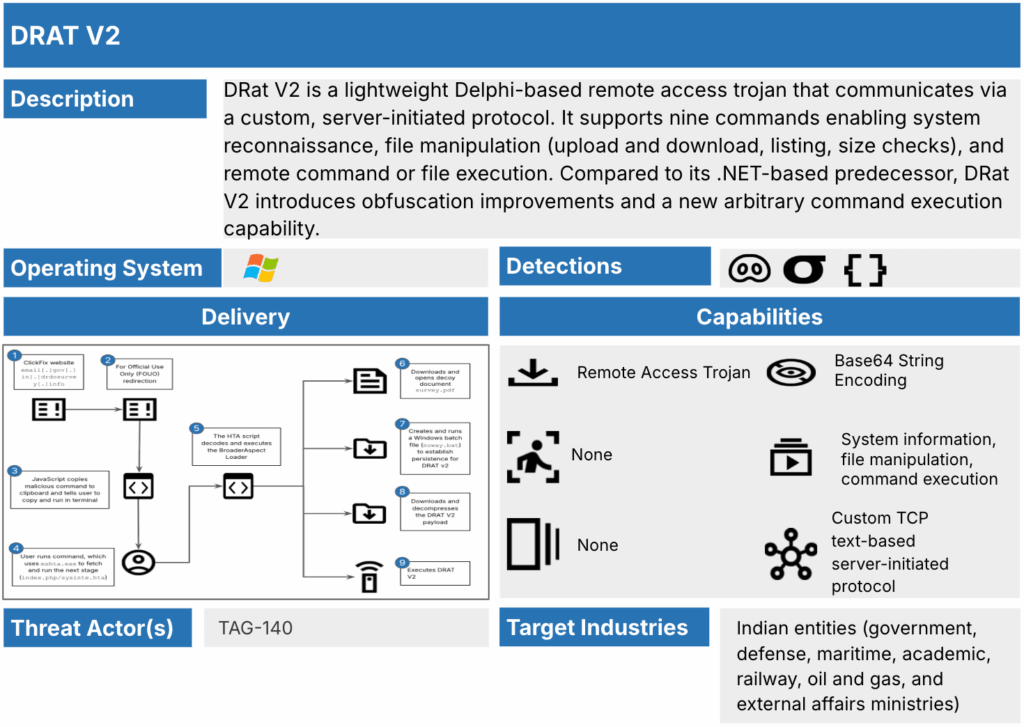

L’emergere della variante Drat v2 segna un passo decisivo nella guerra silenziosa che si combatte nel cyberspazio tra gruppi APT e infrastrutture governative, con un impatto rilevante soprattutto nel contesto strategico dell’Asia-Pacifico. Il gruppo TAG-140, già noto per operazioni di spionaggio di alto livello, conferma così la propria capacità di evolvere rapidamente le proprie tecniche offensive, adottando malware modulare e altamente elusivo, in grado di resistere alle più recenti misure di difesa informatica. Le caratteristiche avanzate di Drat v2 mostrano un salto generazionale rispetto alle versioni precedenti, accentuando la difficoltà per i team di sicurezza nel rilevare e neutralizzare la minaccia.

TAG-140: evoluzione delle tattiche e obiettivi nel cyberspazio

Il gruppo TAG-140 agisce da anni come uno degli attori più attivi nelle attività di cyber intelligence nell’area asiatica. Con la diffusione di Drat v2, gli analisti di Recorded Future confermano un cambio di passo sia nell’approccio tecnico che operativo del gruppo. Le campagne mirate si rivolgono principalmente a organizzazioni governative, enti diplomatici e strutture critiche legate alla difesa e alla ricerca tecnologica, con predilezione per target localizzati in paesi come Vietnam, Filippine, India, Cambogia e altri stati strategici dell’Asia.

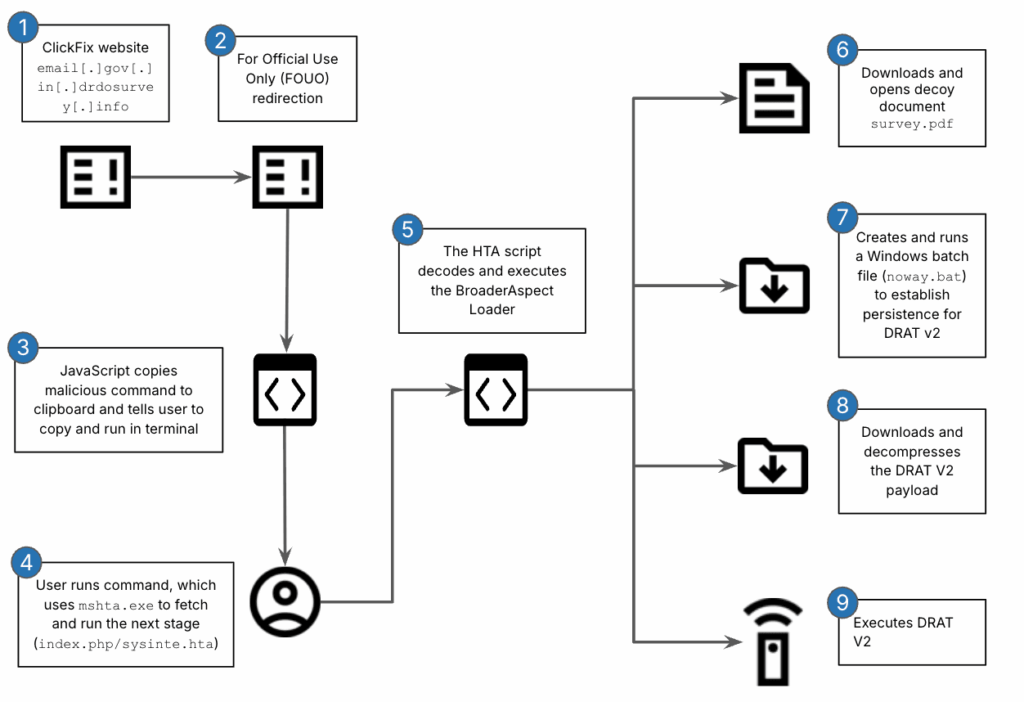

L’elemento distintivo della nuova ondata di attacchi è la sofisticazione delle catene di infezione, spesso avviate tramite spear-phishing mirato e documenti malevoli appositamente creati per eludere le difese delle caselle email istituzionali. Dopo una prima fase di ricognizione, l’accesso iniziale è consolidato tramite exploit customizzati o vulnerabilità note, consentendo l’installazione di Drat v2 come payload secondario. Questo approccio stealth garantisce persistenza e silenziosità, spesso ritardando la rilevazione per settimane o mesi, a danno della sicurezza e della riservatezza delle informazioni delle vittime.

Tecniche di elusione e modularità: le novità di Drat v2

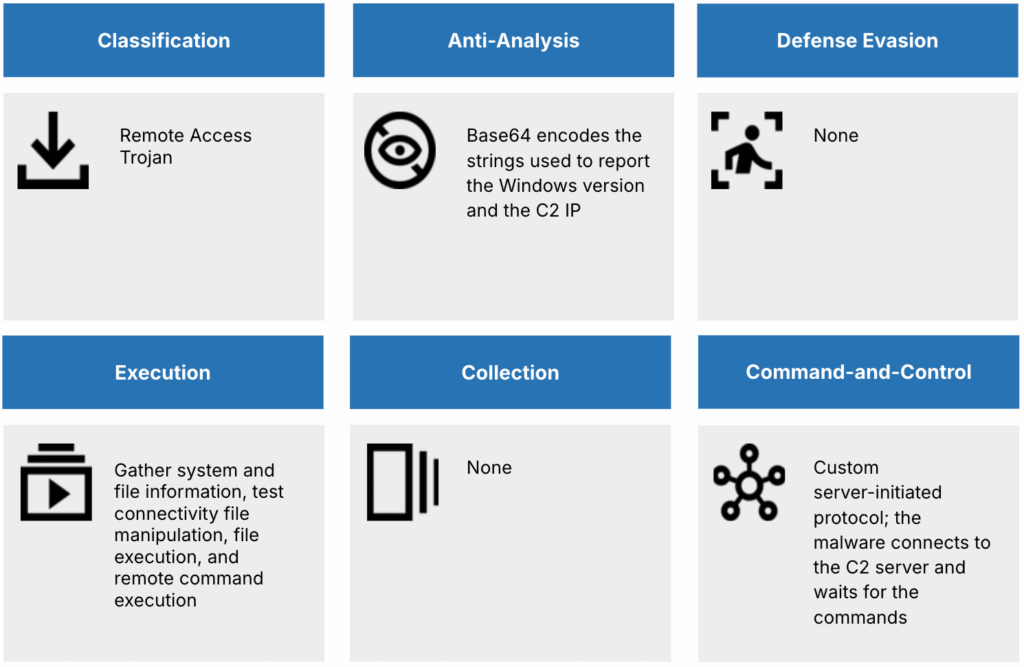

Rispetto alla precedente generazione di Drat, la versione v2 si distingue per la capacità di aggirare strumenti di difesa avanzata, incluse soluzioni EDR e meccanismi di sandboxing. Il malware adotta una struttura modulare che permette a TAG-140 di aggiornare dinamicamente plugin e componenti, adattando il comportamento malevolo alle condizioni della rete bersaglio. Tra le innovazioni principali si evidenzia un sistema di persistence più raffinato, basato sia sulla modifica di chiavi di registro che sulla creazione di servizi Windows occulti, il tutto accompagnato da routine antiforensics per l’occultamento delle tracce operative.

L’infrastruttura di comando e controllo, aggiornata per sfruttare comunicazioni cifrate TLS e canali secondari meno tracciabili, consente la raccolta di informazioni sensibili, il download ed esecuzione di ulteriori payload e l’esecuzione di comandi remoti in tempo reale. L’abuso di strumenti di sistema già presenti (living-off-the-land) rende ancora più difficile il rilevamento, mentre le tecniche di esfiltrazione dati sono state potenziate sia per quantità di informazioni rubate sia per la rapidità dell’operazione.

Implicazioni di sicurezza e difese possibili contro Drat v2

L’avanzata di Drat v2 impone una revisione delle strategie difensive in tutti gli ambienti ad alto rischio, specialmente in contesti pubblici e strategici dell’Asia-Pacifico. Le analisi tecniche rivelano che il malware riesce a sopravvivere anche in presenza di monitoraggi EDR, sfruttando un controllo granulare sulle attività di sistema e automatizzando la cancellazione di log e tracce digitali. L’adozione di canali di comunicazione criptati e la capacità di fallback su protocolli meno comuni rappresentano una sfida ulteriore per i team di sicurezza che si affidano a sistemi tradizionali di analisi delle anomalie di rete.

Il vero salto di qualità risiede nella modularità: la struttura di Drat v2 permette aggiornamenti in tempo reale, con TAG-140 che può inviare nuovi plugin o funzioni personalizzate direttamente ai sistemi compromessi, adattando la campagna alle difese rilevate o alle informazioni già raccolte. Si tratta di una tendenza ormai dominante nel panorama APT asiatico, in cui ogni nuova versione di malware alza il livello dello scontro, richiedendo alle vittime un approccio dinamico e continuo sia nelle policy di detection sia nella threat intelligence condivisa.

Raccomandazioni e best practice per la difesa contro Drat v2 e APT simili

Per mitigare i rischi associati a Drat v2 e ad altri malware simili distribuiti da gruppi come TAG-140, le organizzazioni devono rafforzare la formazione del personale, aggiornare regolarmente sistemi e applicazioni, e adottare strumenti EDR di nuova generazione, capaci di identificare comportamenti anomali e persistenza anche in presenza di tecniche antiforensics. L’utilizzo di feed di intelligence aggiornati sugli indicatori di compromissione, la segmentazione della rete e la verifica costante dei log di sistema rappresentano barriere efficaci, seppur non infallibili, contro la permanenza delle minacce avanzate.

Un ruolo chiave viene svolto anche dalla collaborazione internazionale: condividere informazioni sulle tecniche di attacco e sulle firme dei nuovi malware permette di alzare la soglia di attenzione e di rafforzare le capacità di risposta anche su scala sovranazionale, elemento fondamentale vista la natura transfrontaliera delle campagne di TAG-140.