Il nuovo aggiornamento cumulativo rilasciato da Microsoft per Windows 11 introduce importanti correzioni di sicurezza e nuove funzionalità, rispondendo alle esigenze di un pubblico esperto che richiede dettagli tecnici approfonditi. L’aggiornamento, veicolato tramite i pacchetti KB5062553 e KB5062552 per le versioni 24H2 e 23H2, si distingue per la quantità e la qualità delle vulnerabilità corrette, oltre all’introduzione di nuove feature che migliorano l’esperienza d’uso e la sicurezza dei sistemi operativi aziendali e consumer. L’analisi si focalizza sulle principali novità, sulle criticità risolte e sulle implicazioni di sicurezza introdotte dal ciclo di patch di luglio 2025.

Analisi delle principali vulnerabilità corrette dal Patch Tuesday di luglio 2025

Il Patch Tuesday di luglio 2025 si caratterizza per la correzione di 137 vulnerabilità e una zero-day attivamente sfruttata, rappresentando un elemento chiave nella strategia di difesa dei sistemi informatici basati su Windows. Fra le vulnerabilità più rilevanti figurano numerosi bug con impatto critico sulle componenti fondamentali dell’ecosistema Microsoft, fra cui Windows, Office, Azure, Visual Studio e svariati driver e servizi di sistema.

Nel dettaglio, risultano particolarmente significative le vulnerabilità che coinvolgono la gestione della memoria e l’esecuzione di codice remoto. Ad esempio, le falle nella Windows Graphics Component e nel Kernel possono essere sfruttate per ottenere privilegi elevati, compromettere l’integrità dei dati e facilitare attacchi laterali all’interno della rete aziendale. Altre vulnerabilità ad alto impatto riguardano Microsoft Office, con diverse falle di tipo Remote Code Execution che interessano prodotti come Word, Excel, PowerPoint e SharePoint, permettendo a un attaccante di eseguire codice arbitrario tramite file malevoli. Di particolare rilievo sono anche le criticità nei driver di sistema, come la AMD L1 Data Queue e la Store Queue, entrambe classificate come critiche.

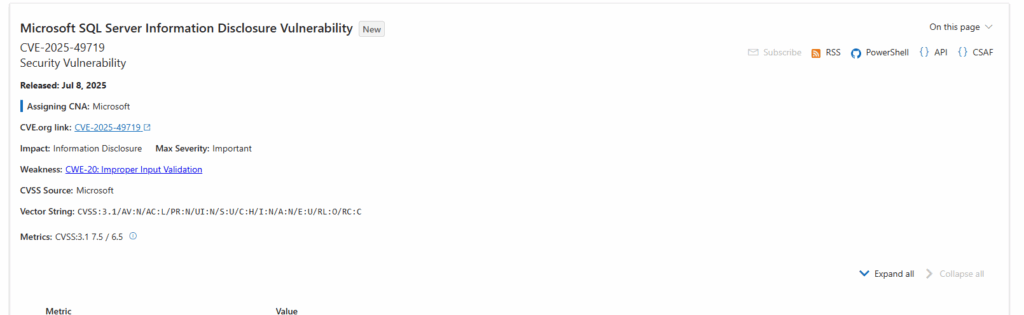

La zero-day mitigata in questa tornata è la CVE-2025-49719 e conferma l’attenzione costante di Microsoft verso la gestione proattiva delle minacce emergenti, consentendo una risposta tempestiva contro attacchi già in corso.

Impatto delle patch sulle infrastrutture IT aziendali

L’impatto delle correzioni di sicurezza sulle infrastrutture IT aziendali è considerevole, in particolare per quanto riguarda i sistemi legacy, i server e i dispositivi endpoint. La presenza di numerose vulnerabilità con impatto di tipo Elevation of Privilege e Remote Code Execution sottolinea la necessità di adottare cicli di aggiornamento regolari e test approfonditi prima della distribuzione massiva delle patch in ambienti di produzione.

| Tag | CVE ID | CVE Title | Severity |

|---|---|---|---|

| AMD L1 Data Queue | CVE-2025-36357 | AMD: CVE-2025-36357 Transient Scheduler Attack in L1 Data Queue | Critical |

| AMD Store Queue | CVE-2025-36350 | AMD: CVE-2024-36350 Transient Scheduler Attack in Store Queue | Critical |

| Azure Monitor Agent | CVE-2025-47988 | Azure Monitor Agent Remote Code Execution Vulnerability | Important |

| Capability Access Management Service (camsvc) | CVE-2025-49690 | Capability Access Management Service (camsvc) Elevation of Privilege Vulnerability | Important |

| HID class driver | CVE-2025-48816 | HID Class Driver Elevation of Privilege Vulnerability | Important |

| Kernel Streaming WOW Thunk Service Driver | CVE-2025-49675 | Kernel Streaming WOW Thunk Service Driver Elevation of Privilege Vulnerability | Important |

| Microsoft Brokering File System | CVE-2025-49677 | Microsoft Brokering File System Elevation of Privilege Vulnerability | Important |

| Microsoft Brokering File System | CVE-2025-49694 | Microsoft Brokering File System Elevation of Privilege Vulnerability | Important |

| Microsoft Brokering File System | CVE-2025-49693 | Microsoft Brokering File System Elevation of Privilege Vulnerability | Important |

| Microsoft Configuration Manager | CVE-2025-47178 | Microsoft Configuration Manager Remote Code Execution Vulnerability | Important |

| Microsoft Graphics Component | CVE-2025-49732 | Windows Graphics Component Elevation of Privilege Vulnerability | Important |

| Microsoft Graphics Component | CVE-2025-49742 | Windows Graphics Component Remote Code Execution Vulnerability | Important |

| Microsoft Graphics Component | CVE-2025-49744 | Windows Graphics Component Elevation of Privilege Vulnerability | Important |

| Microsoft Input Method Editor (IME) | CVE-2025-49687 | Windows Input Method Editor (IME) Elevation of Privilege Vulnerability | Important |

| Microsoft Input Method Editor (IME) | CVE-2025-47991 | Windows Input Method Editor (IME) Elevation of Privilege Vulnerability | Important |

| Microsoft Input Method Editor (IME) | CVE-2025-47972 | Windows Input Method Editor (IME) Elevation of Privilege Vulnerability | Important |

| Microsoft MPEG-2 Video Extension | CVE-2025-48806 | Microsoft MPEG-2 Video Extension Remote Code Execution Vulnerability | Important |

| Microsoft MPEG-2 Video Extension | CVE-2025-48805 | Microsoft MPEG-2 Video Extension Remote Code Execution Vulnerability | Important |

| Microsoft Office | CVE-2025-47994 | Microsoft Office Elevation of Privilege Vulnerability | Important |

| Microsoft Office | CVE-2025-49697 | Microsoft Office Remote Code Execution Vulnerability | Critical |

| Microsoft Office | CVE-2025-49695 | Microsoft Office Remote Code Execution Vulnerability | Critical |

| Microsoft Office | CVE-2025-49696 | Microsoft Office Remote Code Execution Vulnerability | Critical |

| Microsoft Office | CVE-2025-49699 | Microsoft Office Remote Code Execution Vulnerability | Important |

| Microsoft Office | CVE-2025-49702 | Microsoft Office Remote Code Execution Vulnerability | Critical |

| Microsoft Office Excel | CVE-2025-48812 | Microsoft Excel Information Disclosure Vulnerability | Important |

| Microsoft Office Excel | CVE-2025-49711 | Microsoft Excel Remote Code Execution Vulnerability | Important |

| Microsoft Office PowerPoint | CVE-2025-49705 | Microsoft PowerPoint Remote Code Execution Vulnerability | Important |

| Microsoft Office SharePoint | CVE-2025-49701 | Microsoft SharePoint Remote Code Execution Vulnerability | Important |

| Microsoft Office SharePoint | CVE-2025-49704 | Microsoft SharePoint Remote Code Execution Vulnerability | Critical |

| Microsoft Office SharePoint | CVE-2025-49706 | Microsoft SharePoint Server Spoofing Vulnerability | Important |

| Microsoft Office Word | CVE-2025-49703 | Microsoft Word Remote Code Execution Vulnerability | Critical |

| Microsoft Office Word | CVE-2025-49698 | Microsoft Word Remote Code Execution Vulnerability | Critical |

| Microsoft Office Word | CVE-2025-49700 | Microsoft Word Remote Code Execution Vulnerability | Important |

| Microsoft PC Manager | CVE-2025-47993 | Microsoft PC Manager Elevation of Privilege Vulnerability | Important |

| Microsoft PC Manager | CVE-2025-49738 | Microsoft PC Manager Elevation of Privilege Vulnerability | Important |

| Microsoft Teams | CVE-2025-49731 | Microsoft Teams Elevation of Privilege Vulnerability | Important |

| Microsoft Teams | CVE-2025-49737 | Microsoft Teams Elevation of Privilege Vulnerability | Important |

| Microsoft Windows QoS scheduler | CVE-2025-49730 | Microsoft Windows QoS Scheduler Driver Elevation of Privilege Vulnerability | Important |

| Microsoft Windows Search Component | CVE-2025-49685 | Windows Search Service Elevation of Privilege Vulnerability | Important |

| Office Developer Platform | CVE-2025-49756 | Office Developer Platform Security Feature Bypass Vulnerability | Important |

| Remote Desktop Client | CVE-2025-48817 | Remote Desktop Client Remote Code Execution Vulnerability | Important |

| Remote Desktop Client | CVE-2025-33054 | Remote Desktop Spoofing Vulnerability | Important |

| Role: Windows Hyper-V | CVE-2025-48822 | Windows Hyper-V Discrete Device Assignment (DDA) Remote Code Execution Vulnerability | Critical |

| Role: Windows Hyper-V | CVE-2025-47999 | Windows Hyper-V Denial of Service Vulnerability | Important |

| Role: Windows Hyper-V | CVE-2025-48002 | Windows Hyper-V Information Disclosure Vulnerability | Important |

| Service Fabric | CVE-2025-21195 | Azure Service Fabric Runtime Elevation of Privilege Vulnerability | Important |

| SQL Server | CVE-2025-49719 | Microsoft SQL Server Information Disclosure Vulnerability | Important |

| SQL Server | CVE-2025-49718 | Microsoft SQL Server Information Disclosure Vulnerability | Important |

| SQL Server | CVE-2025-49717 | Microsoft SQL Server Remote Code Execution Vulnerability | Critical |

| Storage Port Driver | CVE-2025-49684 | Windows Storage Port Driver Information Disclosure Vulnerability | Important |

| Universal Print Management Service | CVE-2025-47986 | Universal Print Management Service Elevation of Privilege Vulnerability | Important |

| Virtual Hard Disk (VHDX) | CVE-2025-47971 | Microsoft Virtual Hard Disk Elevation of Privilege Vulnerability | Important |

| Virtual Hard Disk (VHDX) | CVE-2025-49689 | Microsoft Virtual Hard Disk Elevation of Privilege Vulnerability | Important |

| Virtual Hard Disk (VHDX) | CVE-2025-49683 | Microsoft Virtual Hard Disk Remote Code Execution Vulnerability | Low |

| Virtual Hard Disk (VHDX) | CVE-2025-47973 | Microsoft Virtual Hard Disk Elevation of Privilege Vulnerability | Important |

| Visual Studio | CVE-2025-49739 | Visual Studio Elevation of Privilege Vulnerability | Important |

| Visual Studio | CVE-2025-27614 | MITRE: CVE-2025-27614 Gitk Arbitrary Code Execution Vulnerability | Unknown |

| Visual Studio | CVE-2025-27613 | MITRE: CVE-2025-27613 Gitk Arguments Vulnerability | Unknown |

| Visual Studio | CVE-2025-46334 | MITRE: CVE-2025-46334 Git Malicious Shell Vulnerability | Unknown |

| Visual Studio | CVE-2025-46835 | MITRE: CVE-2025-46835 Git File Overwrite Vulnerability | Unknown |

| Visual Studio | CVE-2025-48384 | MITRE: CVE-2025-48384 Git Symlink Vulnerability | Unknown |

| Visual Studio | CVE-2025-48386 | MITRE: CVE-2025-48386 Git Credential Helper Vulnerability | Unknown |

| Visual Studio | CVE-2025-48385 | MITRE: CVE-2025-48385 Git Protocol Injection Vulnerability | Unknown |

| Visual Studio Code – Python extension | CVE-2025-49714 | Visual Studio Code Python Extension Remote Code Execution Vulnerability | Important |

| Windows Ancillary Function Driver for WinSock | CVE-2025-49661 | Windows Ancillary Function Driver for WinSock Elevation of Privilege Vulnerability | Important |

| Windows AppX Deployment Service | CVE-2025-48820 | Windows AppX Deployment Service Elevation of Privilege Vulnerability | Important |

| Windows BitLocker | CVE-2025-48818 | BitLocker Security Feature Bypass Vulnerability | Important |

| Windows BitLocker | CVE-2025-48001 | BitLocker Security Feature Bypass Vulnerability | Important |

| Windows BitLocker | CVE-2025-48804 | BitLocker Security Feature Bypass Vulnerability | Important |

| Windows BitLocker | CVE-2025-48003 | BitLocker Security Feature Bypass Vulnerability | Important |

| Windows BitLocker | CVE-2025-48800 | BitLocker Security Feature Bypass Vulnerability | Important |

| Windows Connected Devices Platform Service | CVE-2025-48000 | Windows Connected Devices Platform Service Elevation of Privilege Vulnerability | Important |

| Windows Connected Devices Platform Service | CVE-2025-49724 | Windows Connected Devices Platform Service Remote Code Execution Vulnerability | Important |

| Windows Cred SSProvider Protocol | CVE-2025-47987 | Credential Security Support Provider Protocol (CredSSP) Elevation of Privilege Vulnerability | Important |

| Windows Cryptographic Services | CVE-2025-48823 | Windows Cryptographic Services Information Disclosure Vulnerability | Important |

| Windows Event Tracing | CVE-2025-47985 | Windows Event Tracing Elevation of Privilege Vulnerability | Important |

| Windows Event Tracing | CVE-2025-49660 | Windows Event Tracing Elevation of Privilege Vulnerability | Important |

| Windows Fast FAT Driver | CVE-2025-49721 | Windows Fast FAT File System Driver Elevation of Privilege Vulnerability | Important |

| Windows GDI | CVE-2025-47984 | Windows GDI Information Disclosure Vulnerability | Important |

| Windows Imaging Component | CVE-2025-47980 | Windows Imaging Component Information Disclosure Vulnerability | Critical |

| Windows KDC Proxy Service (KPSSVC) | CVE-2025-49735 | Windows KDC Proxy Service (KPSSVC) Remote Code Execution Vulnerability | Critical |

| Windows Kerberos | CVE-2025-47978 | Windows Kerberos Denial of Service Vulnerability | Important |

| Windows Kernel | CVE-2025-49666 | Windows Server Setup and Boot Event Collection Remote Code Execution Vulnerability | Important |

| Windows Kernel | CVE-2025-26636 | Windows Kernel Information Disclosure Vulnerability | Important |

| Windows Kernel | CVE-2025-48809 | Windows Secure Kernel Mode Information Disclosure Vulnerability | Important |

| Windows Kernel | CVE-2025-48808 | Windows Kernel Information Disclosure Vulnerability | Important |

| Windows MBT Transport driver | CVE-2025-47996 | Windows MBT Transport Driver Elevation of Privilege Vulnerability | Important |

| Windows Media | CVE-2025-49682 | Windows Media Elevation of Privilege Vulnerability | Important |

| Windows Media | CVE-2025-49691 | Windows Miracast Wireless Display Remote Code Execution Vulnerability | Important |

| Windows Netlogon | CVE-2025-49716 | Windows Netlogon Denial of Service Vulnerability | Important |

| Windows Notification | CVE-2025-49726 | Windows Notification Elevation of Privilege Vulnerability | Important |

| Windows Notification | CVE-2025-49725 | Windows Notification Elevation of Privilege Vulnerability | Important |

| Windows NTFS | CVE-2025-49678 | NTFS Elevation of Privilege Vulnerability | Important |

| Windows Performance Recorder | CVE-2025-49680 | Windows Performance Recorder (WPR) Denial of Service Vulnerability | Important |

| Windows Print Spooler Components | CVE-2025-49722 | Windows Print Spooler Denial of Service Vulnerability | Important |

| Windows Remote Desktop Licensing Service | CVE-2025-48814 | Remote Desktop Licensing Service Security Feature Bypass Vulnerability | Important |

| Windows Routing and Remote Access Service (RRAS) | CVE-2025-49688 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important |

| Windows Routing and Remote Access Service (RRAS) | CVE-2025-49676 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important |

| Windows Routing and Remote Access Service (RRAS) | CVE-2025-49672 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important |

| Windows Routing and Remote Access Service (RRAS) | CVE-2025-49670 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important |

| Windows Routing and Remote Access Service (RRAS) | CVE-2025-49671 | Windows Routing and Remote Access Service (RRAS) Information Disclosure Vulnerability | Important |

| Windows Routing and Remote Access Service (RRAS) | CVE-2025-49753 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important |

| Windows Routing and Remote Access Service (RRAS) | CVE-2025-49729 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important |

| Windows Routing and Remote Access Service (RRAS) | CVE-2025-49673 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important |

| Windows Routing and Remote Access Service (RRAS) | CVE-2025-49674 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important |

| Windows Routing and Remote Access Service (RRAS) | CVE-2025-49669 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important |

| Windows Routing and Remote Access Service (RRAS) | CVE-2025-49663 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important |

| Windows Routing and Remote Access Service (RRAS) | CVE-2025-49668 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important |

| Windows Routing and Remote Access Service (RRAS) | CVE-2025-49681 | Windows Routing and Remote Access Service (RRAS) Information Disclosure Vulnerability | Important |

| Windows Routing and Remote Access Service (RRAS) | CVE-2025-49657 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important |

| Windows Routing and Remote Access Service (RRAS) | CVE-2025-47998 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important |

| Windows Routing and Remote Access Service (RRAS) | CVE-2025-48824 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important |

| Windows Secure Kernel Mode | CVE-2025-48810 | Windows Secure Kernel Mode Information Disclosure Vulnerability | Important |

| Windows Shell | CVE-2025-49679 | Windows Shell Elevation of Privilege Vulnerability | Important |

| Windows SmartScreen | CVE-2025-49740 | Windows SmartScreen Security Feature Bypass Vulnerability | Important |

| Windows SMB | CVE-2025-48802 | Windows SMB Server Spoofing Vulnerability | Important |

| Windows SPNEGO Extended Negotiation | CVE-2025-47981 | SPNEGO Extended Negotiation (NEGOEX) Security Mechanism Remote Code Execution Vulnerability | Critical |

| Windows SSDP Service | CVE-2025-47976 | Windows Simple Search and Discovery Protocol (SSDP) Service Elevation of Privilege Vulnerability | Important |

| Windows SSDP Service | CVE-2025-47975 | Windows Simple Search and Discovery Protocol (SSDP) Service Elevation of Privilege Vulnerability | Important |

| Windows SSDP Service | CVE-2025-48815 | Windows Simple Search and Discovery Protocol (SSDP) Service Elevation of Privilege Vulnerability | Important |

| Windows StateRepository API | CVE-2025-49723 | Windows StateRepository API Server file Tampering Vulnerability | Important |

| Windows Storage | CVE-2025-49760 | Windows Storage Spoofing Vulnerability | Moderate |

| Windows Storage VSP Driver | CVE-2025-47982 | Windows Storage VSP Driver Elevation of Privilege Vulnerability | Important |

| Windows TCP/IP | CVE-2025-49686 | Windows TCP/IP Driver Elevation of Privilege Vulnerability | Important |

| Windows TDX.sys | CVE-2025-49658 | Windows Transport Driver Interface (TDI) Translation Driver Information Disclosure Vulnerability | Important |

| Windows TDX.sys | CVE-2025-49659 | Windows Transport Driver Interface (TDI) Translation Driver Elevation of Privilege Vulnerability | Important |

| Windows Universal Plug and Play (UPnP) Device Host | CVE-2025-48821 | Windows Universal Plug and Play (UPnP) Device Host Elevation of Privilege Vulnerability | Important |

| Windows Universal Plug and Play (UPnP) Device Host | CVE-2025-48819 | Windows Universal Plug and Play (UPnP) Device Host Elevation of Privilege Vulnerability | Important |

| Windows Update Service | CVE-2025-48799 | Windows Update Service Elevation of Privilege Vulnerability | Important |

| Windows User-Mode Driver Framework Host | CVE-2025-49664 | Windows User-Mode Driver Framework Host Information Disclosure Vulnerability | Important |

| Windows Virtualization-Based Security (VBS) Enclave | CVE-2025-47159 | Windows Virtualization-Based Security (VBS) Elevation of Privilege Vulnerability | Important |

| Windows Virtualization-Based Security (VBS) Enclave | CVE-2025-48811 | Windows Virtualization-Based Security (VBS) Enclave Elevation of Privilege Vulnerability | Important |

| Windows Virtualization-Based Security (VBS) Enclave | CVE-2025-48803 | Windows Virtualization-Based Security (VBS) Elevation of Privilege Vulnerability | Important |

| Windows Win32K – GRFX | CVE-2025-49727 | Win32k Elevation of Privilege Vulnerability | Important |

| Windows Win32K – ICOMP | CVE-2025-49733 | Win32k Elevation of Privilege Vulnerability | Important |

| Windows Win32K – ICOMP | CVE-2025-49667 | Windows Win32 Kernel Subsystem Elevation of Privilege Vulnerability | Important |

| Workspace Broker | CVE-2025-49665 | Workspace Broker Elevation of Privilege Vulnerability | Important |

La compatibilità delle patch con i software di terze parti, soprattutto per quanto riguarda ambienti integrati con Azure, SQL Server, Visual Studio e componenti mission-critical, rappresenta un aspetto fondamentale per prevenire downtime e assicurare la continuità operativa. L’aggiornamento include anche correzioni per vulnerabilità legate a BitLocker, Windows SMB e servizi di autenticazione come Kerberos e CredSSP, rafforzando ulteriormente le difese contro attacchi mirati a eludere le misure di protezione implementate sui sistemi Windows.

Focus sulle nuove funzionalità introdotte da KB5062553 e KB5062552

Le build aggiornate di Windows 11 per le versioni 24H2 e 23H2 presentano diverse novità funzionali rivolte sia all’utenza finale sia al contesto enterprise. Fra le innovazioni più rilevanti spicca l’introduzione della funzione Screen Curtain all’interno di Narrator, progettata per garantire la privacy in ambienti condivisi oscurando lo schermo mentre il contenuto viene letto ad alta voce. Questa caratteristica risponde alle esigenze di sicurezza e riservatezza soprattutto in ambito aziendale e nella gestione di informazioni sensibili.

La nuova azione “Ask Microsoft 365 Copilot” integrata in Click to Do sui dispositivi Copilot+ rappresenta un ulteriore passo verso la produttività intelligente, permettendo l’invio di testo o immagini al motore di intelligenza artificiale Microsoft 365 Copilot direttamente dalla barra delle attività. Il supporto, riservato agli utenti con licenza Microsoft 365, garantisce la piena conformità con le policy di privacy aziendali.

Un’altra innovazione riguarda la migrazione PC-to-PC tramite l’app Windows Backup, che inizia a mostrare schermate dedicate all’accoppiamento e alla configurazione, in attesa del rilascio completo della funzionalità che consentirà la migrazione di file e impostazioni durante il setup di un nuovo dispositivo. Tale miglioramento faciliterà il deployment di massa nei contesti enterprise, riducendo tempi e complessità nella sostituzione delle postazioni di lavoro.

Modifiche all’interfaccia e ottimizzazione dell’esperienza utente

L’aggiornamento di luglio introduce anche modifiche significative all’interfaccia utente di Windows 11, con particolare riferimento alla gestione della taskbar e del System Tray. È stata implementata la possibilità di ridurre automaticamente la dimensione delle icone nella taskbar quando lo spazio disponibile diminuisce, mantenendo sempre visibili tutte le applicazioni attive e ottimizzando l’accessibilità in presenza di molteplici programmi aperti. La regolazione può essere personalizzata tramite le impostazioni della taskbar, consentendo all’utente di scegliere fra icone sempre ridotte, mai ridotte o ridotte solo quando necessario.

Miglioramenti sono stati apportati anche al menu Accessibilità nei Quick Settings, con l’introduzione di descrizioni testuali per tecnologie assistive come Narrator e Voice Access, semplificando il percorso di apprendimento e identificazione delle funzioni disponibili. L’indicatore di app attive sulla taskbar è stato reso più visibile, aumentando la rapidità di individuazione delle finestre aperte, un accorgimento utile soprattutto in ambienti lavorativi ad alta intensità operativa.

Ottimizzazione dell’accessibilità e nuovi strumenti di controllo vocale

L’inclusione di nuove lingue per il Voice Access (Cinese semplificato e tradizionale) amplia il supporto internazionale e permette a un pubblico più vasto di interagire con il sistema operativo tramite comandi vocali, migliorando l’accessibilità e l’efficienza dei workflow. È stato introdotto anche un dizionario personalizzato per il riconoscimento vocale, disponibile in tutte le lingue supportate, consentendo agli utenti di aggiungere termini specifici non riconosciuti di default.

La funzione di Screen Curtain all’interno di Narrator rappresenta un’innovazione rilevante per la protezione della privacy in ambienti condivisi, permettendo agli utenti di lavorare su dati sensibili senza rischio di divulgazione accidentale delle informazioni mostrate a schermo.

Problematiche note e impatti regionali

Nonostante le numerose correzioni, rimangono alcune problematiche non ancora risolte, tra cui quelle relative alla compatibilità di determinati font in regioni come Cina, Giappone e Corea. Queste criticità possono impattare l’usabilità dei dispositivi in contesti locali, richiedendo attenzione particolare da parte degli amministratori di sistema che operano in tali aree geografiche.

Sicurezza cloud e trend emergenti: considerazioni per il futuro

L’aumento degli attacchi cloud e l’evoluzione delle tecniche di compromissione richiedono un’attenzione costante da parte dei team di sicurezza IT. Sebbene l’aggiornamento di luglio introduca numerose protezioni, la realtà delle minacce cloud evidenzia come gli attaccanti sfruttino ancora tecniche relativamente semplici per ottenere accesso a dati sensibili e risorse critiche. L’adozione tempestiva delle patch, associata a una strategia di sicurezza multilivello, rimane fondamentale per prevenire compromissioni e attacchi di successo.

Novità e correzioni nell’aggiornamento cumulativo KB5062554 per Windows 10

L’aggiornamento KB5062554 interessa le versioni 22H2 e 21H2 di Windows 10, aggiornando le build rispettivamente a 19045.6093 e 19044.6093. Microsoft focalizza l’attenzione su correzioni minori e miglioramenti incrementali in vista della fine del supporto per Windows 10 prevista nell’ottobre 2025. L’aggiornamento integra le patch di sicurezza del Patch Tuesday luglio 2025, che includono la risoluzione di una zero-day attivamente sfruttata e la correzione di altre 136 vulnerabilità, molte delle quali di rilievo per la sicurezza di rete e la gestione dei dati.

Tra i tredici fix introdotti, spiccano interventi sui profili degli operatori mobili con aggiornamenti alle impostazioni Country and Operator Settings Asset (COSA), sulla stabilità del file server tramite la risoluzione di problemi relativi agli Oplock sulle risorse SMB, e sulla gestione dei dispositivi Kiosk che presentavano crash in scenari di ForceAutoLogon. Modifiche comportamentali includono l’associazione automatica dei tipi di file HTTP e PDF al browser predefinito e il loro posizionamento automatico nella Taskbar e nel menu Start per la conformità DMA nell’area economica europea.

Ulteriori correzioni migliorano l’affidabilità dello Start Menu, la rimozione completa dei language pack inutilizzati, la compatibilità delle periferiche USB multifunzione e l’aggiornamento degli strumenti di sistema come curl (ora versione 8.13.0). La risoluzione di bug che influenzavano le jump list, la visualizzazione errata delle versioni e la gestione dei pacchetti Feature on Demand evidenziano l’attenzione di Microsoft al perfezionamento dell’esperienza utente, soprattutto nei contesti aziendali dove la standardizzazione è cruciale.

L’unica problematica nota riguarda la visualizzazione dei font NOTO che, a 96 DPI, possono risultare sfocati in ambito CJK (Cinese, Giapponese, Coreano), con workaround temporanei suggeriti tramite la regolazione dello scaling del display.

Microsoft Edge: nuova frontiera di velocità e reattività

Il team di sviluppo di Microsoft Edge ha raggiunto un risultato tecnico di rilievo fissando la soglia globale di First Contentful Paint (FCP) sotto i 300 ms, valore che secondo le più recenti ricerche rappresenta il limite critico oltre il quale la soddisfazione dell’utente subisce un calo significativo. La riduzione dei tempi di caricamento, diminuiti in media del 40% negli ultimi mesi, interessa tredici funzionalità chiave tra cui le Impostazioni, la modalità Read Aloud potenziata dall’intelligenza artificiale, la funzione Split Screen per la gestione multi-tasking e le Workspaces dedicate agli ambienti di collaborazione aziendale.

Questi miglioramenti, che si allineano agli standard industriali più avanzati, portano la reattività del browser Edge a livelli di eccellenza, offrendo un’esperienza quasi istantanea nell’interazione con l’interfaccia utente e nei processi di navigazione. L’accelerazione riguarda anche l’accesso ai settaggi personalizzati e la fruizione di servizi innovativi come la lettura ad alta voce multilingue, il tutto senza sacrificare la stabilità complessiva.

Implicazioni per ambienti enterprise e best practice operative

Il ciclo di aggiornamento costante di Windows 10 e le ottimizzazioni di Edge richiedono una gestione attenta nei contesti enterprise, dove la coerenza degli ambienti e la sicurezza restano priorità. Le patch implementate con KB5062554 sono fondamentali per ridurre la superficie di attacco, prevenire exploit e assicurare la conformità normativa soprattutto nelle aree EEA, mentre i miglioramenti di Edge consentono di offrire agli utenti strumenti di produttività più rapidi, riducendo tempi morti e incrementando la soddisfazione del personale IT e degli utenti finali.

Il supporto esteso per le funzionalità di scansione USB, la compatibilità con nuovi driver e la risoluzione delle anomalie COM confermano l’attenzione di Microsoft verso la compatibilità verticale e l’integrazione con infrastrutture complesse. In questo scenario, la tempestiva installazione delle patch e l’aggiornamento del browser Edge diventano parte integrante delle strategie di resilienza IT e della governance della sicurezza informatica.

Evoluzione continua delle prestazioni e scenari futuri

Microsoft ha già annunciato ulteriori miglioramenti previsti per Edge nei prossimi mesi, con ottimizzazioni attese su funzionalità come la Print Preview e la gestione delle estensioni, segno della volontà di continuare a spingere sull’innovazione anche per prodotti storicamente maturi come Windows 10. La transizione verso Windows 11 rimane un tema strategico, ma il costante affinamento di Windows 10 e Edge offre un’opportunità di continuità e affidabilità per le organizzazioni che programmano la migrazione con gradualità.

Analisi del ciclo di rilascio e best practice di aggiornamento

L’implementazione regolare dei Patch Tuesday rappresenta una best practice irrinunciabile per la gestione della sicurezza su larga scala negli ambienti aziendali. L’adozione delle patch deve essere accompagnata da test di compatibilità, valutazione delle dipendenze applicative e pianificazione di rollback in caso di anomalie post-installazione. La presenza di vulnerabilità classificate come critiche, soprattutto in componenti chiave come Windows Graphics Component, Kernel, BitLocker, Office e i servizi di autenticazione, rende imprescindibile una strategia di patch management strutturata, integrata con strumenti di monitoraggio e automazione dei processi di aggiornamento.

L’introduzione di nuove funzionalità, come la migrazione PC-to-PC e le innovazioni in ambito accessibilità, conferma la volontà di Microsoft di fornire soluzioni sempre più orientate all’efficienza e alla sicurezza, rispondendo alle esigenze di una clientela enterprise globale.

Aggiornare tempestivamente tutti i dispositivi, monitorare le performance post-patch e formare il personale tecnico sulle nuove feature e sui possibili rischi residui sono passaggi chiave per consolidare la postura di sicurezza e ridurre il rischio di exploit mirati.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.