Dall’inizio di giugno 2025, è stata identificata una nuova campagna di malvertising e SEO poisoning che prende di mira professionisti IT tramite la distribuzione di installer trojanizzati di strumenti amministrativi come PuTTY e WinSCP. Il meccanismo sfrutta risultati manipolati sui motori di ricerca e annunci sponsorizzati, inducendo le vittime a scaricare versioni contraffatte dei software da siti malevoli.

Cosa leggere

Tecniche di attacco: download trojanizzati e backdoor persistente Oyster/Broomstick

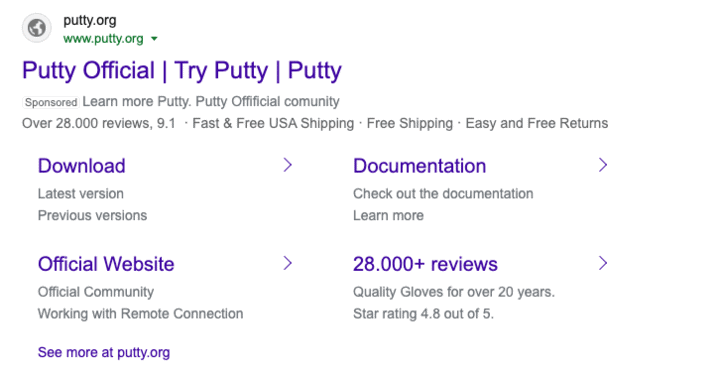

Gli operatori dietro la campagna realizzano siti web fraudolenti che imitano le pagine ufficiali di strumenti open source. Tramite pubblicità ingannevoli — ad esempio su Bing — e posizionamento SEO, queste risorse compaiono in testa ai risultati, spingendo utenti in cerca di strumenti di amministrazione a scaricare ed eseguire installer trojanizzati. L’esecuzione attiva una backdoor denominata Oyster/Broomstick, che ottiene persistenza tramite la creazione di un’attività pianificata in Windows. Questa schedulazione prevede l’esecuzione ogni tre minuti di una DLL malevola (twain_96.dll) tramite rundll32.exe, sfruttando la funzione DllRegisterServer come meccanismo di attivazione e mantenimento.

Il targeting, almeno nella fase osservata, si concentra su PuTTY e WinSCP, ma è possibile che la tecnica venga estesa ad altri software frequentemente utilizzati in ambienti enterprise. Gli amministratori e gli utenti IT sono particolarmente esposti, considerando la diffusione di queste utility nei flussi di lavoro quotidiani.

Domini malevoli e raccomandazioni di mitigazione

L’analisi dei flussi di attacco ha portato all’identificazione di una serie di domini associati alla distribuzione degli installer trojanizzati:

updaterputty[.]com

zephyrhype[.]com

putty[.]run

putty[.]bet

puttyy[.]org

Arctic Wolf consiglia di bloccare questi domini a livello di firewall e proxy per impedire il download accidentale dei payload dannosi e ridurre il rischio di infezione nei contesti aziendali. È inoltre raccomandato diffondere pratiche di acquisizione sicura del software: evitare l’uso dei motori di ricerca per il download di strumenti amministrativi, privilegiare repository interni o il sito ufficiale del produttore.

Implicazioni per la sicurezza e difesa degli asset aziendali

La campagna Oyster/Broomstick evidenzia la crescente sofisticazione delle tecniche di avvelenamento SEO e malvertising ai danni delle supply chain digitali, con impatti che possono colpire direttamente i punti più sensibili dell’infrastruttura IT. Il ricorso a strumenti ampiamente diffusi come PuTTY e WinSCP sfrutta la fiducia degli utenti nella ricerca web e la difficoltà di distinguere, a colpo d’occhio, siti legittimi da copie artefatte.

Il presidio sulla catena di fornitura del software, la formazione del personale IT sull’uso esclusivo di fonti affidabili e il monitoraggio continuo del traffico verso domini sospetti sono elementi chiave per la difesa contro questa tipologia di minacce. L’adozione di strumenti di rilevamento e risposta gestiti può fornire ulteriore protezione, consentendo il contenimento rapido di eventuali infezioni e la prevenzione della lateralizzazione delle backdoor installate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.