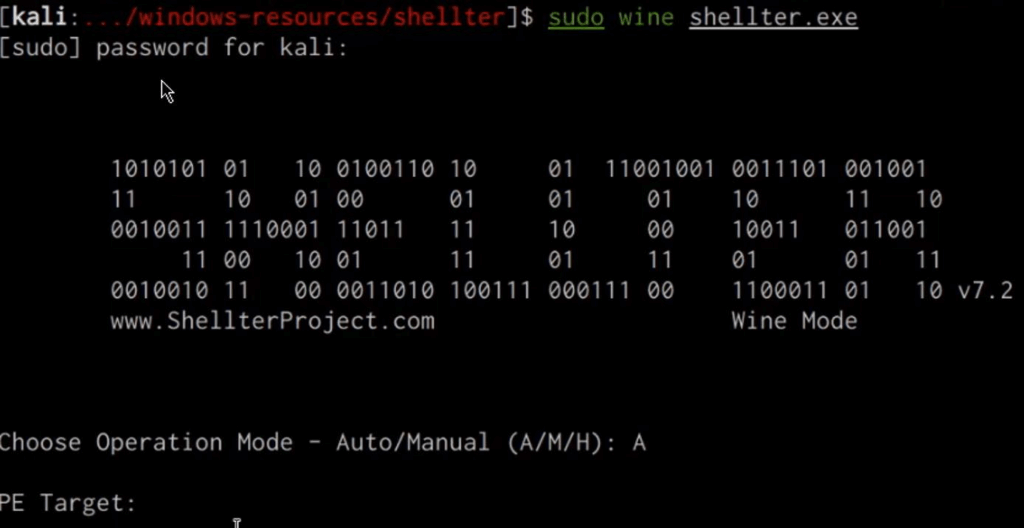

La scena della sicurezza offensiva e della criminalità informatica vede l’abuso crescente di SHELLTER, framework commerciale nato per test di penetrazione, ora impiegato in campagne reali per distribuire info-stealer come Lumma, RHADAMANTHYS e ARECHCLIENT2. Dal rilascio della versione Elite 11.0 ad aprile 2025, gruppi finanziariamente motivati utilizzano SHELLTER per confezionare loader che eludono antivirus ed EDR, integrando payload cifrati e tecniche avanzate di evasione, offuscamento e persistence.

Cosa leggere

Caratteristiche tecniche: polimorfismo, cifratura, call stack evasion e bypass AMSI

SHELLTER si distingue per la capacità di inserire codice polimorfico e auto-modificante all’interno di eseguibili legittimi, sfruttando routine che confondono disassemblatori statici e impediscono il rilevamento delle firme classiche. L’uso di shellcode protetto, compressione LZNT1 e cifratura AES-128 in modalità CBC – con chiavi embedded o recuperate da server remoti – garantisce che i payload restino oscurati finché non vengono eseguiti.

Per aggirare le difese, SHELLTER implementa il mapping manuale di ntdll.dll tramite NtCreateSection e NtMapViewOfSection, eludendo gli hook EDR. A livello di persistence e operation, forza il pre-caricamento di DLL di sistema secondo profili predefiniti (basic, networking, custom), celando i caricamenti tramite call stack manipulation. Le API vengono risolte dinamicamente e offuscate tramite hashing a chiave temporale, utilizzando la struttura KUSER_SHARED_DATA.

La protezione contro le analisi dinamiche si concretizza tramite routine che cambiano i permessi di memoria a runtime, decodificano stubs solo quando necessario e sfruttano syscall indirette con trampolini, riducendo la visibilità a tool di sicurezza e sandbox. SHELLTER integra funzioni per individuare hypervisor e debugger sia in user che kernel mode, impedendo l’esecuzione in ambienti virtualizzati o monitorati.

Bypass AMSI viene attuato in due modalità: patch in memoria delle funzioni AMSI per renderle inoffensive o sabotaggio delle strutture COM associate (CLSID_Antimalware), inibendo la creazione del provider antimalware e modificando la vtable di IAntimalware::Scan per restituire direttamente un’istruzione di ritorno (“ret gadget”).

Gestione licenze, kill switch e self-disarm

Ogni payload SHELLTER contiene valori FILETIME per la scadenza della licenza, data di auto-disarmo e inizio infezione. Se la licenza scade, il codice principale non viene eseguito; al trigger del self-disarm vengono attivate routine di cleanup e la rimozione di moduli caricati manualmente, rendendo il malware meno persistente dopo la data stabilita. Questa gestione centralizzata delle licenze suggerisce che solo una copia di Shellter Elite sia stata utilizzata in campagne malevole documentate.

Vectored Exception Handler e proxy API

Tra le innovazioni più sofisticate, SHELLTER sfrutta un handler di eccezioni personalizzato per fungere da proxy di chiamata API. Le chiamate sono instradate su pagine di memoria “trigger” che scatenano STATUS_ACCESS_VIOLATION e, tramite il VEH registrato, instradano i flussi di controllo sulle API reali o sui syscall stub, evadendo i meccanismi classici di logging e monitoraggio delle chiamate.

Campagne in-the-wild: Lumma, ARECHCLIENT2, RHADAMANTHYS

Elastic Security Labs ha osservato campagne attive dalla primavera 2025, con loader SHELLTER usati per diffondere Lumma infostealer tramite file ospitati su MediaFire, ARECHCLIENT2 in eseguibili allegati a finte offerte di sponsorizzazione e RHADAMANTHYS via video YouTube con commenti malevoli. Le detection su VirusTotal restano molto basse a causa delle tecniche polimorfiche, dell’iniezione in programmi legittimi e del ricorso a certificati di firma digitale.

Strumenti di detection, regole YARA e mitigazione

Elastic Security ha rilasciato regole YARA per identificare caratteristiche di SHELLTER nei binari, in particolare la presenza della licenza illecita e delle routine di hashing API. Si raccomanda l’uso di sandbox isolati per l’analisi dei sample, la verifica di caricamenti DLL anomali, controlli di memoria e permessi, e il monitoraggio degli indicatori di compromissione come i seguenti hash SHA256 e IP di C2:

- c865f24e4b9b0855b8b559fc3769239b0aa6e8d680406616a13d9a36fbbc2d30

- b3e93bfef12678294d9944e61d90ca4aa03b7e3dae5e909c3b2166f122a14dad

- eaglekl[.]digital (LUMMA), 185.156.72[.]80 (ARECHCLIENT2), 94.141.12[.]182 (RHADAMANTHYS)

Strumenti offensivi sempre più complessi

L’abuso di SHELLTER evidenzia la crescente commistione tra strumenti legittimi di red teaming e arsenali criminali, rendendo la difesa una sfida in continua evoluzione. L’adozione di framework come MITRE ATT&CK aiuta a catalogare e contrastare queste tecniche, ma la rapidità di evoluzione di questi loader rende indispensabile una strategia multilivello che combini detection comportamentale, static analysis e monitoraggio degli endpoint.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.