Il crescente utilizzo di ambienti cloud come Microsoft Azure e Amazon Web Services (AWS) espone aziende e utenti a nuove minacce informatiche, tra cui compromissioni di credenziali, attacchi di tipo ransomware, esfiltrazione di dati sensibili e sofisticate truffe social che colpiscono in particolare i crypto wallet. I casi documentati mostrano come le strategie di attacco diventino sempre più articolate, combinando social engineering, sfruttamento di vulnerabilità cloud e movimenti laterali all’interno delle infrastrutture.

Cosa leggere

Compromissione su Azure tramite accesso fraudolento e creazione VM malevole

Nel primo caso analizzato, un attore ha ottenuto accesso non autorizzato a un ambiente Azure sfruttando token rubati da un consulente esterno attraverso il download di software compromessi. Una volta autenticatosi, l’attaccante ha modificato le regole di sicurezza per permettere l’accesso SSH da un intervallo di IP specifici, garantendosi così persistenza. Le attività sospette, tra cui la creazione di risorse cloud anomale e di dischi associati a VM, sono state rilevate e correlate autonomamente dagli strumenti Darktrace / IDENTITY e Cyber AI Analyst. L’attaccante ha successivamente invitato un indirizzo email esterno e registrato nuovi metodi di autenticazione MFA, aumentando la complessità del rilevamento e la difficoltà di revoca degli accessi compromessi.

Attacco AWS: esfiltrazione dati e ransomware con movimenti laterali avanzati

Nel secondo scenario, un cliente AWS è stato vittima di un attacco che ha visto l’esfiltrazione di dati aziendali e la successiva detonazione di ransomware. L’attaccante, con credenziali compromesse, ha ottenuto accesso a diverse istanze AWS, installando strumenti come Rclone per il trasferimento massivo di file verso server VPS esterni. Le azioni di ricognizione interna sono proseguite con l’utilizzo di tool come Nmap e tentativi di movimenti laterali tramite connessioni RDP verso dispositivi critici, inclusi controller di dominio e server file. L’attacco ha generato numerosi alert, tra cui segnalazioni di SMB scanning, SSH beaconing e trasferimenti anomali di dati. L’intervento tempestivo delle funzionalità Autonomous Response di Darktrace ha bloccato le connessioni sospette, limitando i danni e favorendo la successiva remediation.

Ransomware su VPC AWS: exploit, pivoting e data breach da centinaia di GB

Un ulteriore incidente ha riguardato la compromissione di un’istanza SonicWall SMA 500v EC2 esposta su qualsiasi porta, accessibile tramite HTTPS da endpoint VPS rari. Dopo l’accesso, l’attaccante ha scansionato la rete e utilizzato connessioni RDP per spostarsi lateralmente tra diverse EC2, scaricando centinaia di GB di dati tramite SMB e trasferendoli verso un VPS esterno via porta 5000 (tipicamente usata da UPnP). In pochi passaggi, sono stati esfiltrati 718 GB di dati, a cui è seguita la detonazione di ransomware su più sottoreti. In questo caso, l’assenza di risposta autonoma ha permesso all’attacco di progredire fino al massimo impatto.

Strategie di detection e risposta: l’efficacia dell’AI applicata alla sicurezza cloud

Gli esempi evidenziano come il ciclo di attacco comprenda:

- Accesso iniziale tramite credenziali o exploit di servizi pubblici.

- Modifica delle policy cloud per ottenere persistenza e bypassare i controlli.

- Movimenti laterali interni, scansioni di rete, utilizzo di strumenti come Rclone e Nmap.

- Esfiltrazione di dati massiva tramite protocolli cifrati o inusuali, pivoting verso dispositivi chiave.

- Attivazione finale di ransomware e tentativi di distruzione dei log.

L’utilizzo di strumenti come Darktrace / IDENTITY, NETWORK e la capacità di correlare autonomamente eventi tramite AI consente di identificare pattern anomali anche in presenza di attori che utilizzano accessi legittimi e si muovono con grande attenzione. Tuttavia, solo una risposta autonoma immediata — come il blocco proattivo di connessioni SSH verso host sospetti o la quarantena dei dispositivi — può prevenire l’escalation e ridurre i danni da esfiltrazione e cifratura.

Indicatori di compromissione (IoC) e mappatura tattiche MITRE ATT&CK

Gli incidenti analizzati includono numerosi indicatori di compromissione tra cui indirizzi IP di server VPS (es. 193.242.184.178, 67.217.57.252, 23.150.248.189) utilizzati per l’esfiltrazione dei dati e il controllo C2, e l’impiego di strumenti noti per il trasferimento e la scansione (Rclone, Nmap). Le tattiche MITRE ATT&CK coinvolte coprono una vasta gamma di tecniche: dalla manipolazione delle policy cloud, alla persistence tramite MFA, alla lateral movement via SMB e RDP, fino alla data staging e all’exfiltration su canali non standard.

Implicazioni per la protezione dei wallet crypto e delle infrastrutture cloud

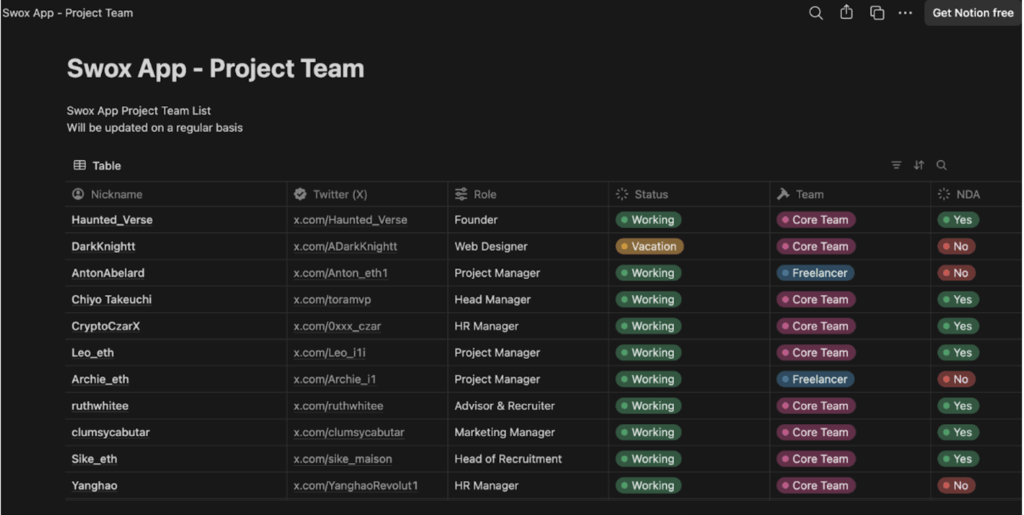

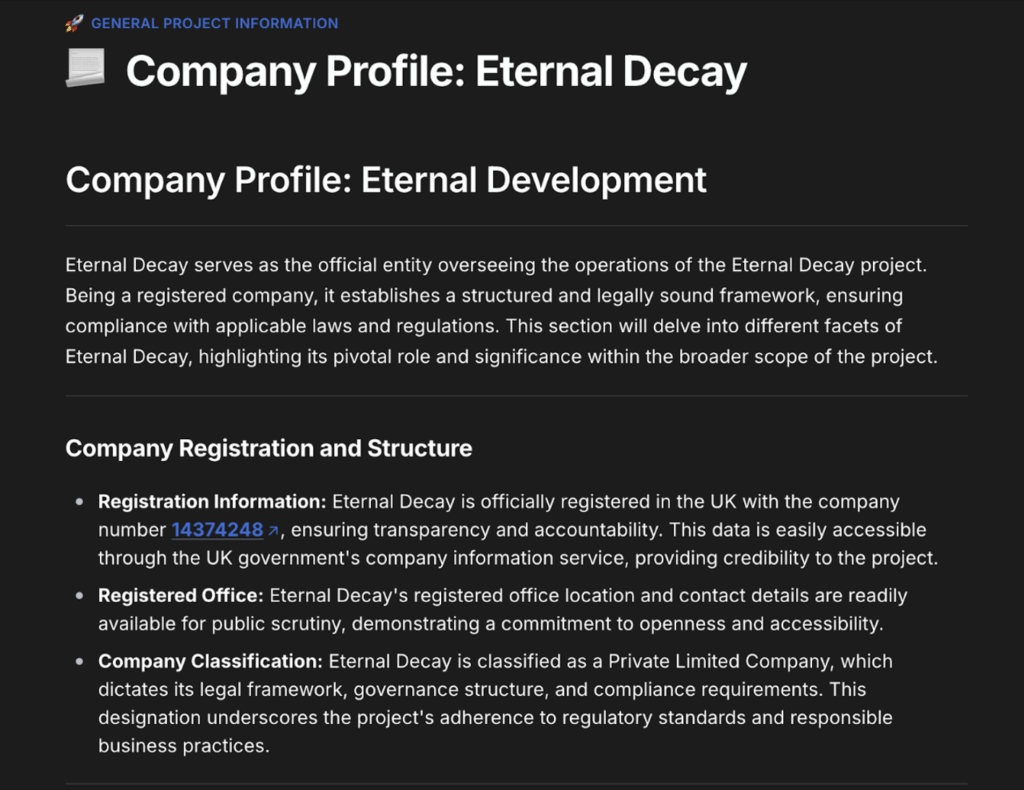

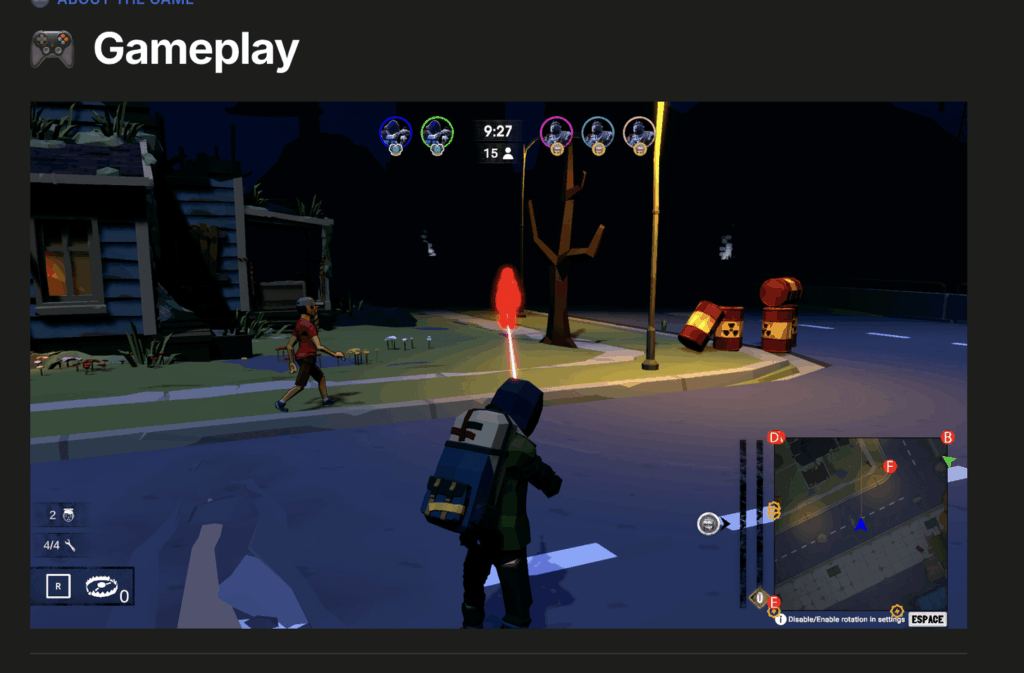

Questi casi reali, pur focalizzati su compromissioni cloud aziendali, trovano una diretta correlazione con le metodiche avanzate di attacco impiegate anche nelle truffe ai danni di crypto wallet tramite social engineering. Attori malevoli sfruttano piattaforme social per carpire credenziali, diffondere malware e facilitare la successiva esfiltrazione di asset digitali, spesso impiegando tattiche di lateral movement e C2 identiche a quelle riscontrate in ambito enterprise. L’efficacia delle campagne fraudolente, che continuano a svuotare wallet crypto a ritmo sostenuto, sottolinea la necessità di rafforzare la postura di sicurezza attraverso monitoraggio continuo, anomaly detection e risposta automatizzata.

Raccomandazioni operative: come mitigare il rischio

Le strategie di difesa efficaci includono:

- Impostazione rigorosa delle regole di accesso cloud e segmentazione delle reti.

- Abilitazione e verifica costante di MFA su tutti gli account, incluso il monitoraggio delle modifiche ai metodi di autenticazione.

- Monitoraggio in tempo reale dei log di accesso, delle attività di creazione e modifica risorse, e degli alert di AI Analyst.

- Utilizzo di strumenti di Autonomous Response per bloccare tempestivamente connessioni anomale e movimenti laterali.

- Formazione continua degli utenti sui rischi di social engineering, in particolare in relazione alla gestione di crypto wallet.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.