Una campagna Malware-as-a-Service (MaaS) in continua evoluzione ha preso di mira entità ucraine, sfruttando le famiglie Emmenhtal e Amadey, con una struttura che replica le campagne di phishing SmokeLoader già osservate all’inizio del 2025. A lanciare l’allarme è Cisco Talos, che ha identificato l’operazione come attiva almeno da aprile 2025 e supportata da un’infrastruttura distribuita su account GitHub falsificati utilizzati per ospitare malware, script PowerShell e downloader secondari.

Secondo Talos, i repository malevoli sono stati progettati per bypassare i controlli anti-malware delle organizzazioni, sfruttando GitHub come canale di distribuzione legittimo. In particolare, i payload includono Amadey — usato sia come botnet sia come dropper per altri infostealer come Redline, Lumma e StealC — e moduli di controllo remoto come AsyncRAT.

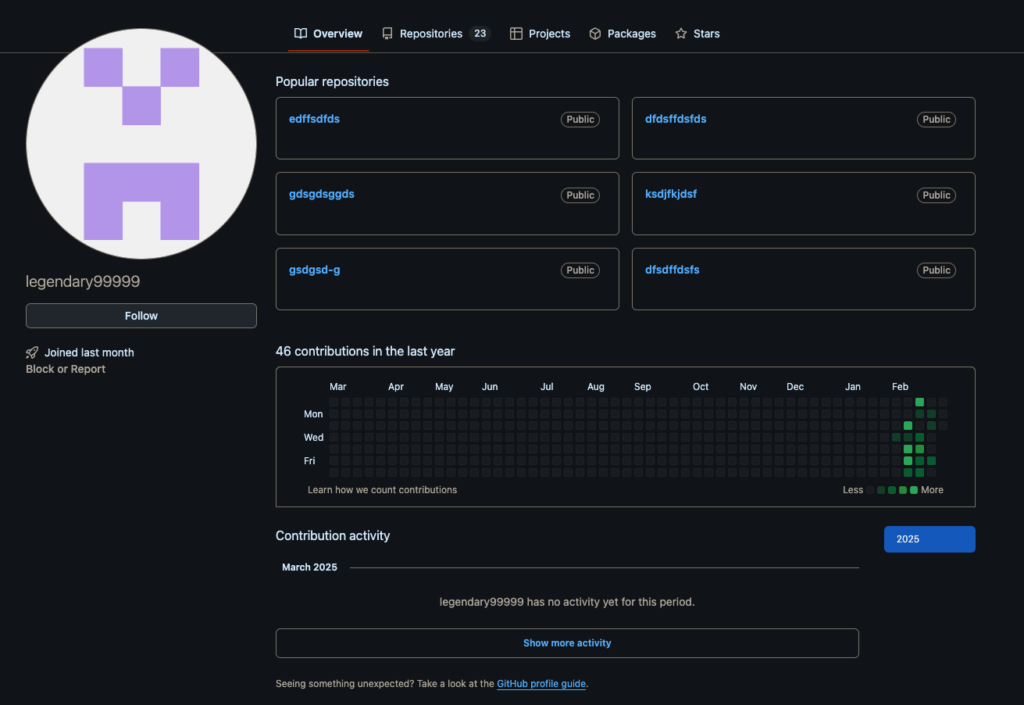

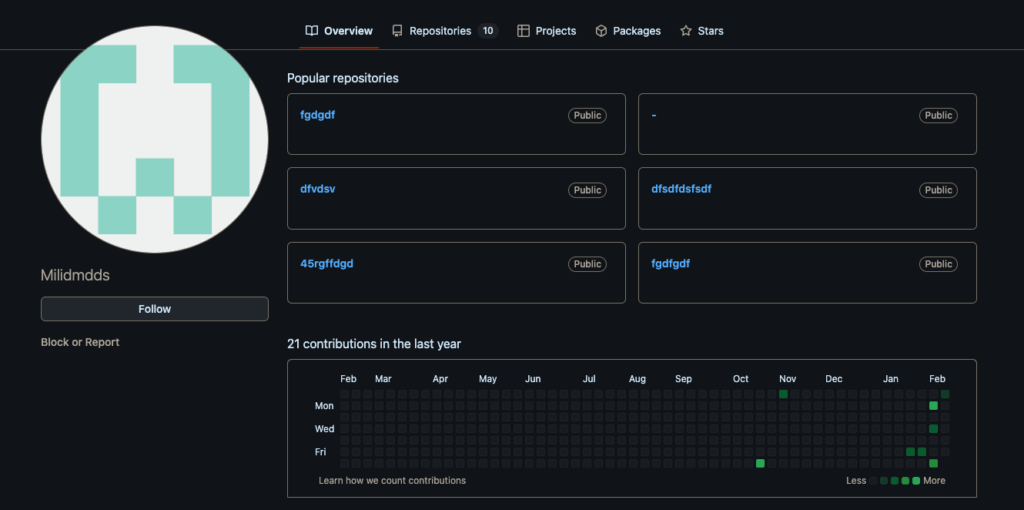

Gli attaccanti utilizzano email phishing a tema fatturazione, contenenti archivi compressi con JavaScript offuscato che, una volta eseguito, avvia un downloader PowerShell per caricare in memoria lo SmokeLoader. Una volta compromesso il sistema, si avvia il download di Amadey, spesso attraverso repository come Legendary99999 o Milidmdds, che contengono oltre 160 repository randomizzati accessibili via URL diretti.

Questa infrastruttura decentralizzata ha permesso di eludere i filtri URL convenzionali, mentre i file eseguibili vengono mascherati con estensioni come .mp4 per sfuggire al rilevamento. Gli operatori sfruttano le funzionalità di GitHub Releases per nascondere i payload tra contenuti legittimi.

Emmenhtal e Amadey: il cuore della catena malware

Il malware Emmenhtal, identificato per la prima volta da Orange Cyberdefense nell’estate del 2024 e noto anche come PEAKLIGHT secondo Mandiant, rappresenta un sofisticato downloader multistadio. Questo strumento impiega almeno quattro livelli di offuscamento, prima di raggiungere lo stadio PowerShell finale che scarica Amadey da URL remoti — spesso ospitati su GitHub o su server con IP offuscati come 185.215.113.16.

Amadey, in circolazione sin dal 2018 e venduto a circa 500 dollari sui forum underground russi, è un malware modulare progettato per creare botnet persistenti, raccogliere informazioni di sistema e facilitare l’installazione di payload secondari. Supporta plugin DLL per funzionalità aggiuntive come screenshot e furto credenziali. Gli analisti di Talos osservano anche l’integrazione con malware come PuTTY e moduli stealer, il tutto orchestrato senza sovrapposizioni tra i server C2, a indicare un’operazione multi-attore.

Infrastruttura GitHub e rischi per la supply chain

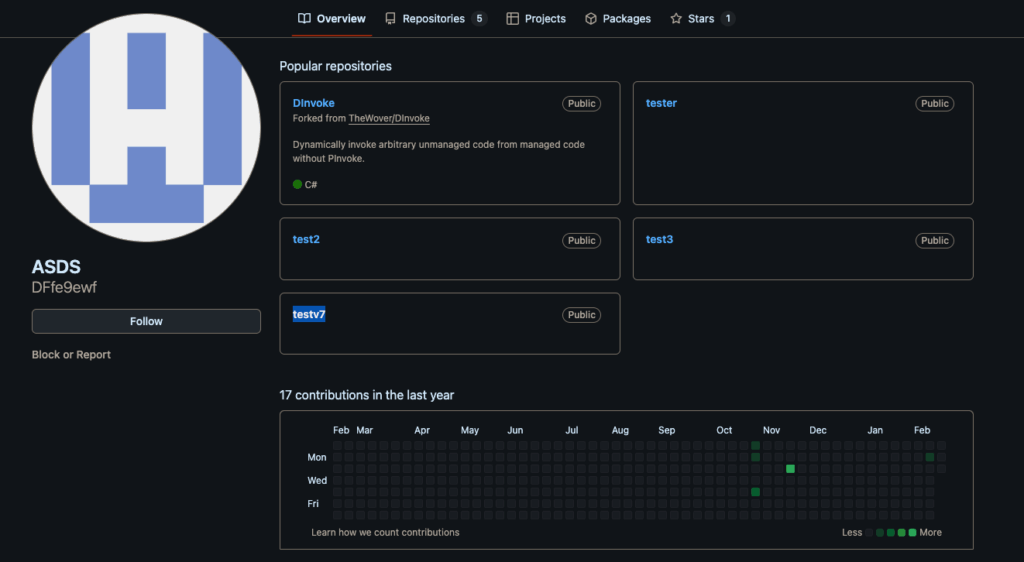

Uno degli aspetti più critici di questa campagna è l’uso sistematico di repository GitHub pubblici come piattaforma di distribuzione malware. I repository denominati DFfe9ewf e Milidmdds contengono script scritti in Python, PowerShell, oltre a fork di tool open-source legittimi come DInvoke e WebDriver, utilizzati per nascondere l’attività malevola tra componenti familiari agli sviluppatori.

Questa modalità operativa solleva preoccupazioni profonde sul rischio supply chain. I payload sono spesso inseriti all’interno di pacchetti mimetizzati o modificati, rendendo difficile per gli strumenti EDR e gli analisti distinguere tra codice benigno e codice nocivo. La campagna evidenzia come i canali di fiducia per lo sviluppo software — GitHub in primis — possano essere abusati da attori malevoli, senza che l’utente finale possa accorgersi facilmente della compromissione.

La catena di attacco: dal phishing al controllo completo

La catena di compromissione si avvia con l’invio di email phishing a tema fatturazione, mirate a destinatari ucraini. I messaggi contengono archivi compressi (.ZIP, .RAR, .7z) con script JavaScript offuscati, progettati per eseguire comandi PowerShell che scaricano il primo stadio del malware, generalmente SmokeLoader, da URL remoti.

Successivamente, entra in gioco Emmenhtal, scaricato a sua volta da GitHub, che funge da downloader intermedio per il vero obiettivo: l’installazione di Amadey. Il malware crea una botnet locale e distribuisce payload secondari come Redline, Lumma, AsyncRAT e persino utility legittime modificate come PuTTY.

Uno degli elementi distintivi della campagna è l’utilizzo dei repository Legendary99999, DFfe9ewf e Milidmdds, contenenti decine di script personalizzati, moduli Python e fork di librerie legittime. Il file checkbalance.py, per esempio, è uno script progettato per interagire con Amadey, mentre i loader sono mascherati come video .mp4 per evitare ispezioni automatiche.

Gli operatori abusano delle funzionalità GitHub come Releases, sfruttandole come piattaforma CDN per caricare payload accessibili tramite link pubblici. Le evidenze tecniche suggeriscono che l’infrastruttura è progettata per essere resiliente, stealth e modulare, con i server C2 distribuiti e non sovrapposti tra i vari stadi del malware.

Le similitudini con le campagne SmokeLoader

Cisco Talos rileva sovrapposizioni tattiche e infrastrutturali tra la presente operazione MaaS e le precedenti campagne SmokeLoader, anch’esse dirette contro entità ucraine. Le due operazioni condividono:

- l’uso di archivi compressi contenenti JavaScript offuscato

- lo stadio iniziale basato su PowerShell

- l’impiego di loader multistadio quasi identici per scaricare Amadey o AsyncRAT

Nonostante l’assenza di una sovrapposizione diretta nei server Command and Control, le similitudini nei TTP (tattiche, tecniche e procedure) suggeriscono un riutilizzo del codice o la condivisione di tool all’interno di uno stesso ecosistema cybercriminale, verosimilmente legato a forum underground russi.

Talos osserva anche la convergenza nei metodi di persistence (modifiche al registro di sistema, uso di mutex), nei pattern di comunicazione di rete, e nel modo in cui gli operatori mascherano i file. Tutto ciò indica una continuità operativa tra gruppi diversi o una base di sviluppo condivisa.

Indicatori di compromissione (IOC) della campagna

Per agevolare il threat hunting, Cisco Talos ha reso pubblici gli IOC (Indicatori di Compromissione) relativi alla campagna su GitHub all’indirizzo.

Tra gli elementi condivisi vi sono:

- Hash di file malevoli (.js, .ps1, .exe)

- Indirizzi IP C2: ad esempio

185.215.113.16e185.215.113.43 - URL GitHub che ospitano payload mascherati

- Mutex condivisi per rilevare la presenza del malware nel sistema

Gli IOC sono integrabili in sistemi SIEM, firewall di nuova generazione e soluzioni EDR, e Talos incoraggia le organizzazioni a monitorare attivamente GitHub per la comparsa di repository sospetti, in particolare quelli con nomi casuali o fork di progetti legittimi alterati.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.