Una recente ricerca pubblicata il 22 luglio 2025 da Akamai rivela un nuovo vettore di attacco che sfrutta in modo fraudolento il framework Windows UI Automation, originariamente progettato per migliorare l’accessibilità. La tecnica, documentata da Tomer Peled, permette a operatori malevoli di manipolare le interfacce utente, simulare clic e leggere dati visualizzati, eludendo completamente i controlli dei moderni sistemi di Endpoint Detection and Response. Questa scoperta mette in luce un’importante lacuna nella sicurezza dell’ecosistema Windows, dove le stesse tecnologie pensate per l’inclusività si trasformano in strumenti per operazioni stealth altamente sofisticate.

Il meccanismo consente agli attaccanti di compiere azioni apparentemente legittime, come interagire con interfacce grafiche o leggere messaggi su applicazioni come Slack, senza generare alert nei sistemi EDR. L’abuso di Windows UI Automation, in questo contesto, consente l’esfiltrazione di dati sensibili e la manipolazione dell’esperienza utente, compromettendo produttività e privacy a livello enterprise.

Anatomia di un framework abusato: Windows UI Automation

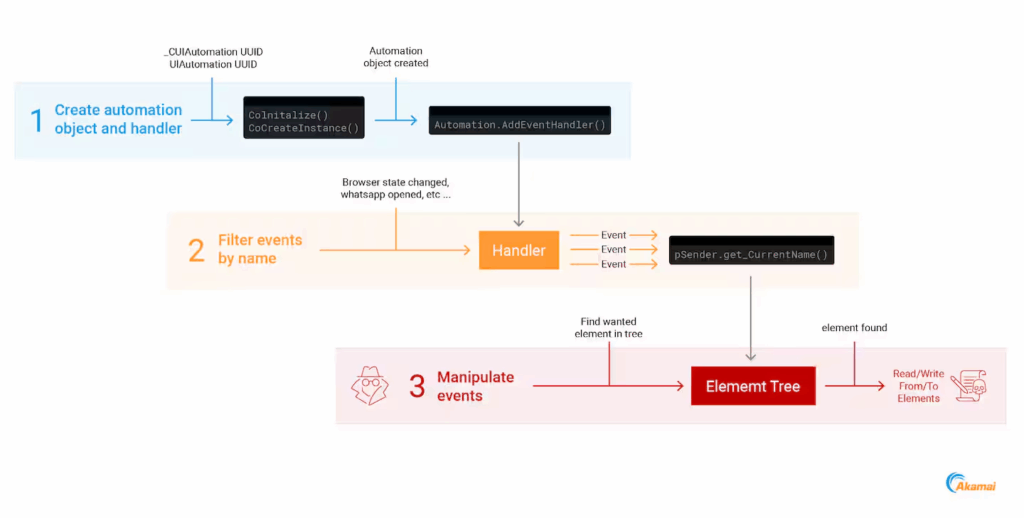

Windows UI Automation è un framework COM introdotto con Windows XP, pensato per consentire a utenti con disabilità di interagire più agevolmente con l’interfaccia grafica. La tecnologia permette operazioni come l’ingrandimento dei testi, la lettura automatica di elementi visivi e l’esecuzione di comandi tramite clic simulati. Tuttavia, Tomer Peled dimostra che un’applicazione con privilegi elevati può sfruttare questo framework per avviare attività malevole senza attivare difese comportamentali. Il framework si basa su una comunicazione interprocesso tramite Component Object Model, rendendo possibile il collegamento a interfacce grafiche di altre applicazioni per estrarre o manipolare contenuti. Gli attaccanti monitorano dinamicamente le modifiche nell’interfaccia, utilizzando tecniche di caching per accedere anche a elementi non visibili. Grazie al supporto per event handler, è possibile programmare reazioni automatiche a eventi come l’apertura di tooltip o la variazione di stato di un campo di input, trasformando ogni cambiamento dell’interfaccia in un potenziale canale di furto dati. Peled analizza anche come l’interfaccia principale CUIAutomation consenta l’interazione granulare con ogni elemento dell’interfaccia utente, sfruttando classi COM identificate da UUID specifici. L’integrazione di questa tecnica nei malware moderni rende le operazioni ancora più furtive, mantenendo basso il footprint e aggirando facilmente i controlli tradizionali.

Meccanismi di evasione dei sistemi EDR

La capacità di evadere i sistemi EDR risiede nella natura stessa di Windows UI Automation. Trattandosi di una funzionalità nativa e progettata per scopi legittimi, molte delle sue azioni non generano allarmi o log anomali. Gli attaccanti possono simulare interazioni umane apparentemente lecite, come cliccare un pulsante o leggere il contenuto di una finestra, restando completamente sotto il radar. Durante i test condotti da Akamai su vari sistemi EDR, nessuno è riuscito a rilevare l’abuso della UI Automation. Le difese comportamentali, orientate a identificare esecuzioni sospette o scritture su disco, risultano inefficaci contro operazioni che non prevedono alterazioni evidenti del sistema. Il framework sfrutta inoltre meccanismi di caching per evitare accessi diretti a memoria o file system, riducendo ulteriormente l’esposizione. Il fatto che l’interazione avvenga su componenti di interfaccia piuttosto che tramite API considerate rischiose, rappresenta un vantaggio strategico per gli attaccanti. La tecnica elude anche i meccanismi di hooking comunemente adottati dagli EDR, e risulta efficace anche in ambienti isolati o con permessi ristretti. Peled sottolinea come questo tipo di attività, sebbene altamente malevola, venga riconosciuta dal sistema operativo come normale, con la conseguente assenza di flag comportamentali nei tool di sicurezza.

Sfruttamento pratico in scenari reali

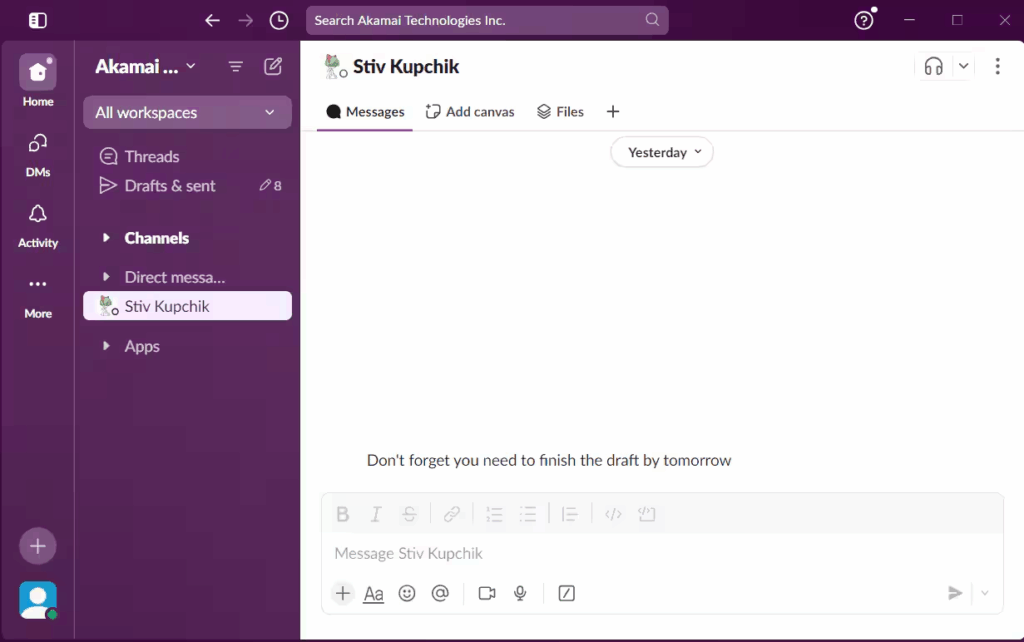

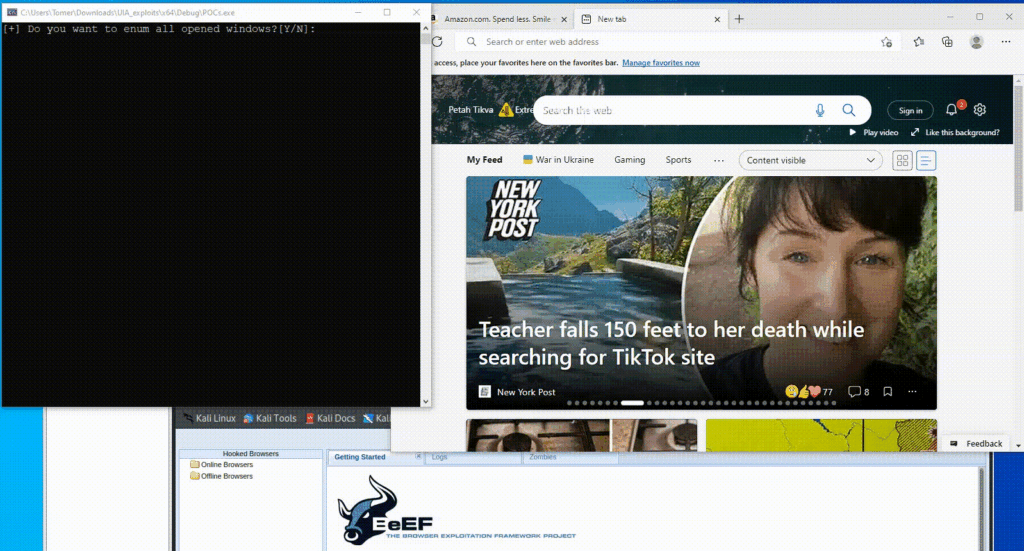

Akamai presenta diversi scenari reali nei quali la tecnica ha dimostrato un impatto concreto. In un primo caso, gli attaccanti hanno utilizzato il framework per accedere ai messaggi presenti nell’interfaccia di Slack, anche a quelli in cache e non visibili, leggendo e scrivendo contenuti senza notifica per l’utente. In un altro scenario, la UI Automation è stata impiegata per monitorare il cambiamento di interfacce web, riuscendo a catturare dati sensibili come numeri di carte di credito da browser compromessi. Un terzo esempio riguarda l’esecuzione di comandi malevoli attraverso la manipolazione della barra di ricerca di un browser. I criminali informatici hanno simulato input utente per reindirizzare la sessione verso siti controllati, sfruttando framework come BeEF per condurre attacchi drive-by. In tutti i casi analizzati, l’interazione è avvenuta senza generare segnali anomali rilevabili da strumenti di protezione endpoint, evidenziando la pericolosità intrinseca della tecnica.

Infrastruttura tecnica e strumenti utilizzati

Il framework si appoggia a componenti tecnici ben documentati, ma raramente monitorati dai sistemi di sicurezza. L’interfaccia CUIAutomation, identificata dal UUID ff48dba4-60ef-4201-aa87-54103eef594e, e l’interfaccia UIAutomation (30cbe57d-d9d0-452a-ab13-7ac5ac4825ee), sono utilizzate per accedere ai nodi dell’albero visivo dell’interfaccia utente. Gli attaccanti caricano librerie come UIAutomationCore.dll per impostare e gestire event handler personalizzati, utilizzando scope come TreeScope_Subtree per monitorare sezioni specifiche dell’interfaccia. La comunicazione tra processi avviene tramite named pipes con prefissi come UIA_PIPE, seguiti da identificatori di processo. Le pipe, progettate per impedire connessioni remote tramite il flag PIPE_REJECT_REMOTE_CLIENTS, sono comunque vulnerabili ad abusi locali. Akamai nota che il framework è concepito per uso locale, ma esistono modalità di estensione remota tramite DCOM, anche se non abilitate di default. Alcuni attaccanti sfruttano la struttura di UIAutomationCrossBitnessHook, associata al UUID 6e32070a-766d-4ee6-879c-dc1fa91d2fc3, per interagire con interfacce a bitness differente. La tecnica riduce la necessità di persistenti accessi privilegiati, sfruttando invece funzionalità native di Windows per mantenere il controllo sulla macchina target. Questa versatilità rende l’approccio appetibile per campagne avanzate, anche in scenari dove il malware deve rimanere il più invisibile possibile.

Impatti e rischi per gli ambienti enterprise

Le implicazioni per l’ambiente enterprise sono significative. Attori malevoli possono utilizzare Windows UI Automation per leggere conversazioni aziendali riservate, esfiltrare credenziali, manipolare contenuti visualizzati o addirittura eseguire comandi su applicazioni desktop in maniera invisibile. Il furto di dati finanziari, la manipolazione del browser per phishing, e l’infiltrazione di operazioni di disinformation diventano possibili senza violare policy di sicurezza apparenti. Le organizzazioni si trovano così a fronteggiare una minaccia che opera in background, senza alterazioni riconoscibili, e che bypassa le difese tradizionali. Peled sintetizza il rischio affermando che una tecnologia nata per scopi nobili può essere dirottata per finalità ostili, creando un’area grigia difficile da normare o mitigare con strumenti standard.

Strategie di mitigazione e suggerimenti difensivi

Per mitigare il rischio associato a questa tecnica, Akamai raccomanda l’introduzione di strumenti EDR con capacità di analisi comportamentale avanzata e l’adozione di regole custom per identificare attività sospette legate al framework. Le organizzazioni dovrebbero limitare i permessi di accesso alle API di UI Automation, auditare regolarmente le named pipes, e bloccare i componenti DCOM non necessari per ridurre la superficie d’attacco. Il monitoraggio degli event handler, l’analisi dei processi COM e la definizione di whitelist per le applicazioni autorizzate a interagire con le interfacce GUI rappresentano misure efficaci. Peled suggerisce inoltre un approccio proattivo, che includa test in ambienti isolati, monitoraggio del comportamento UI e formazione dei team di sicurezza sui rischi legati all’abuso di tecnologie di accessibilità.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.