Sommario

La Cybersecurity and Infrastructure Security Agency (CISA) ha pubblicato la direttiva ED 25-02 per mitigare la vulnerabilità critica CVE-2025-53786 in Microsoft Exchange, che colpisce in particolare le configurazioni ibride. Questa falla, se sfruttata, può consentire ad attori malevoli di ottenere accessi non autorizzati ai sistemi, con gravi impatti sulla cybersecurity nazionale. Le agenzie federali civili esecutive sono obbligate a implementare patch e mitigazioni entro le 9:00 EDT dell’11 agosto 2025, in linea con le indicazioni già diffuse ad aprile. Microsoft ha rilasciato guide operative per ambienti ibridi, mentre CISA monitora in tempo reale i tentativi di exploit.

L’obiettivo è ridurre al minimo i rischi di compromissione, ma le raccomandazioni si estendono anche a organizzazioni private, chiamate a rafforzare la propria sicurezza informatica e a prevenire attacchi informatici mirati. In parallelo, l’agenzia ha diffuso dieci advisory ICS relativi a vulnerabilità in sistemi di controllo industriale, con dettagli tecnici e misure di mitigazione per ridurre l’esposizione a exploit in settori strategici.

- ICSA-25-219-01 Delta Electronics DIAView

- ICSA-25-219-02 Johnson Controls FX80 and FX90

- ICSA-25-219-03 Burk Technology ARC Solo

- ICSA-25-219-04 Rockwell Automation Arena

- ICSA-25-219-05 Packet Power EMX and EG

- ICSA-25-219-06 Dreame Technology iOS and Android Mobile Applications

- ICSA-25-219-07 EG4 Electronics EG4 Inverters

- ICSA-25-219-08 Yealink IP Phones and RPS (Redirect and Provisioning Service)

- ICSA-25-148-04 Instantel Micromate (Update A)

- ICSA-25-140-04 Mitsubishi Electric Iconics Digital Solutions and Mitsubishi Electric Products (Update A)

Breach a Bouygues Telecom e vulnerabilità in infrastrutture critiche

Il 4 agosto, Bouygues Telecom ha confermato un data breach che ha compromesso i dati di 6,4 milioni di clienti, includendo informazioni di contatto, stato civile e coordinate bancarie (IBAN). Sebbene password e numeri di carte di credito non siano stati esposti, l’azienda ha attivato un protocollo di incident response rafforzando monitoraggio e controlli. Sono state allertate le autorità francesi ANSSI e CNIL, e i clienti hanno ricevuto avvisi via SMS ed email con raccomandazioni per prevenire frodi. L’episodio, che segue un precedente attacco a Orange, è attribuito a un gruppo di cybercriminali già noto, in un contesto in cui il settore delle telecomunicazioni resta un bersaglio prioritario.

Parallelamente, SonicWall ha indagato su attacchi Akira ransomware legati alla vulnerabilità CVE-2024-40766, sfruttata nei firewall Gen 6 e Gen 7. Pur negando la presenza di un nuovo zero-day, l’azienda ha raccomandato aggiornamenti firmware e reset delle password locali. Ricercatori di Arctic Wolf ipotizzano la possibilità di exploit ancora attivi, rafforzando l’urgenza di implementare patch di sicurezza e misure preventive immediate.

EDR-killer, malware e campagne di distribuzione avanzate

Otto gruppi ransomware, tra cui Blacksuit e Medusa, utilizzano un nuovo tool EDR-killer derivato da EDRKillShifter, progettato per disattivare soluzioni di sicurezza endpoint. Lo strumento sfrutta la tecnica BYOVD (Bring Your Own Vulnerable Driver), caricando driver vulnerabili firmati e iniettando codice offuscato in processi legittimi. Questa modalità consente esecuzione a livello kernel, elusione degli EDR e distribuzione di malware senza rilevamento. Le campagne ransomware basate su BYOVD sfruttano driver vulnerabili per ottenere esecuzione a livello kernel, disattivare i sistemi di rilevamento e garantire una distribuzione del payload senza ostacoli. Questi driver sono spesso firmati con certificati rubati o scaduti, rendendo più difficile la rilevazione e permettendo agli attaccanti di mantenere l’accesso al sistema fino al completamento della crittografia. Sul fronte della distribuzione, il gruppo TA569 diffonde SocGholish tramite siti compromessi e falsi aggiornamenti browser, sfruttando sistemi di traffic distribution come Keitaro per filtrare le vittime e veicolare payload su misura. SocGholish funziona come Malware-as-a-Service (MaaS), vendendo accessi a gruppi come Evil Corp e LockBit, e sfrutta vulnerabilità come CVE-2024-38196 per ottenere privilegi elevati su Windows. Anche il software supply chain è nel mirino: ricercatori hanno scoperto pacchetti malevoli in Go e npm che installano malware cross-platform, raccolgono dati sensibili e sfruttano infrastrutture GitHub compromesse. Questi attacchi minano la fiducia negli ecosistemi di sviluppo e richiedono controlli di integrità del codice più rigorosi.

Nuove superfici di attacco e minacce emergenti

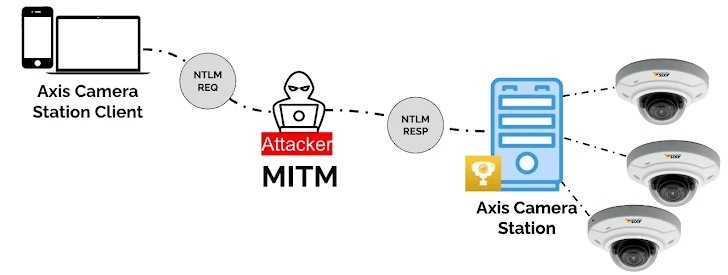

Vulnerabilità nei dispositivi Axis espongono migliaia di server a possibili attacchi remoti. Le falle, tra cui CVE-2025-30023 con punteggio CVSS 9.0, permettono l’esecuzione di codice e attacchi AitM, mettendo a rischio feed video e controllo dei dispositivi. Nonostante l’assenza di exploit confermati in the wild, la superficie d’attacco resta ampia, con oltre 6.500 sistemi esposti globalmente.

Sul versante della sicurezza dei browser, la campagna GreedyBear ha compromesso 150 estensioni su Firefox, inizialmente innocue per ottenere recensioni positive, poi modificate per includere keylogger in grado di rubare credenziali e criptovalute. Le perdite stimate superano i 917.000 euro.

Infine, Cisco ha segnalato un attacco vishing contro il proprio CRM in cloud, che ha consentito l’esfiltrazione di profili utente non sensibili. Sebbene l’impatto sia stato limitato, l’episodio sottolinea la rilevanza del social engineering come vettore di attacco e la necessità di programmi di formazione continua.