Sommario

La sicurezza di macOS e iOS compie un salto con Memory Integrity Enforcement, un insieme di meccanismi che innalza la resistenza contro backdoor modulari come ChillyHell, individuato da Jamf Threat Labs. L’adozione su iPhone 17 e iPhone Air dal 9 settembre 2025 porta su larga scala tagging della memoria, allocatori sicuri e Pointer Authentication Codes, creando una barriera che degrada il ritorno sull’investimento degli attaccanti e riduce sensibilmente la riuscita di exploit di corruzione. La nuova architettura colpisce alla radice use-after-free, buffer overflow e code-reuse, imponendo crash immediati su accessi non autorizzati e invalidando catene già note nel mercato dello spyware mercenario. Campagne riconducibili a UNC4487, che hanno usato ChillyHell per colpire funzionari e ambienti sensibili, trovano un ecosistema più rigido e osservabile, con log e telemetrie che accelerano il triage. Il risultato è una resilienza misurabile per utenti consumer ed enterprise, senza penalizzazioni evidenti sulla performance, e un percorso chiaro per gli sviluppatori grazie agli strumenti di Xcode Enhanced Security.

Memory Integrity Enforcement: architettura e impatto pratico

La transizione verso Memory Integrity Enforcement nasce da cinque anni di ricerca focalizzata sulle vulnerabilità di memoria sfruttate nelle catene d’attacco reali. Apple sposta il baricentro della difesa “vicino al silicio”, orchestrando kernel, runtime e hardware per prevenire corruzioni strutturali. La protezione always-on utilizza allocatori tipizzati che raggruppano oggetti con metadati coerenti, riducendo la probabilità di collocare puntatori incompatibili nella stessa regione. La combinazione tra kalloc_type, xzone malloc e librerie come libpas in WebKit limita le superfici dove un overflow può compromettere oggetti adiacenti. Gli accessi sbagliati non si limitano a fallire in modo silenzioso: l’apparato crasha l’applicazione, registra l’evento e interrompe la catena prima che l’avversario ottenga persistenza. L’adozione su iPhone 17 e iPhone Air sfrutta inoltre Apple silicon per eseguire controlli sincroni a basso costo, mantenendo reattività dell’interfaccia e throughput dei servizi di sistema. Gli utenti percepiscono la novità solo come maggiore stabilità; dietro le quinte, ogni accesso in memoria attraversa guardrail che impongono coerenza, integrità e segretezza dei tag.

ChillyHell: anatomia di un backdoor modulare su macOS

ChillyHell rappresenta la tipologia di minaccia che Memory Integrity Enforcement vuole disinnescare in anticipo. La backdoor gira storicamente su Mac Intel e si presenta con binarie firmate e notarizzate, confezionate per oltrepassare fiducia e controlli base. La distribuzione tramite Dropbox e siti compromessi sfrutta l’abitudine di scaricare “utility” dal look innocuo, talvolta mascherate da applet. Il design modulare consente all’operatore di caricare componenti a richiesta: un modulo per shell reverse apre un canale interattivo, un modulo di update assicura longevità, mentre componenti dedicati al cracking di password tentano attacchi contro archivi e Kerberos. La persistence si realizza su più assi, dai LaunchAgent utente ai LaunchDaemon di sistema, fino a hook nelle shell di login che reinnescano il codice. Il C2 alterna HTTP e DNS, con timestomping per mimetizzare i file appena creati. L’efficacia della minaccia non risiede solo nelle capacità, ma nella normalità apparente del suo packaging: firme valide, notarizzazione, nomi di file credibili. Qui la difesa a livello memoria diventa determinante, perché colpisce il momento in cui il modulo prova ad agganciare il processo o ad iniettare codice in regioni non autorizzate.

Come Memory Integrity Enforcement spezza la catena

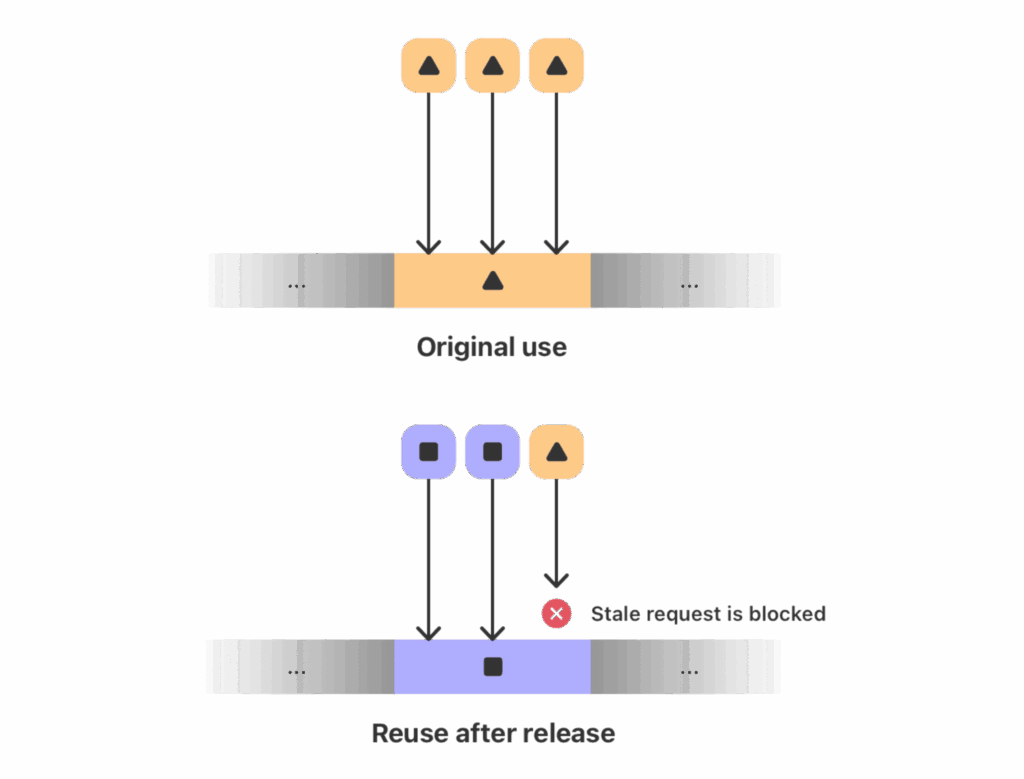

Il cardine della protezione è la correlazione stretta tra oggetto, tag e posizione. Quando un modulo di ChillyHell tenta di iniettare o riutilizzare puntatori oltre i limiti, il tagging rileva il mismatch e forza l’arresto. L’effetto pratico è impedire che overlap e reuse di regioni libere creino primitive utili all’attaccante. Le tecniche di code-reuse vedono ridursi il campo d’azione perché i Pointer Authentication Codes invalidano salti e ritorni non legittimi, interrompendo l’hijacking del flusso.

Su macOS, molte framework di sistema e decine di processi in userland operano sotto nuovi vincoli di integrità; il kernel impone vincoli aggiuntivi sulle pagine e sulla gestione dei metadati. Per chi orchestra exploit complessi, la catena diventa fragile: anche se un primo bug fornisce un primitivo, la successiva escalation fallisce per incoerenza dei tag o per PAC che non coincidono con il contesto lecito.

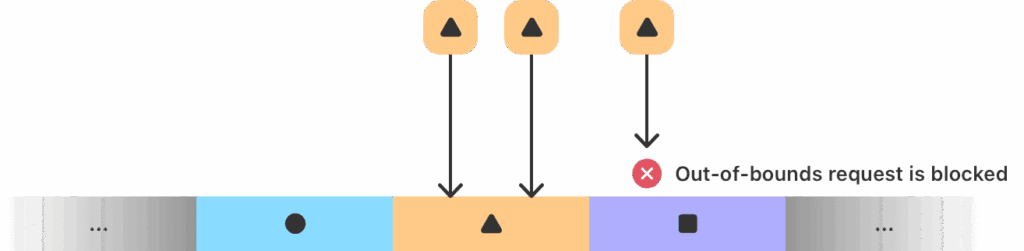

Enhanced Memory Tagging Extension: dal rilevamento alla deterrenza

L’evoluzione della Arm Memory Tagging Extension in Enhanced Memory Tagging Extension porta il controllo da un modello principalmente diagnostico a un modello difensivo. Ogni allocazione si accompagna a un tag segreto che deve combaciare con il tag del puntatore usato per l’accesso. Se l’attaccante tenta di usare un riferimento obsoleto, o di scorrere oltre i limiti, il mismatch produce un crash immediato. L’immediatezza sottrae tempo al post-exploitation e lascia tracce forensi utili in log. Per minacce che puntano a persistenza silente, ogni crash diventa un faro che attira l’attenzione degli operatori IT e riduce drasticamente le chance di rimanere invisibili. In ambiente mobile su iPhone 17, la scelta del modello sincrono evita finestrature temporali sfruttabili, mantenendo l’esperienza utente fluida. Il sistema ritagga la memoria al riuso, così un dangling pointer non incontrerà per caso un oggetto compatibile; al contrario, l’accesso irregolare scatenerà l’arresto.

Pointer Authentication Codes: integrità del flusso e anticorruzione

I Pointer Authentication Codes restano fondamentali per bloccare la manipolazione di ritorni e vtable. In catene reali, l’attaccante prova a incastrare primitive di arbitrary write per deviare l’esecuzione verso gadget utili. Con PAC, ogni salto critico deve presentare una firma valida legata al contesto. In pratica, i gadget riutilizzabili calano di utilità perché privi della signature richiesta. Le manovre tipiche di ChillyHell perdono prevedibilità anche laddove il modulo disponga di mappe parziali del processo. L’unione tra PAC e tagging cambia la grammatica dell’attacco: non basta più “piazzare” byte al posto giusto, serve allineare chiave, contesto e tag, condizioni che un backdoor generico non può controllare su ogni macchina.

Allocatori tipizzati e isolamento logico delle strutture

Gli allocatori come kalloc_type e xzone malloc non sono un dettaglio di implementazione, ma un caposaldo di Memory Integrity Enforcement. Raggruppando oggetti omogenei e imponendo un disciplinare di metadati, impediscono che uno overflow in una struttura di basso rischio diventi il trampolino per corrompere una struttura ad alto privilegio posta nelle vicinanze. Questa separazione riduce l’entropia che l’attaccante può sfruttare quando tenta spray o heap grooming. Anche componenti ad alta esposizione, come WebKit, beneficiano di un allocatore più rigoroso nella gestione delle lifetime, rendendo più raro l’incontro fortuito tra puntatore appeso e oggetto riutilizzato.

Visibilità operativa: crash protettivi e triage rapido

Il crash protettivo non è un fallimento; diventa una telemetria ad alto valore. Gli amministratori possono correlare timestamp, processo, modulo coinvolto e verificare pattern di abuso in corso. In un contesto enterprise, questa informazione permette di contenere prima che la minaccia completi l’esfiltrazione o stabilisca movimento laterale. Su macOS, i log generati da Memory Integrity Enforcement alimentano playbook di incident response che prevedono isolamento temporaneo, analisi del profilo di avvio e revisione di LaunchAgent e LaunchDaemon. La risposta si trasforma da reattiva a proattiva: non si aspetta l’allarme dell’EDR dopo l’esfiltrazione, si interviene all’apparire dei mismatch di tag.

Implicazioni per gli sviluppatori: Xcode Enhanced Security e qualità del codice

Gli sviluppatori trovano in Xcode Enhanced Security una via guidata per testare l’applicazione contro EMTE e PAC. L’obiettivo non è solo “passare” i test, ma ripensare pattern di gestione memoria e lifetime. Il codice che evita aliasing improprio, libera in modo deterministico e riduce la condivisione di buffer riduce i collisioni con i guardrail. L’ambiente di sviluppo segnala presto gli anti-pattern e suggerisce refactoring. Il vantaggio emerge anche in performance: eliminando fallback e workaround legati a UB (undefined behavior), la pipeline compila binari più lineari e prevedibili. Il passaggio da Intel ad Apple silicon amplifica i benefici, perché l’hardware offre primitive di sicurezza che il runtime può sfruttare senza costi elevati.

Enterprise e compliance: dal rischio operativo al requisito di piattaforma

Per le organizzazioni, Memory Integrity Enforcement è un controllo di piattaforma che riduce il rischio residuo su endpoint con dati sensibili. La riduzione delle strategie di attacco funzionanti porta indicatori come MTTD e MTTR a valori più favorevoli. Processi come DLP, segreti applicativi e gestione credenziali si trovano protetti da una base di integrità che limita la manomissione dei processi utenti. L’adozione always-on consente di soddisfare policy interne e requisiti regolatori in settori come sanità, finanza e pubblica amministrazione, dove la prova di hardening della piattaforma pesa nei risk assessment. La compatibilità con il parco applicativo resta elevata, perché l’enforcement punisce comportamenti errati, non pattern corretti.

Dalla persistenza alla prevenzione: perché l’approccio scoraggia gli APT

Minacce come ChillyHell prosperano quando possono persistere senza rumore. Memory Integrity Enforcement introduce rumore controllato sotto forma di crash e log che spezzano la stealthiness. L’avversario deve spendere in ricerca, testare su retrocompatibilità e ramificare moduli per gestire differenze architetturali e di firmware. Se la probabilità che una catena fallisca cresce e la telemetria rivela il tentativo, il costo supera il beneficio su larga scala. Gli operatori che puntano a campagne mirate non abbandoneranno il terreno, ma vedranno ridursi i tassi di successo e aumentare il rischio di attribuzione grazie a indicatori più netti.

Compatibilità e performance: perché l’utente non si accorge del cambio

Una obiezione ricorrente alle difese di memory safety riguarda i sovraccosti. In questo caso, l’integrazione hardware–software consente controlli sincroni a bassa latenza. La gestione dei tag, la rigenerazione al riuso e il calcolo dei PAC avvengono in circuiteria ottimizzata, così il framerate delle app grafiche, il tempo di risposta dell’interfaccia e la durata della batteria rimangono allineati alle attese. La differenza emerge solo quando un accesso illegittimo viene intercettato: l’app “cade”, ma lascia una traccia utile. L’assenza di impatti percepibili incentiva l’adozione universale, evitando cluster di utenti “protetti” e “non protetti” che complicherebbero la gestione IT.

Migrazione da Intel e rafforzamento dell’ecosistema Apple

Poiché ChillyHell colpisce soprattutto Mac Intel, l’allineamento a Apple silicon diventa anche una strategia di riduzione del rischio. I benefici non sono solo prestazionali, ma strutturali: maggiore copertura dei processi con PAC e EMTE, miglior isolamento dei secret, migliore gestione dei page table e dei domain. Le organizzazioni che programmano il refresh cycle del parco Mac possono prioritizzare i segmenti a più alto rischio, anticipando l’effetto delle nuove difese su reparti che trattano PII, IP o dati strategici.

Operazioni quotidiane: cosa cambia in risposta e monitoraggio

Nell’operatività di tutti i giorni, gli amministratori auditano i crash protettivi, verificano persistence anomala nei LaunchAgent e nei LaunchDaemon, controllano profili shell modificati e alzano il livello di sorveglianza su connessioni DNS/HTTP non usuali. Il blocco di IP e domini noti resta utile, ma il segnale più prezioso nasce dal mismatch in memoria. La risposta si articola in contenimento, analisi dei log, pulizia degli artefatti e, quando necessario, reimaging selettivo. Strumenti EDR e soluzioni come XProtect e Gatekeeper restano pilastri complementari; Memory Integrity Enforcement non li sostituisce, ma corona la difesa con un vincolo fisico che attacca la meccanica dell’exploit.

Ricerca e community: trasparenza tecnica e sperimentazione guidata

Il valore della trasparenza si riflette nella documentazione tecnica su EMTE, PAC e allocatori. Ricercatori offensivi e difensivi testano ipotesi, riproducono catene del passato e misurano dove e come l’enforcement spezza il grafo. Questa collaborazione accelera il miglioramento continuo, affina gli heuristics e riduce le finestre in cui un workaround potrebbe funzionare. Il risultato è un ciclo di feedback in cui la piattaforma diventa ogni mese più robusta, mentre le toolchain di sviluppo si aggiornano per intercettare anti-pattern prima che finiscano in produzione.

Prospettive 2026: sicurezza di piattaforma come vantaggio competitivo

L’indirizzo strategico punta a una riduzione significativa degli exploit riusciti su macOS e iOS entro il 2026. La coesistenza di EMTE, PAC e allocatori tipizzati innalza barriere che, nel loro insieme, tagliano del 70% le strategie storicamente efficaci e spingono gli avversari verso vettori meno affidabili. In termini di mercato, la piattaforma offre a enterprise e sviluppatori una base prevedibile, riducendo il costo di hardening applicativo e la complessità del testing. La sicurezza di piattaforma diventa vantaggio competitivo: minori incidenti, meno downtime, migliore fiducia degli utenti finali.

Enforcement nativo e riduzione misurabile del rischio

La forza di Memory Integrity Enforcement è nell’allineamento dei livelli. In userland, il tagging impedisce accessi alieni; nel kernel, gli allocatori e il page table monitor eliminano scorciatoie; nell’hardware, PAC e EMTE trasformano i puntatori in entità autenticate. Catene come quelle di ChillyHell si infrangono perché ogni step deve superare controlli indipendenti e coesi. La riduzione delle tattiche disponibili agli attaccanti si traduce in diminuzione del rischio a parità di investimento difensivo. L’ecosistema Apple entra così in una fase in cui la memory safety non è un’opzione ma una proprietà emergente della piattaforma.