Una campagna phishing che impersona il Politecnico di Milano diffonde FormBook, avverte CERT-AGID, e colpisce operatori dell’edilizia con email credibili, ZIP contenenti JavaScript offuscato e PowerShell che scarica il trojan bancario, favorendo furti di credenziali, cookie e dati sensibili destinati a C2 esterni.

Panoramica della campagna e social engineering

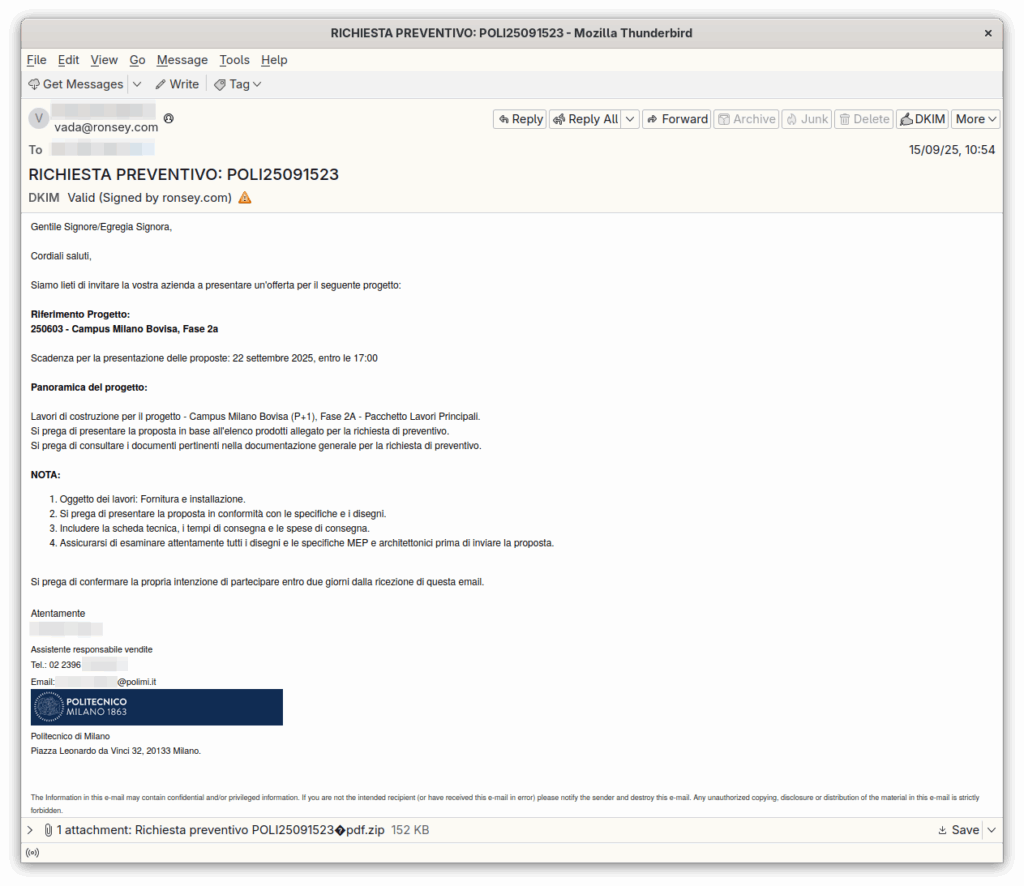

La campagna emerge nei giorni precedenti al 17 settembre 2025 e usa messaggi studiati per sembrare comunicazioni accademiche del Politecnico di Milano. I mittenti sfruttano domini simili all’originale per generare fiducia e inseriscono riferimenti a presunti progetti universitari, chiedendo offerte con scadenze ravvicinate per spingere l’apertura degli allegati. Le aziende del comparto edile risultano il target principale perché gestiscono capitolati, cronoprogrammi e stime economiche appetibili. L’elemento decisivo resta il fattore umano: l’urgenza indotta e la veste grafica professionale aumentano i tassi di apertura e di esecuzione degli allegati ZIP.

Catena d’infezione: dallo ZIP al trojan

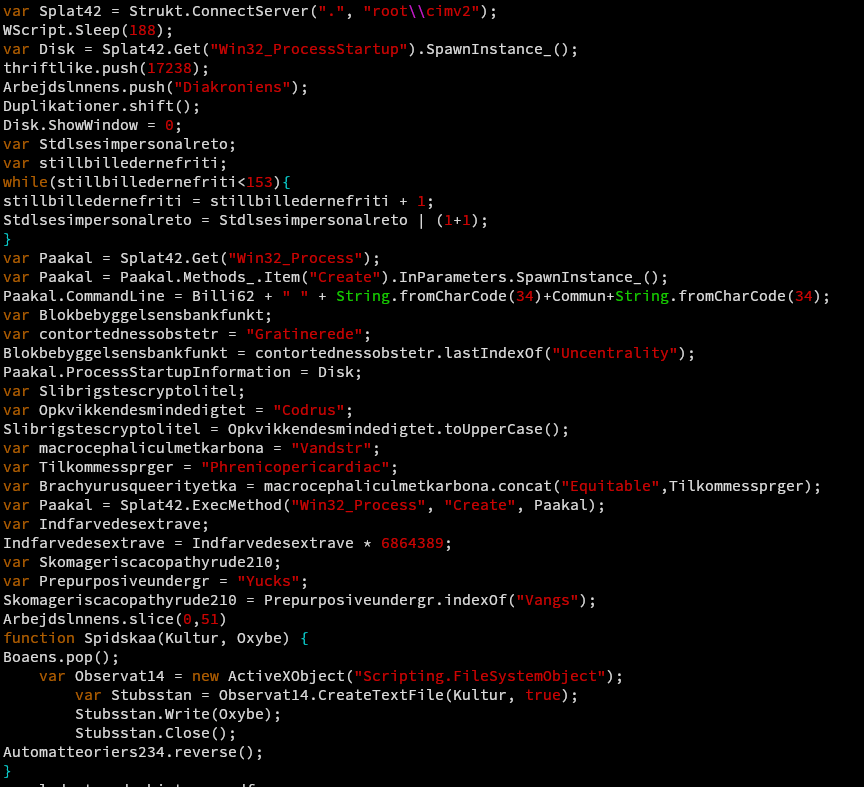

Gli allegati ZIP contengono uno script JavaScript parzialmente offuscato. Alla doppia esecuzione, lo script invoca PowerShell in modalità nascosta e con policy permissiva per scaricare e avviare il payload remoto. La fase successiva carica FormBook in memoria e prepara la macchina a comunicare con server C2. L’intera catena sfrutta tecniche multistage semplici ma efficaci: il linguaggio di scripting elude controlli superficiali, l’offuscamento riduce la rilevabilità, il ricorso a processi legittimi mantiene basso il rumore. La combinazione tra offuscation e esecuzione via PowerShell mostra perché il trojan resta diffuso: funziona su ambienti Windows aggiornati e richiede pochi prerequisiti operativi.

FormBook: obiettivi, raccolta dati ed esfiltrazione

FormBook è un trojan bancario specializzato nella sottrazione di username, password, cookie di sessione, dati di compilazione form e informazioni dai principali browser e client email. La variante 2025 mantiene la capacità di agganciare funzioni di sistema per catturare input, enumerare processi come chrome.exe o firefox.exe, e monitorare la presenza di applicazioni finanziarie. I dati convergono in archivi compressi e cifrati che il malware esfiltra con HTTP POST verso l’infrastruttura C2. La semplicità apparente della pipeline, unita all’uso di protocolli comuni, ostacola la distinzione tra traffico lecito e illecito se i controlli non analizzano comportamento, entropia e destinazioni.

Tecniche di offuscamento, anti-analisi e persistenza

Gli script usano base64, concatenazioni di stringhe e valutazioni dinamiche per nascondere chiamate e URL. Il payload impiega XOR su stringhe interne e controlla indicatori tipici di sandbox e VM, come tick count anomali, per decidere se procedere. L’AMSI bypass tramite riflessione riduce l’efficacia di alcuni engine di scansione su script. La persistenza si attiva scrivendo nel registry dell’utente, con una voce in Run che garantisce l’avvio a logon, e mediante la creazione di un mutex per evitare istanze multiple. Queste scelte minimizzano l’impronta e mantengono attivo il furto dati anche dopo riavvii.

Perché l’edilizia è nel mirino

Il settore edile custodisce progetti, computi, preventivi e dati di supply chain che interessano tanto al cybercrime finanziario quanto allo spionaggio industriale. Le mailbox aziendali contengono autorizzazioni, contatti di fornitori e scambi riservati che, se compromessi, consentono frodi, manomissione di offerte o accesso ad ambienti ERP e CRM. La narrazione della gara d’appalto o della richiesta di offerta urgente si adatta perfettamente al contesto operativo del settore, rendendo plausibile l’allegato e la richiesta di tempi stretti.

Impatto aziendale: credenziali, finanze e dati sensibili

Il furto di credenziali apre la strada a movimento laterale, deleghe fraudolente di pagamento, accessi non autorizzati a repository condivisi e piattaforme di progettazione. L’accesso a cookie e sessioni consente di bypassare MFA se i controlli non sono rete e device-aware. La perdita di IP progettuale può comportare conseguenze legali, impatti reputazionali e possibili contestazioni contrattuali. In scenari gravi si configurano violazioni GDPR con obblighi di notifica e rischio sanzioni, oltre a interruzioni operative causate dalla revoca d’urgenza di account e dalla bonifica dei sistemi.

Ruolo del CERT-AGID e condivisione di IOC

Il CERT-AGID notifica la campagna, informa il Politecnico di Milano e rende disponibili IOC agli accreditati per facilitare il rilevamento. Gli hash di JavaScript, PowerShell e DLL di FormBook, insieme a domini e IP sospetti, alimentano motori SIEM e feed di threat intelligence. L’adozione tempestiva di questi indicatori consente di bloccare la catena in più punti: posta, proxy, EDR e firewall applicativi. La coordinazione nazionale accelera l’analisi dei campioni e la distribuzione di regole YARA per gli elementi ricorrenti dell’offuscamento.

Difese pratiche: verifiche email e blocchi sugli allegati

La prima barriera resta la verifica del mittente e dei domini che imitano polimi.it, insieme al controllo di link e header anomali. Sul piano tecnico, le organizzazioni impostano blocchi o controlli avanzati sugli ZIP contenenti JavaScript, specialmente quando arrivano da mittenti esterni. La disabilitazione dell’esecuzione di PowerShell da contesti email e l’uso di Application Control per impedire script non firmati riducono la superficie di attacco. La scansione degli allegati in sandbox e l’adozione di EDR con analisi comportamentale aiutano a intercettare la sequenza script → PowerShell → payload.

Monitoraggio e rilevazione: log, SIEM e telemetria

Il monitoraggio dei log email evidenzia volumi anomali di messaggi tematici in finestre temporali ristrette. Nei sistemi, correlare processi che generano PowerShell subito dopo l’apertura di allegati permette di elevare la priorità degli alert. I SIEM beneficiano di regole mirate su spawn inusuali, su download di script e su traffico POST verso destinazioni non classificate. La telemetria endpoint che registra AMSI bypass, eval di stringhe base64 e comportamenti di keylogging costituisce un ulteriore segnale di compromissione.

Formazione del personale e riduzione del rischio

La consapevolezza degli utenti, in particolare di chi gestisce gare, preventivi e fornitori, abbassa i tassi di clic. Programmi ricorrenti di simulazione phishing e microformazione su allegati sospetti aiutano a riconoscere l’uso di urgenze artificiose e marchi istituzionali falsificati. Le policy interne devono indicare percorsi sicuri per la condivisione documenti con università e partner, in modo da ridurre la necessità di aprire allegati non attesi o compressi.

Gestione dell’incidente e ripristino

In caso di esecuzione del payload, i team isolano le workstation colpite, avviano la bonifica dei processi in memoria, rimuovono le chiavi di persistenza dal registry e ruotano credenziali a rischio. La revisione dei cookie e delle sessioni attive su servizi critici anticipa ulteriori abusi. Il ripristino procede in parallelo con la notifica interna e, se applicabile, con l’adempimento degli obblighi di segnalazione. La collaborazione con CERT-AGID velocizza l’aggiornamento degli IOC e la prevenzione di reinfezioni.

Tendenze 2025: tematiche credibili e testi generati da AI

Il successo della campagna conferma la crescita dei phishing tematici che si appoggiano a istituzioni credibili. La disponibilità di AI generativa eleva la qualità linguistica dei messaggi e facilita l’adattamento a settori specifici, migliorando la verosimiglianza di inviti e richieste. In parallelo, la semplicità della catena tecnica favorisce la scalabilità: uno ZIP, uno script e una chiamata PowerShell bastano a installare FormBook su ampi numeri di endpoint con ridotto sforzo operativo.

Perché le misure tradizionali non bastano?

Filtri antispam e antivirus basati su firme faticano contro offuscation e download runtime. Le organizzazioni che non adottano controlli comportamentali e policy di esecuzione stringenti rimangono esposte a esecuzioni invisibili all’utente. La difesa deve spostarsi verso telemetria ricca, analisi comportamentale e controlli di contenuto sugli allegati, integrando MFA forte e monitoraggi per anomalie di sessione.

Cooperazione istituzionale e responsabilità diffuse

Il coinvolgimento di CERT-AGID e la pronta comunicazione con il Politecnico di Milano mostrano quanto conti la cooperazione tra accademia, imprese e settori pubblici. La condivisione tempestiva di indicatori, la standardizzazione dei report e i canali dedicati per le segnalazioni permettono una risposta più rapida. Le aziende consolidano processi per inviare campioni, notificare eventi sospetti e adottare IOC nei propri strumenti senza ritardo.

Messaggi chiave per i responsabili IT

I responsabili IT dovrebbero verificare i controlli su ZIP con JavaScript, confermare i blocchi su PowerShell avviata da client di posta, integrare IOC nei sistemi di difesa e aggiornare i playbook con procedure per l’isolamento rapido e la rotazione credenziali. La vigilanza quotidiana su queste aree riduce la finestra di opportunità per FormBook e campagne analoghe che sfruttano urgenza e mimetismo istituzionale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.