L’APT Earth Preta, noto anche come Mustang Panda, è stato individuato mentre utilizzava una nuova tecnica per compromettere i sistemi informatici senza essere rilevato dai principali antivirus. Secondo una recente ricerca condotta da Trend Micro, questa campagna sfrutta strumenti software legittimi come Microsoft Application Virtualization Injector (MAVInject.exe) e Setup Factory per eseguire codice dannoso e ottenere il controllo dei dispositivi infettati.

Gli attacchi di Earth Preta hanno colpito numerose vittime, in particolare istituzioni governative e aziende situate nell’Asia-Pacifico, con particolare attenzione a paesi come Taiwan, Vietnam e Malesia. Il gruppo utilizza spear-phishing e documenti falsificati per ingannare le vittime e attivare il payload malevolo.

Tecniche di attacco: Earth Preta e il bypass dei sistemi di sicurezza

L’approccio adottato da Earth Preta si distingue per la sua sofisticazione. Il gruppo utilizza una serie di strumenti avanzati per nascondere il codice malevolo all’interno di processi legittimi, aggirando così i controlli degli antivirus.

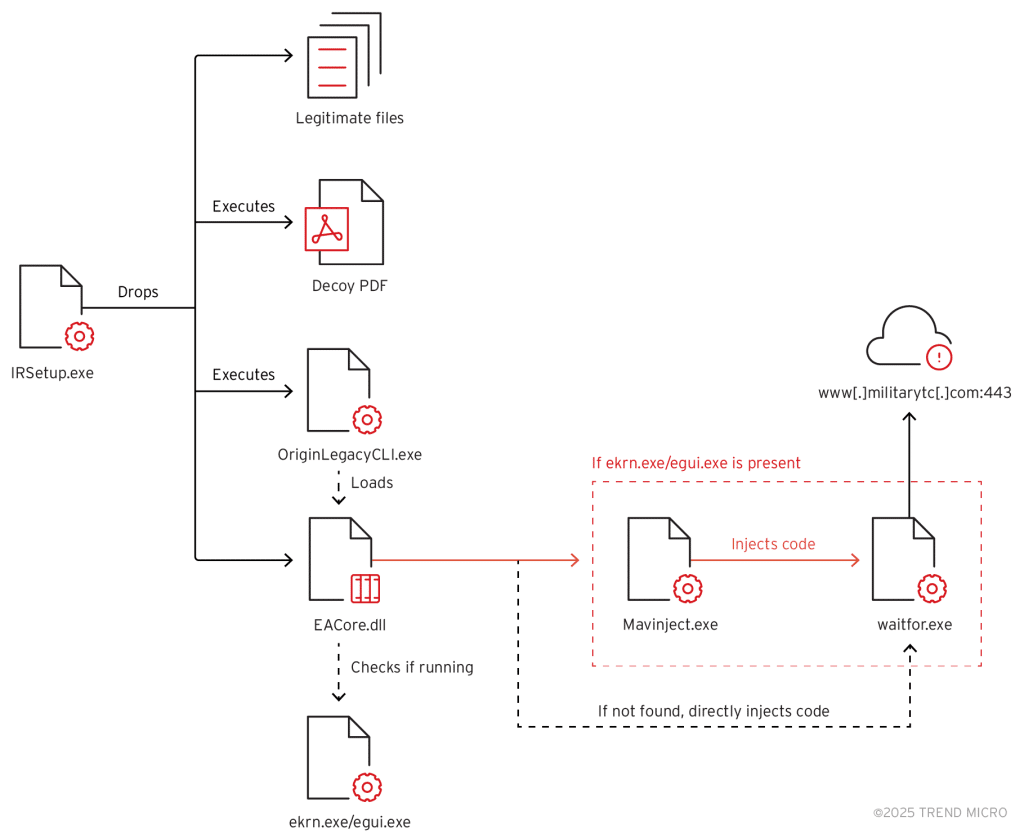

La catena d’attacco prevede diversi passaggi critici:

- Uso di MAVInject.exe per iniettare codice malevolo

Il malware viene nascosto all’interno del processo waitfor.exe, un’utilità di Windows che gestisce la comunicazione tra sistemi di rete. MAVInject.exe viene sfruttato per caricare il codice dannoso quando viene rilevata la presenza dell’antivirus ESET. - Utilizzo di Setup Factory per la persistenza

Earth Preta adotta Setup Factory, uno strumento legittimo di creazione di pacchetti d’installazione, per rilasciare e attivare il payload. Questo consente al malware di sopravvivere anche dopo i riavvii del sistema e di evitare le scansioni di sicurezza. - Distribuzione di file misti (legittimi e malevoli)

Il dropper principale, denominato IRSetup.exe, deposita nel sistema sia componenti legittime che moduli malevoli, rendendo più difficile la rilevazione dell’attacco. - Uso di un documento PDF decoy per distrarre le vittime

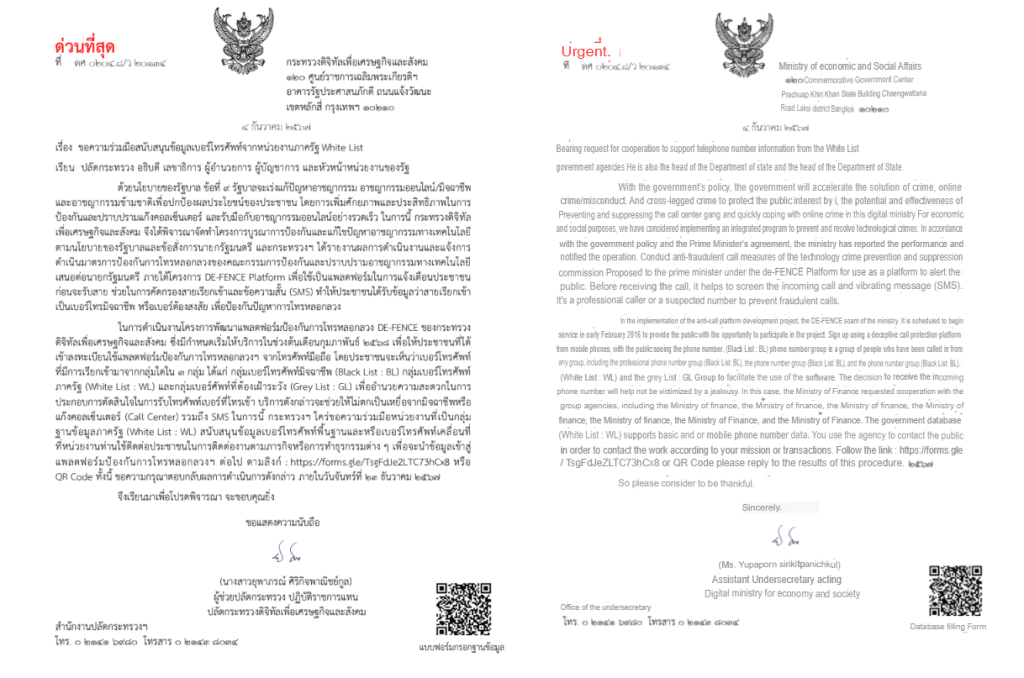

Durante l’attacco, viene aperto un falso documento PDF, progettato per sembrare un file ufficiale proveniente da un ente governativo. Il PDF contiene una richiesta per la creazione di una whitelist di numeri telefonici, presentandosi come parte di un’iniziativa anti-crimine. Mentre la vittima interagisce con il documento, il malware opera in background.

L’uso della backdoor TONESHELL per il controllo remoto

Una volta attivato, il malware sfrutta una tecnica chiamata sideloading DLL. In particolare, EACore.dll, un file legittimo utilizzato da Electronic Arts, viene modificato e trasformato in una versione del backdoor TONESHELL, utilizzato per comunicare con il server di comando e controllo (C&C).

Il malware raccoglie informazioni dal sistema compromesso, incluso il nome del dispositivo e un identificatore univoco, per poi inviare i dati al C&C www[.]militarytc[.]com:443. Questo permette agli hacker di controllare il dispositivo infetto e avviare operazioni di esfiltrazione dati.

Strategie di evasione e persistenza

Una delle caratteristiche più pericolose di questa minaccia è la sua capacità di adattarsi ai sistemi di sicurezza, impedendo il rilevamento da parte degli antivirus. Il malware verifica se il sistema esegue ESET Antivirus, e in caso contrario, adotta una tecnica alternativa per iniettare il codice malevolo direttamente in waitfor.exe, sfruttando le API di Windows WriteProcessMemory e CreateRemoteThreadEx.

Inoltre, il malware utilizza un meccanismo di criptazione avanzato per offuscare il codice malevolo e renderne difficile l’analisi. Il protocollo di comunicazione con il C&C è stato modificato rispetto alle versioni precedenti, rendendo ancora più difficile l’identificazione delle connessioni sospette.

Obiettivi e implicazioni della campagna Earth Preta

Gli attacchi di Earth Preta si inseriscono in un contesto più ampio di cyberespionaggio e operazioni di intelligence. I principali obiettivi di questa campagna includono:

- Enti governativi e organizzazioni militari

- Aziende strategiche nei settori della tecnologia e della difesa

- ONG e gruppi attivi nel monitoraggio dei diritti umani

Le implicazioni di sicurezza di questa operazione sono significative. Le aziende e le istituzioni devono adottare misure di protezione avanzate, come il monitoraggio dei processi in esecuzione e l’analisi delle connessioni di rete per identificare comportamenti anomali.

Come proteggersi da questa minaccia

Per mitigare il rischio di infezione da parte di Earth Preta, gli esperti di sicurezza consigliano di:

- Evitare di aprire allegati e link sospetti, anche se provengono da contatti fidati

- Monitorare attentamente le attività anomale nei processi di Windows, in particolare MAVInject.exe e waitfor.exe

- Implementare soluzioni di sicurezza avanzate in grado di rilevare attacchi basati su comportamento e analisi delle minacce avanzate

- Aggiornare costantemente i software di protezione e i sistemi operativi per ridurre le vulnerabilità sfruttabili dagli hacker

Minaccia sofisticata che richiede attenzione

Il nuovo attacco di Earth Preta dimostra come i gruppi APT stiano perfezionando le loro tecniche di evasione, rendendo sempre più difficile individuare e fermare le infezioni. L’uso di strumenti legittimi per iniettare codice malevolo rappresenta una sfida complessa per le aziende e i governi, che devono rimanere proattivi nella difesa informatica.

Le istituzioni e le imprese devono rafforzare la loro postura di sicurezza adottando sistemi di monitoraggio avanzati, strumenti di threat intelligence e programmi di formazione per gli utenti. Solo con un approccio strategico sarà possibile contrastare l’evoluzione delle minacce informatiche come quella orchestrata da Earth Preta.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.