Per molto tempo, Linux è stato considerato un sistema operativo più sicuro rispetto a Windows e macOS, soprattutto grazie alla sua architettura aperta, alla gestione avanzata dei permessi e alla comunità di sviluppatori che lavora incessantemente per risolvere le vulnerabilità. Tuttavia, questa percezione sta cambiando rapidamente.

Negli ultimi anni, i criminali informatici hanno intensificato gli attacchi contro i sistemi Linux, sviluppando malware sempre più sofisticati e difficili da rilevare. Gli esempi più recenti di questa evoluzione sono Auto-Color, Symbiote e LightSpy, tre minacce che dimostrano quanto sia urgente rafforzare la sicurezza di questo ecosistema.

Queste nuove minacce sfruttano tecniche avanzate di evasione, persistenza e furto di dati, prendendo di mira non solo server e dispositivi aziendali, ma anche gli utenti privati. Con l’aumento dell’adozione di Linux in ambito cloud, IoT e mobile, i cybercriminali stanno investendo più risorse per sviluppare attacchi mirati e sempre più devastanti.

Auto-Color: il backdoor nascosto nei sistemi Linux

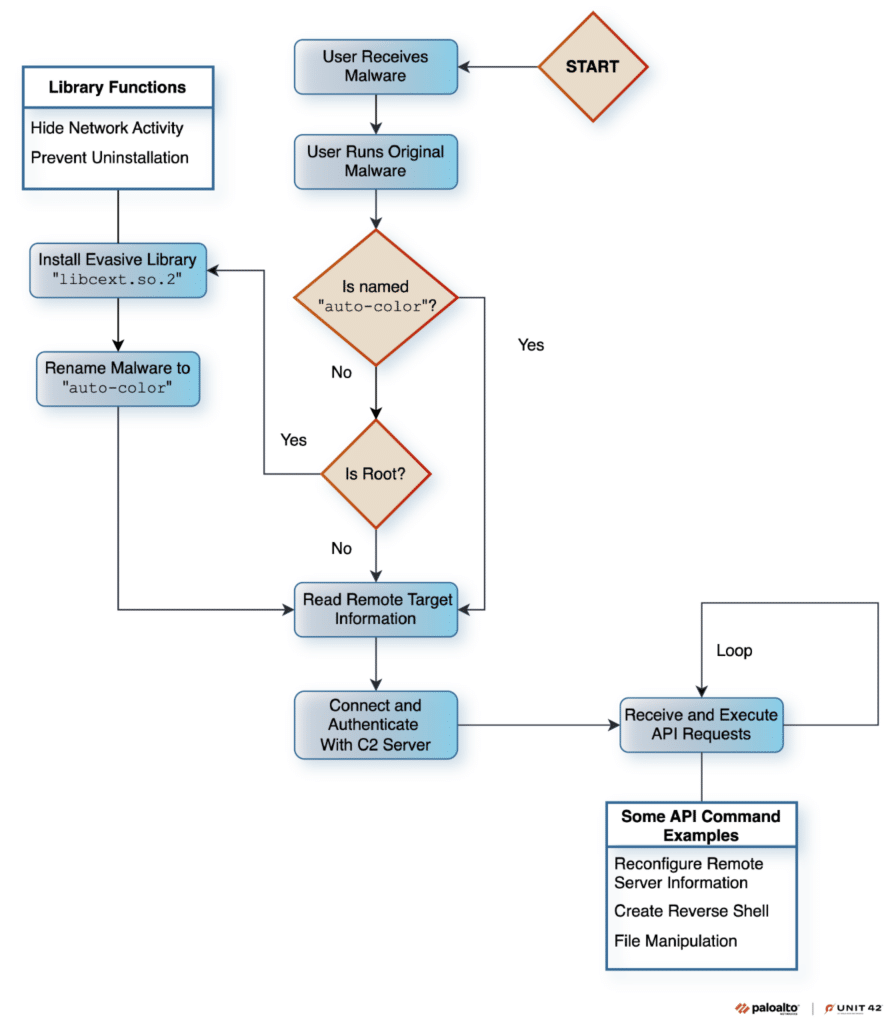

Uno degli aspetti più preoccupanti di Auto-Color è la sua capacità di nascondersi all’interno del sistema e di mantenere un accesso persistente per gli attaccanti. Questo malware, individuato dagli esperti di Palo Alto Networks, sfrutta un approccio molto sofisticato per evitare il rilevamento e garantire un controllo remoto a lungo termine.

Come si installa?

Auto-Color viene distribuito principalmente tramite script malevoli, exploit di sistema o software contraffatti. Una volta eseguito, il malware si copia all’interno del sistema e utilizza nomi generici per confondersi con i processi legittimi.

Ma ciò che lo rende davvero pericoloso è la sua capacità di iniettarsi nei meccanismi di avvio di Linux, garantendosi l’esecuzione automatica ad ogni riavvio. Lo fa sfruttando librerie condivise malevole, come il file libcext.so.2, che viene caricato all’interno di processi critici del sistema.

Funzionalità principali di Auto-Color

- Persistenza avanzata: modifica il file

/etc/ld.preloadper garantirsi un avvio automatico ad ogni sessione. - Comunicazione crittografata: utilizza algoritmi di crittografia proprietari per nascondere i dati inviati ai server di comando e controllo.

- Evasione dai controlli di rete: manipola i log di sistema e i pacchetti di rete per evitare il rilevamento da parte di IDS/IPS.

- Accesso remoto completo: permette agli hacker di eseguire comandi, caricare file e controllare il sistema da remoto.

Questa minaccia è particolarmente insidiosa per server cloud, infrastrutture aziendali e dispositivi IoT, poiché può passare inosservata per lungo tempo e compromettere interi sistemi senza che gli amministratori se ne accorgano.

Symbiote: il malware parassita che infetta tutti i processi Linux

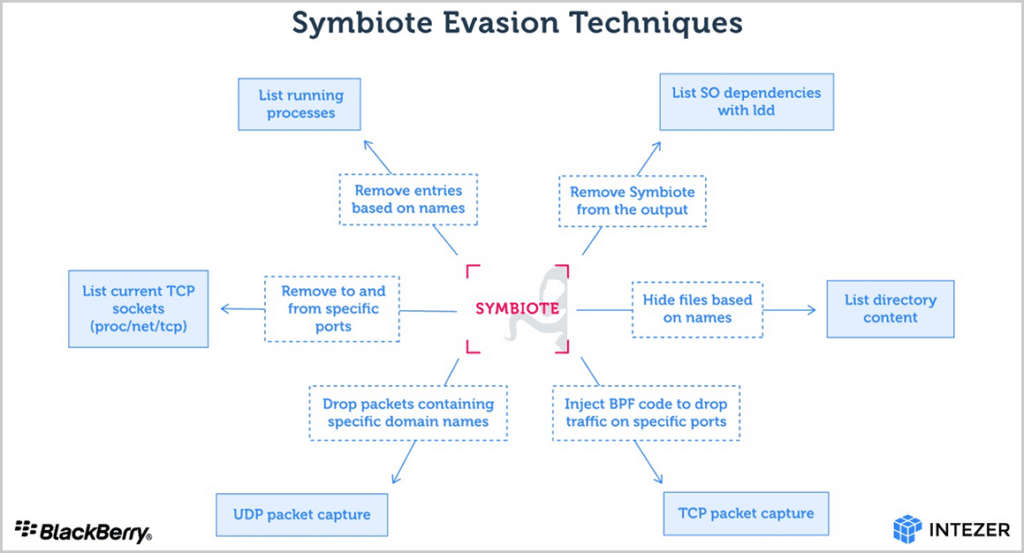

A differenza di Auto-Color, Symbiote adotta un approccio ancora più subdolo: invece di funzionare come un singolo eseguibile, si comporta come un parassita che si inietta in ogni processo in esecuzione sul sistema.

Scoperto dai ricercatori di BlackBerry e Intezer Labs, questo malware utilizza LD_PRELOAD, una funzione di Linux che permette di caricare librerie personalizzate prima di quelle di sistema. Questo significa che Symbiote può intercettare e modificare qualsiasi operazione eseguita sul dispositivo, rendendo incredibilmente difficile la sua individuazione.

Come funziona?

Una volta infettato un sistema, Symbiote si diffonde rapidamente attraverso i processi attivi, monitorando tutto ciò che avviene sul computer. Alcune delle sue capacità includono:

- Keylogging avanzato, per rubare credenziali di accesso e dati sensibili.

- Manipolazione delle risposte di rete, per nascondere le connessioni malevole e impedire ai software di sicurezza di rilevarlo.

- Nascondere file e processi, garantendo una persistenza praticamente invisibile.

Questa tecnica rende Symbiote estremamente difficile da individuare con strumenti di sicurezza tradizionali, poiché i processi infetti appaiono normali all’interno del sistema.

Ma la caratteristica più inquietante di Symbiote è la sua capacità di infettare anche i software di sicurezza, alterandone il comportamento e disabilitando eventuali controlli antivirus o antimalware.

Per questo motivo, Symbiote rappresenta una minaccia senza precedenti per le aziende e i provider di servizi cloud, in quanto un’infezione su larga scala potrebbe compromettere interi datacenter senza che gli amministratori possano accorgersene in tempo.

LightSpy: lo spyware che prende di mira Facebook e Instagram

Se Auto-Color e Symbiote colpiscono i sistemi Linux con tecniche di infezione avanzate, LightSpy rappresenta una minaccia più ampia e versatile.

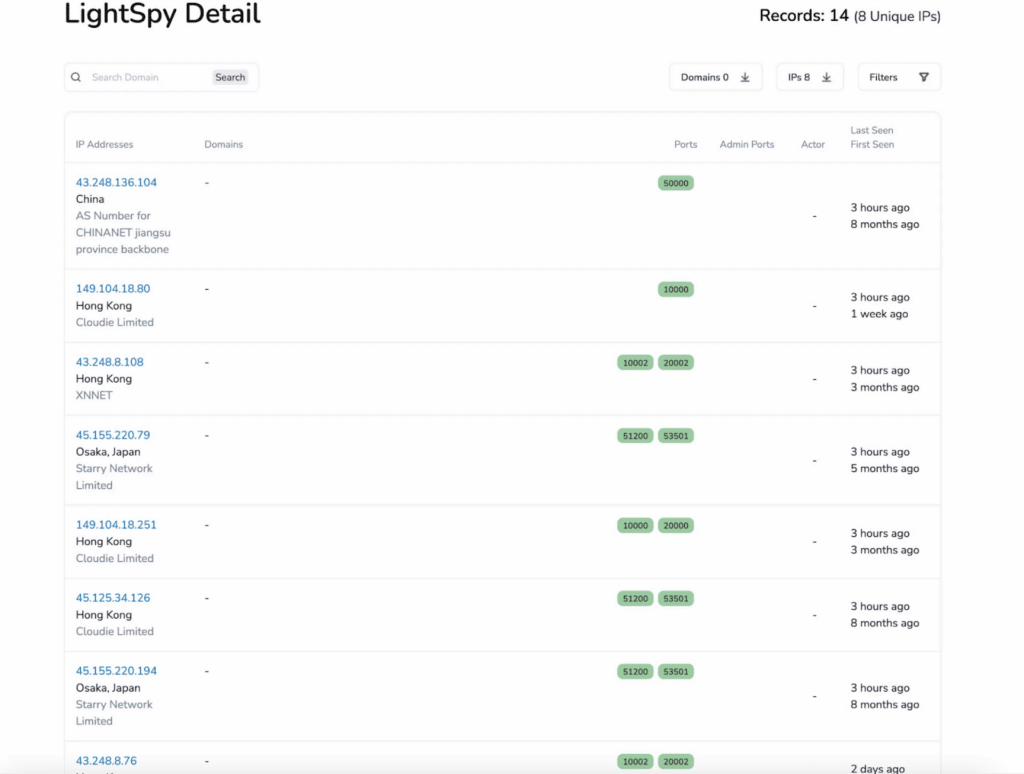

Scoperto per la prima volta nel 2020, LightSpy è un framework di sorveglianza modulare utilizzato per il furto di dati e l’esfiltrazione di informazioni sensibili. Negli ultimi mesi, i ricercatori di Hunt.io hanno scoperto che il malware si è evoluto significativamente, espandendosi da dispositivi mobili a Windows, macOS, Linux e persino router.

Quali sono le nuove capacità di LightSpy?

- Estrazione di dati da Facebook e Instagram, grazie alla capacità di intercettare i database delle app sui dispositivi infetti.

- Oltre 100 comandi supportati, che permettono agli hacker di controllare i dispositivi da remoto con una precisione senza precedenti.

- Tecniche avanzate di evasione, come l’uso di certificati TLS per nascondere la comunicazione con i server di comando e controllo.

- Raccolta di dati di pagamento da WeChat, segno che il malware potrebbe essere utilizzato per frodi finanziarie su larga scala.

Gli esperti hanno individuato infrastrutture di LightSpy ospitate a Hong Kong, con server che cambiano frequentemente per evitare il rilevamento. Questo suggerisce che il malware sia gestito da gruppi avanzati di cybercriminali o entità statali, con l’obiettivo di sorvegliare e raccogliere dati sensibili su larga scala.

Linux non è più un rifugio sicuro

La diffusione di malware come Auto-Color, Symbiote e LightSpy segna una svolta nel panorama della sicurezza informatica. Se un tempo Linux era considerato un sistema operativo sicuro e immune a molte delle minacce che colpiscono Windows, oggi questa percezione non è più valida.

Con l’aumento dell’adozione di Linux nei settori cloud, embedded e mobile, i cybercriminali stanno adattando le loro strategie per sfruttare vulnerabilità specifiche e creare minacce sempre più sofisticate e difficili da rilevare.

Come proteggersi?

- Utilizzare strumenti di monitoraggio avanzati, come EDR e IDS/IPS per rilevare attività sospette.

- Aggiornare costantemente il sistema e le librerie di sistema, per ridurre le possibilità di exploit.

- Limitare i privilegi amministrativi, evitando di eseguire processi critici con permessi elevati.

- Implementare log di sistema dettagliati, per individuare comportamenti anomali.

- Isolare i servizi critici, utilizzando container e sandbox per ridurre l’impatto di un’infezione.

Linux rimane un sistema robusto e affidabile, ma non è più immune agli attacchi. Solo un approccio proattivo alla sicurezza può garantire la protezione di dati e infrastrutture da minacce sempre più evolute.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.