Una nuova campagna attribuita con media confidenza al gruppo Gamaredon è stata documentata da Cisco Talos, con un focus particolare sugli utenti localizzati in Ucraina. L’attacco sfrutta file LNK compressi in archivi ZIP, i quali, una volta eseguiti, attivano uno script PowerShell offuscato che contatta server geo-fence in Russia e Germania per scaricare una seconda fase malevola: il backdoor Remcos.

L’inganno inizia con file dal nome bellico

I file LNK utilizzano nomi in russo o ucraino, evocando scenari di guerra o persone coinvolte nel conflitto. Tali denominazioni (ad esempio, “Шашило О.В” o “Позиции противника запад и юго-запад”) funzionano da esca tematica, sfruttando la sensibilità geopolitica per incentivare l’apertura dell’allegato. Una volta eseguito, il file attiva PowerShell per scaricare da server filtrati geograficamente una fase 2 in formato ZIP che contiene il loader per il malware vero e proprio.

PowerShell offuscato e reverse DNS anomali

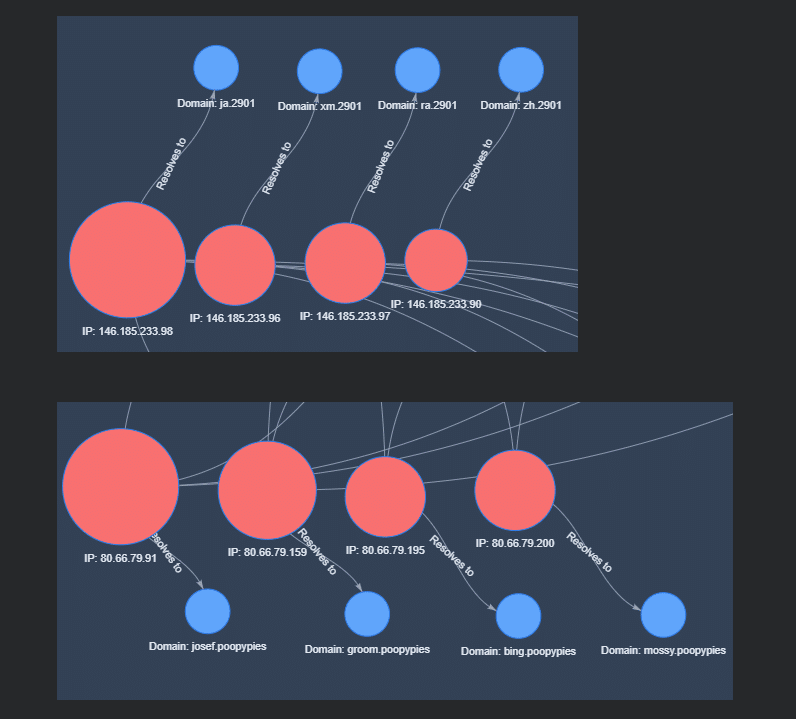

Il codice PowerShell incluso nei file LNK utilizza la cmdlet Get-Command per eseguire indirettamente funzioni di download, aggirando i controlli antivirus basati su stringhe. I server coinvolti restituiscono errore 403 se interrogati da fonti non ucraine, dimostrando un controllo preciso dell’accesso. Alcuni IP mostrano record DNS inversi anomali, utili per identificare ulteriori nodi C2 collegati alla campagna.

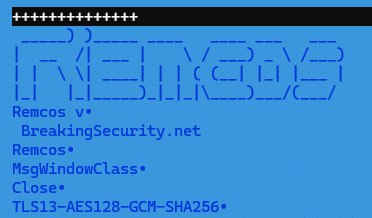

DLL sideloading e Remcos: un’infezione silente

Una volta scaricato ed estratto, il file ZIP contiene un eseguibile legittimo (es. TivoDiag.exe) usato per caricare una DLL dannosa (mindclient.dll) tramite DLL sideloading. Il processo è progettato per apparire benigno all’analisi comportamentale, mentre in realtà decritta e lancia il payload di Remcos, iniettandolo in explorer.exe. Il malware comunica poi con un server di comando situato all’indirizzo IP 146.185.233.96 sulla porta 6856.

Un’infrastruttura minima e riutilizzata

I metadati raccolti mostrano che solo due macchine sono state utilizzate per la generazione dei file LNK, una caratteristica coerente con le precedenti operazioni del gruppo. Gli attaccanti riciclano infrastrutture e sistemi, rendendo più difficile tracciarli attraverso indicatori di compromissione canonici.

Gamaredon evolve ma resta fedele alla sua strategia

Già noto per l’uso di strumenti personalizzati, Gamaredon in questa occasione ha optato per l’integrazione di Remcos, uno dei RAT (Remote Access Trojan) più diffusi e versatili del panorama criminale. Questo approccio riflette una tendenza pragmatica: anziché sviluppare da zero tool complessi, si preferisce impiegare malware già esistenti, ma orchestrati con metodologie nuove.

Impatto geopolitico e obiettivi primari

Sebbene i dati attualmente non confermino l’esfiltrazione riuscita di dati sensibili, la struttura della campagna — inclusi i riferimenti alla guerra, l’uso di lingue specifiche e il geofencing sui server — suggerisce che l’obiettivo è l’intelligence tattica e logistica su persone e strutture coinvolte nel conflitto ucraino.

Considerazioni sulla mitigazione

Poiché i metodi usati aggirano facilmente antivirus basati su signature, Cisco raccomanda l’uso di:

- soluzioni EDR con behavioral analysis

- firewall configurati per bloccare gli IP noti della campagna

- strumenti di controllo DNS e alert su anomalie nel reverse DNS

- formazione utente contro le minacce veicolate da allegati ZIP e LNK

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.