L’inizio di maggio 2025 ha evidenziato un’accelerazione significativa delle attività cybercriminali su scala globale. Diversi attacchi sofisticati hanno colpito contemporaneamente contesti critici, esponendo settori come quello sanitario, scolastico e delle piccole imprese a gravi violazioni di sicurezza. Le modalità d’attacco rilevate si basano su tecniche miste, che includono abuso di strumenti legittimi, interruzioni operative pianificate e manipolazione dei flussi di gestione remota. In questa prima parte dell’approfondimento vengono analizzati due episodi distintivi: la campagna in Brasile che sfrutta strumenti RMM per ottenere accesso non autorizzato e l’attacco ai sistemi di Masimo Corporation, fornitore globale di dispositivi medici.

Strumenti RMM utilizzati per colpire gli utenti brasiliani in una campagna camuffata da supporto tecnico

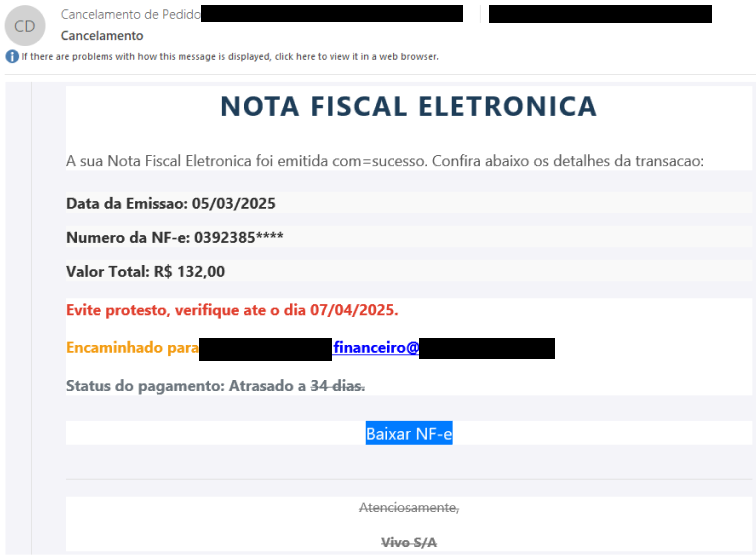

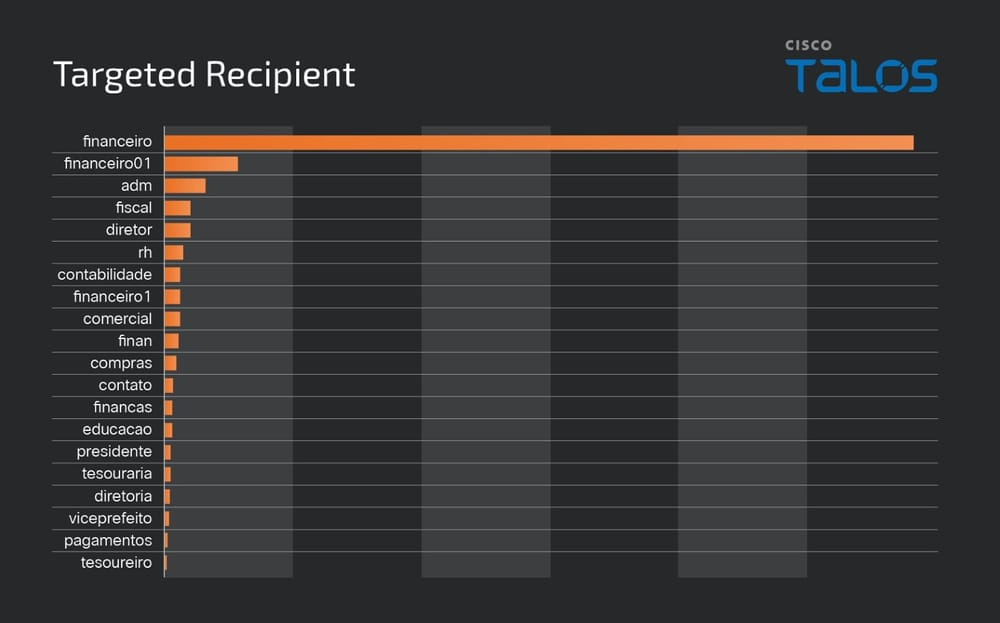

Una campagna di spam attiva sul territorio brasiliano ha mostrato come software comunemente impiegati per l’assistenza remota possano essere trasformati in strumenti di compromissione. Secondo Cisco Talos, il vettore iniziale dell’attacco è costituito da email fraudolente redatte in lingua portoghese, mascherate da notifiche bancarie o documenti fiscali. I file allegati, se aperti, attivano script capaci di scaricare e installare Atera, uno dei software RMM più diffusi sul mercato.

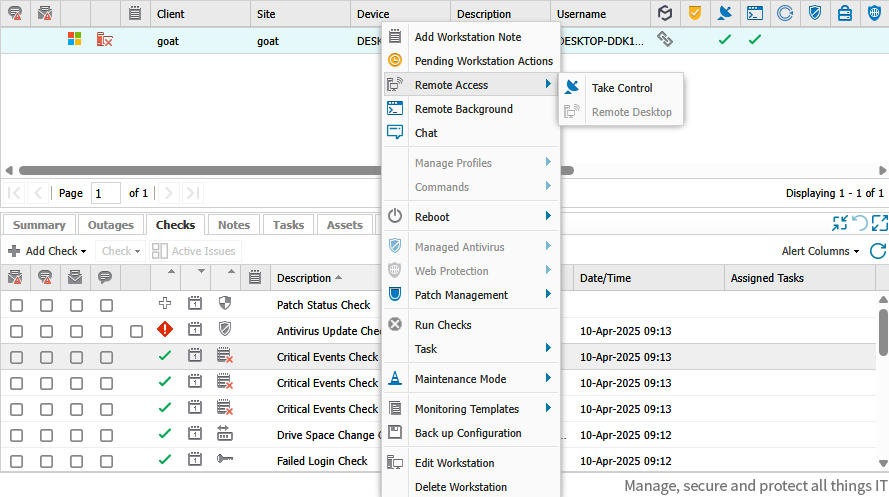

Il successo di questa tecnica risiede nel fatto che non viene impiegato alcun malware personalizzato. L’attaccante sfrutta strumenti esistenti e regolarmente utilizzati all’interno di ambienti aziendali per ottenere il controllo diretto del dispositivo. L’installazione avviene tramite PowerShell, senza richiedere l’interazione dell’utente oltre l’apertura iniziale. Una volta che Atera è operativo, l’attaccante assume le funzioni di un amministratore remoto, potendo così monitorare, esfiltrare dati, installare ulteriore software o utilizzare la macchina come punto pivot per attacchi successivi.

L’elemento più preoccupante è che questa campagna non sfrutta vulnerabilità di sistema o exploit, ma si appoggia interamente su comportamenti legittimi e autorizzati. I software antivirus non rilevano l’installazione come anomala, e la comunicazione tra il dispositivo e il server remoto avviene attraverso canali cifrati compatibili con politiche aziendali standard.

A differenza di malware convenzionali, questo approccio risulta invisibile all’utente e difficilmente tracciabile dai sistemi SIEM, soprattutto in ambienti che non utilizzano soluzioni EDR avanzate. Le piccole e medie imprese brasiliane, spesso prive di personale IT interno, rappresentano quindi un obiettivo particolarmente esposto. La campagna, ancora attiva, segnala una pericolosa evoluzione nell’uso di software comuni per finalità ostili, rendendo necessario rivedere le politiche di autorizzazione, i controlli comportamentali e la segmentazione della rete.

Attacco informatico a Masimo Corporation: interruzione produttiva e impatto sulle forniture mediche

Il produttore statunitense Masimo Corporation, leader nella realizzazione di dispositivi medici non invasivi, ha confermato di essere stato colpito da un attacco informatico con conseguenze operative dirette. Il 27 aprile 2025, l’azienda ha rilevato un’intrusione nei propri sistemi on-premise, che ha compromesso la continuità delle attività di produzione e logistica. La notizia è stata ufficializzata tramite una comunicazione alla Securities and Exchange Commission, a testimonianza della gravità dell’incidente.

L’attacco ha colpito in modo selettivo i sistemi interni dedicati alla pianificazione della produzione, costringendo l’azienda a disattivare porzioni rilevanti della rete per evitare la propagazione della minaccia. Le operazioni di fabbricazione sono state parzialmente sospese, con ritardi nella gestione degli ordini e difficoltà logistiche nella distribuzione del materiale già realizzato. Le infrastrutture cloud di Masimo, secondo quanto dichiarato, non risultano coinvolte.

Con oltre 3.600 dipendenti e un fatturato annuo superiore a 2 miliardi di euro, Masimo svolge un ruolo chiave nella filiera sanitaria globale. I suoi dispositivi sono utilizzati in ambienti critici come reparti di terapia intensiva, sale operatorie e cliniche di diagnostica domiciliare. Un blocco anche temporaneo della produzione può dunque generare ripercussioni su scala molto ampia, mettendo a rischio la disponibilità di dispositivi vitali in contesti ospedalieri.

L’azienda ha immediatamente attivato i protocolli di risposta e coinvolto esperti forensi esterni per ricostruire la dinamica dell’intrusione. Al momento non è pervenuta alcuna rivendicazione ufficiale, e non è stato segnalato l’utilizzo di ransomware o la richiesta di riscatto. Tuttavia, la dinamica dell’evento fa ipotizzare un attacco mirato a colpire la funzionalità operativa piuttosto che la sottrazione di dati. Questo orientamento, sempre più diffuso tra gruppi criminali ben organizzati, evidenzia un cambio di paradigma: non più solo furto e pubblicazione, ma interruzione come leva strategica per destabilizzare, estorcere o semplicemente danneggiare.

L’incidente conferma ancora una volta come il settore sanitario, a causa della sua dipendenza da sistemi IT interni e della criticità delle sue funzioni, sia tra i più esposti agli attacchi informatici. Il caso Masimo deve essere letto come un segnale d’allarme per tutti i produttori di tecnologie mediche e per le strutture sanitarie che dipendono da una catena di fornitura spesso più fragile di quanto si ritenga.

PowerSchool nel mirino: estorsione mirata contro distretti scolastici dopo l’attacco alla piattaforma centrale

Dopo la compromissione della rete PowerSchool avvenuta nei mesi precedenti, l’attività dell’attaccante ha assunto una nuova forma. Secondo quanto riportato da fonti dirette, l’autore dell’intrusione ha abbandonato la classica richiesta di riscatto rivolta alla società madre e ha scelto di colpire direttamente i singoli distretti scolastici, contattandoli con messaggi mirati per estorcere denaro in cambio del non rilascio dei dati sottratti.

Il passaggio dalla negoziazione centralizzata alla pressione individuale rappresenta un salto qualitativo nelle tecniche di estorsione informatica. Dopo essersi introdotto nei sistemi dell’azienda che gestisce le infrastrutture digitali scolastiche in diversi stati americani, l’aggressore ha estratto informazioni sensibili relative a studenti, docenti e documentazione amministrativa, conservate in ambienti condivisi. Invece di vendere i dati in blocco o pubblicarli immediatamente, l’attaccante ha scelto di capitalizzare l’evento esercitando pressione psicologica diretta su enti scolastici già sotto stress operativo.

Ogni distretto scolastico riceve comunicazioni singole, spesso con allegati dimostrativi, in cui l’autore della minaccia afferma di possedere dati identificativi di alunni, documenti sanitari e registri disciplinari. I messaggi includono scadenze precise e richieste di pagamento in criptovaluta, in cambio della cancellazione dei dati o della non pubblicazione. Secondo le ricostruzioni, almeno due distretti hanno confermato di essere stati contattati in questo modo, e uno di essi avrebbe avviato trattative riservate.

Il caso presenta aspetti particolarmente gravi non solo per la natura dei dati coinvolti, ma anche per il tipo di soggetto colpito. Le scuole pubbliche, spesso vincolate da rigidi bilanci e con capacità IT limitate, non dispongono degli strumenti tecnici né delle risorse per rispondere a minacce avanzate di questo tipo. La decisione dell’attaccante di puntare su singole entità decentralizzate rivela un approccio opportunistico, ma estremamente efficace, che potrebbe diventare prassi comune anche in altri settori come quello sanitario o amministrativo.

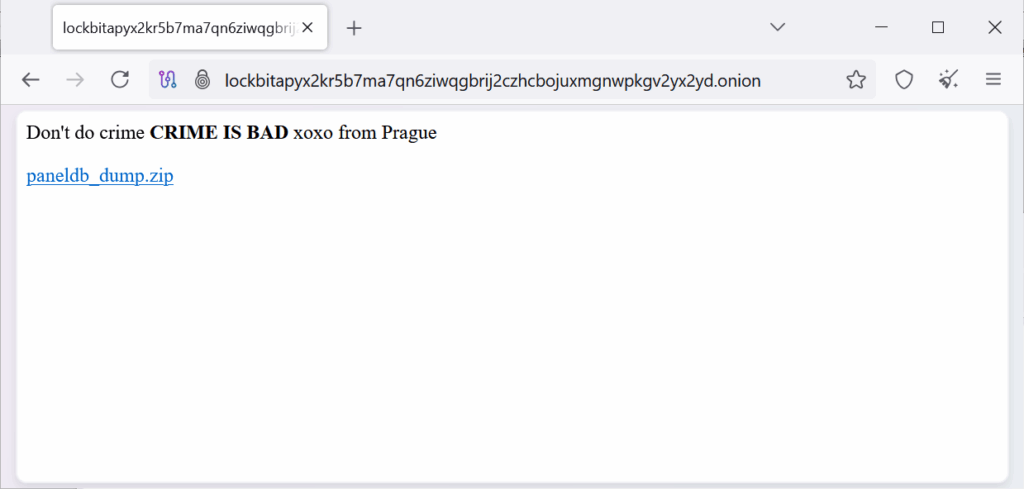

LockBit compromessa: la fuga di dati interni rivela i meccanismi della negoziazione ransomware

In un capovolgimento sorprendente del consueto rapporto tra criminali e vittime, il gruppo ransomware LockBit ha subito a sua volta una violazione informatica, con la conseguente pubblicazione di dati sensibili relativi alle trattative condotte con le vittime durante gli ultimi mesi di attività. Le informazioni emerse, ora disponibili attraverso canali alternativi non riconducibili al gruppo, offrono uno sguardo inedito sulle dinamiche di gestione dei riscatti, sulle soglie minime accettate e sulle modalità di interazione tra le parti.

L’origine dell’attacco ai danni di LockBit rimane ignota, ma alcune fonti ipotizzano un’azione diretta da parte di altri gruppi cybercriminali concorrenti, oppure un’operazione di controintelligence avviata da una task force internazionale. I documenti trapelati comprendono log delle chat, proposte di sconto, timeline delle minacce, nonché alcuni dettagli tecnici sulla struttura del ransomware impiegato.

Dalla lettura del materiale emerge una strategia di estorsione modulare, in cui le vittime ricevono inizialmente richieste elevate, seguite da riduzioni progressive in funzione della disponibilità mostrata al dialogo. Alcune trattative evidenziano come il gruppo abbia accettato riscatti inferiori anche dell’80% rispetto alla richiesta iniziale, pur di chiudere l’accordo e ottenere una transazione rapida. Viene inoltre confermato che LockBit gestisce i pagamenti attraverso una rete di wallet decentralizzati, ruotando regolarmente le chiavi per evitare tracciamenti.

Oltre al valore informativo, la pubblicazione ha prodotto un danno reputazionale notevole per il gruppo. Diversi analisti osservano che l’integrità percepita di LockBit come “struttura negoziale affidabile” potrebbe risultare compromessa, favorendo l’emergere di nuovi attori nel panorama ransomware o una riorganizzazione interna del collettivo. Questo evento apre inoltre un precedente interessante: l’insicurezza anche delle reti criminali suggerisce che nemmeno le infrastrutture dei gruppi più consolidati sono immuni da infiltrazioni, e che la pressione delle forze internazionali di contrasto potrebbe produrre effetti tangibili anche senza arresti diretti.

CoGUI, il phishing industriale che prende di mira il Giappone con milioni di messaggi fraudolenti

La piattaforma CoGUI, oggetto di una dettagliata analisi da parte del team Proofpoint, rappresenta uno dei casi più avanzati e insidiosi di phishing industrializzato degli ultimi mesi. Attiva almeno dal 2023, e probabilmente operativa già da prima, questa struttura criminale ha preso di mira con particolare intensità il Giappone, con campagne di diffusione massiva che hanno generato oltre 580 milioni di email malevole solo nella prima metà del 2025.

A differenza di operazioni isolate o improvvisate, CoGUI si distingue per un’organizzazione tecnica solida, una modularità delle sue componenti e un’architettura capace di eludere i controlli più comuni. Il framework si compone di sistemi di generazione email, portali di phishing multilingua, logiche dinamiche di redirezione e supporto per le credenziali bancarie. I criminali lo utilizzano per impersonare aziende note e autorità istituzionali, con una preferenza marcata per marchi legati alla logistica, al settore bancario giapponese e agli operatori pubblici.

Il codice di CoGUI evidenzia funzioni automatizzate per la registrazione dei clic, l’aggiornamento delle landing page e la localizzazione dei contenuti in base alla lingua dell’utente o all’indirizzo IP. Ogni modulo è progettato per raccogliere con precisione credenziali di accesso, informazioni personali e dati di pagamento, sfruttando interfacce visive praticamente indistinguibili dai siti reali. Tra le caratteristiche più allarmanti figura la capacità di aggiornarsi rapidamente, mutando la struttura delle email e delle pagine di destinazione nel giro di poche ore, eludendo così le firme statiche dei software antiphishing.

Le campagne orchestrate tramite CoGUI impiegano server di comando e controllo geograficamente distribuiti, spesso attivi per non più di ventiquattro ore, prima di essere sostituiti da nuovi domini. Questo metodo, noto come fast flux, complica le attività di blocco da parte dei provider e delle autorità di vigilanza. Secondo Proofpoint, molte delle email provenienti da CoGUI riescono a superare i filtri SPF e DKIM, sfruttando sottodomini compromessi o male configurati di terze parti legittime.

Il bersaglio principale resta l’utenza giapponese, ma alcune ondate secondarie hanno raggiunto anche altri mercati asiatici e segmenti europei, in particolare attraverso indirizzi email compromessi in precedenti fughe di dati. Il volume di traffico, la capacità di adattamento e l’apparente continuità dell’infrastruttura suggeriscono una struttura professionale, probabilmente venduta come servizio ad altri gruppi o orchestrata da un consorzio criminale ben finanziato.

Una nuova normalità criminale: infrastrutture industriali, estorsione diretta e abuso delle supply chain digitali

La somma dei casi analizzati rivela una direzione precisa nella strategia delle minacce informatiche odierne. L’azione degli attaccanti si è spostata oltre la singola intrusione tecnica, evolvendosi in modelli ibridi che combinano strumenti legittimi, pressione psicologica, frode documentale e saturazione dei canali di comunicazione. I criminali non si limitano più a installare codice dannoso, ma interagiscono direttamente con le vittime, gestiscono trattative in stile commerciale, e in alcuni casi, come evidenziato nel caso LockBit, documentano e archiviano l’intero processo negoziale come se fosse una normale operazione d’impresa.

Il caso PowerSchool ne è esempio emblematico: non più solo compromissione centralizzata, ma azione mirata sui nodi più fragili della rete, esercitando leva su realtà scolastiche e amministrative prive di strumenti reattivi. CoGUI, a sua volta, dimostra che il phishing ha ormai assunto una forma industriale, in grado di operare su scala continentale con livelli di personalizzazione finora attribuiti solo al malware di fascia alta.

Nel frattempo, anche le stesse infrastrutture criminali diventano vulnerabili, come dimostra l’esposizione subita da LockBit, i cui materiali interni gettano luce sulle logiche di business dei ransomware-as-a-service. Questo doppio movimento – attacchi sempre più strutturati e ambienti malevoli anch’essi vulnerabili – segnala una maturazione dell’intero ecosistema offensivo, ma anche un’opportunità di risposta più efficace per chi si occupa di difesa.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.