Le operazioni criminali digitali si sono intensificate, spostando il focus verso infrastrutture industriali, piattaforme aziendali e canali di distribuzione decentralizzati. Cinque eventi emblematici fotografano con precisione questa mutazione del rischio: l’espansione delle attività del gruppo Scattered Spider verso la grande distribuzione statunitense, la convergenza di gruppi ransomware contro i sistemi Sap NetWeaver, l’attacco alla Nucor Corporation, l’escalation degli exploit da parte di BianLian e RansomEXX e l’emersione del marketplace Xinbi Guarantee, piattaforma Telegram che ha facilitato transazioni illecite per oltre 8,4 miliardi di dollari.

La sinergia tra gruppi criminali noti, falle non ancora del tutto mitigate e l’utilizzo di strumenti organizzativi sofisticati come canali Telegram, escrow digitali e criptovalute indica che il cybercrime ha ormai raggiunto una scala industriale, supportata da una struttura che simula processi aziendali tradizionali, ma al servizio di attività completamente illecite.

Scattered Spider prende di mira la grande distribuzione americana

Il collettivo criminale Scattered Spider, già noto per attacchi contro giganti come MGM Resorts, ha ampliato il proprio raggio d’azione orientandosi verso il settore retail statunitense, con obiettivi distribuiti in tutto il Paese. Secondo Google’s Threat Analysis Group (TAG), il gruppo sfrutta tecniche di ingegneria sociale sofisticate, impiegando deepfake audio, voice spoofing e chiamate simulate a team IT interni, finalizzate all’acquisizione di credenziali privilegiate.

L’attacco segue uno schema ben collaudato: dopo aver ottenuto l’accesso iniziale tramite social engineering, Scattered Spider si muove lateralmente all’interno della rete aziendale, disattiva i sistemi di logging e deploya payload per il furto di dati e l’eventuale cifratura degli asset critici. La novità è rappresentata dalla scelta di bersagli meno tecnologici ma con un valore operativo elevato: catene di distribuzione, fornitori logistici, piattaforme e-commerce.

Secondo il TAG, le credenziali di accesso vengono spesso acquisite via SIM swap o tramite spear phishing, a volte anche manipolando portali di autenticazione SSO. Il gruppo si serve di strumenti commerciali come AnyDesk, TeamViewer e VPN legittime, mascherando le attività tra il traffico aziendale normale. Le tracce digitali indicano un’escalation: i payload osservati contengono componenti di ransomware e infostealer, con focus sul furto di proprietà intellettuale, record dei clienti e chiavi API.

I gruppi ransomware convergono su Sap NetWeaver: sfruttata la falla CVE-2025-31324

La piattaforma Sap NetWeaver, colonna portante di centinaia di sistemi aziendali globali, è divenuta in maggio un obiettivo diretto di gruppi ransomware su larga scala. A pochi giorni dalla pubblicazione della vulnerabilità CVE-2025-31324, che consente l’upload non autenticato di file arbitrari, numerosi attori malevoli hanno iniziato a sfruttarla attivamente, caricando web shell e lanciando esecuzioni remote su server aziendali.

Microsoft ha confermato che gruppi noti come BianLian, RansomEXX, LockBit e Qilin hanno iniziato a integrare nei loro tool kit script personalizzati per sfruttare questa falla. Le operazioni sono cominciate tramite ricognizione automatica di endpoint esposti, proseguendo con movimenti laterali attraverso Active Directory e VPN aziendali compromesse.

Sap ha rilasciato le patch ma oltre 1.200 istanze risultano ancora esposte, secondo Onyphe. Gli attacchi combinano l’exploit della CVE-2025-31324 con quello di CVE-2025-42999, relativo alla componente Visual Composer, consentendo l’esecuzione di codice remoto su server non aggiornati. Le organizzazioni che non hanno ancora patchato si trovano ora sotto pressione, poiché i gruppi ransomware monetizzano l’accesso a server compromessi vendendoli su forum underground, o impiegandoli come vettori per attacchi mirati ai clienti finali.

Nucor Corporation colpita da un attacco con impatto operativo significativo

Il 14 maggio, Nucor Corporation, il più grande produttore di acciaio degli Stati Uniti, ha subito un cyberattacco con ripercussioni su attività logistiche, di produzione e supply chain. In un comunicato, l’azienda ha dichiarato di aver avviato le procedure di contenimento e di star collaborando con esperti di cybersecurity esterni per ripristinare le operazioni in sicurezza.

Le fonti vicine all’indagine confermano la presenza di un payload ransomware e la cifratura di dati industriali. Alcune delle attività colpite includono fornitori di materie prime, sistemi di scheduling delle spedizioni e macchinari di produzione automatizzati. Gli attaccanti, al momento non identificati, potrebbero aver sfruttato un accesso indiretto tramite uno dei partner logistici, pratica ormai diffusa nei supply chain attack.

Nucor ha dichiarato che i dati relativi ai dipendenti e clienti sono in fase di verifica, ma non risultano conferme ufficiali su furti di dati sensibili. L’azienda ha rafforzato le difese interne e ha disabilitato temporaneamente alcune linee di produzione per precauzione. Si tratta del secondo attacco in sei mesi nel settore dell’acciaio americano, dopo il caso U.S. Steel a novembre 2024, segno che le infrastrutture industriali restano tra gli obiettivi principali della criminalità digitale.

Il marketplace Telegram Xinbi Guarantee dietro transazioni illecite per 8,4 miliardi

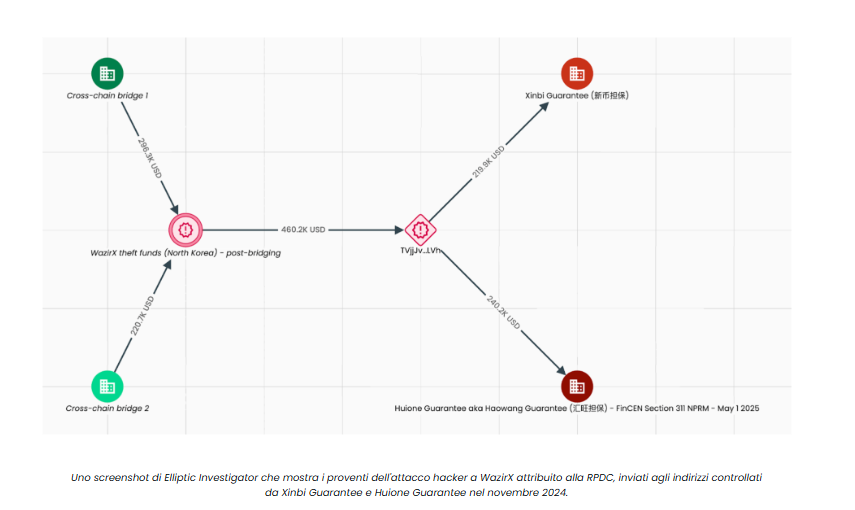

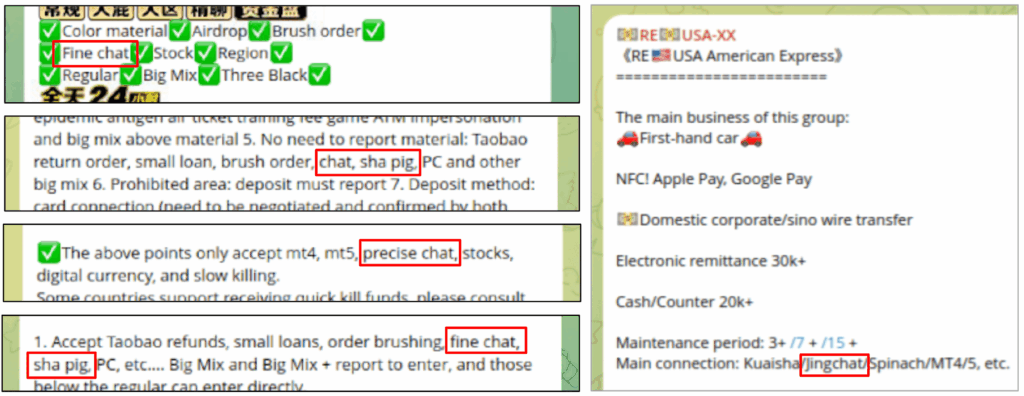

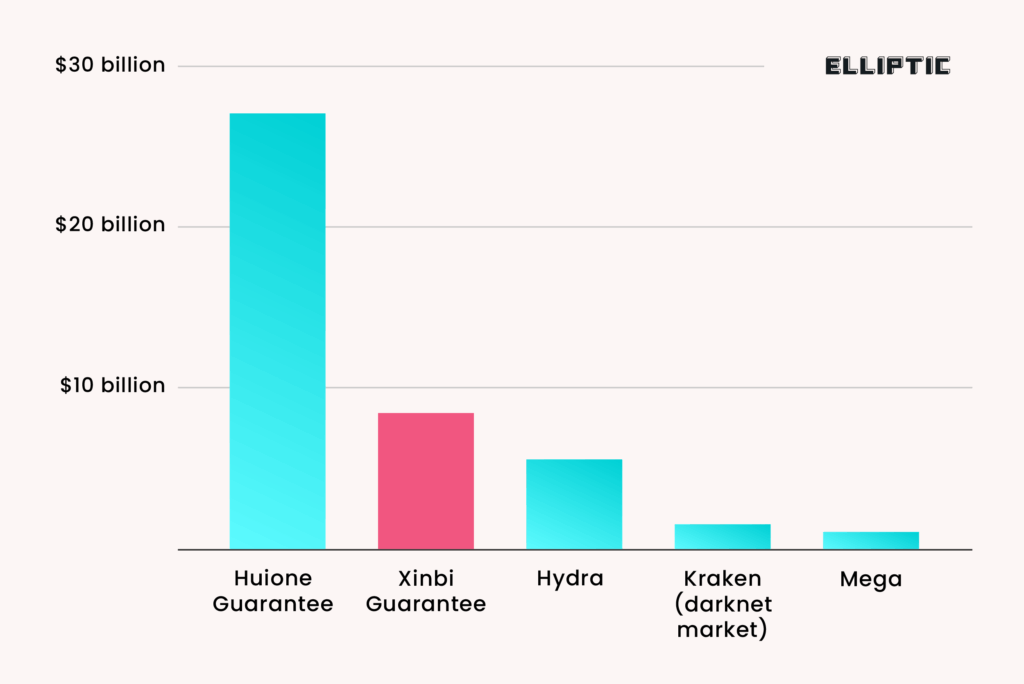

Un’indagine condotta da Elliptic ha portato alla luce l’esistenza e l’impatto del marketplace Telegram Xinbi Guarantee, attivo dal 2022, che ha facilitato transazioni illecite per oltre 8,4 miliardi di dollari. Xinbi ha operato come piattaforma escrow in lingua cinese, accettando USDT come valuta principale e offrendo servizi di riciclaggio, traffico di dati personali, tecnologia e persino attività illegali offline.

Secondo il rapporto, il marketplace è strettamente collegato ad attività di romance baiting, riciclaggio per conto di hacker nordcoreani e frodi su scala industriale. I venditori fornivano servizi che vanno oltre la cybercriminalità tradizionale: dal tracciamento di individui, alla fornitura di surrogate umane, fino al traffico sessuale e intimidazione fisica, rendendo Xinbi una minaccia transnazionale completa.

La piattaforma dichiarava di essere una compagnia registrata in Colorado (USA) sotto il nome di Mohd Shahrulnizam Bin Abd Manap, oggi segnalata come inattiva per irregolarità fiscali. Dopo la chiusura del canale da parte di Telegram, Xinbi avrebbe già tentato di rilanciarsi sotto il nome Xinbi 2.0. Il caso ha rivelato come i marketplace Telegram stiano sostituendo i vecchi dark market su Tor, diventando ecosistemi decentralizzati, resilienti e ad altissima capacità operativa.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.