Il 2025 continua a confermare il trend di una cybersicurezza sempre più divisa tra attori offensivi iper-specializzati e regolatori in corsa per colmare anni di negligenza infrastrutturale.

Due vicende esemplari mostrano i due volti di questo scenario: da un lato l’operazione sofisticata del ransomware 3AM, che unisce vishing, email bombing e strumenti di evasione virtualizzati; dall’altro l’azione legale della FTC contro GoDaddy, colpevole di gravi lacune nella sicurezza dei propri servizi di hosting, culminate in una serie di violazioni dal 2018 al 2022.

Cosa leggere

3AM ransomware: tra telefonate finte e Quick Assist, la nuova ingegneria sociale di precisione

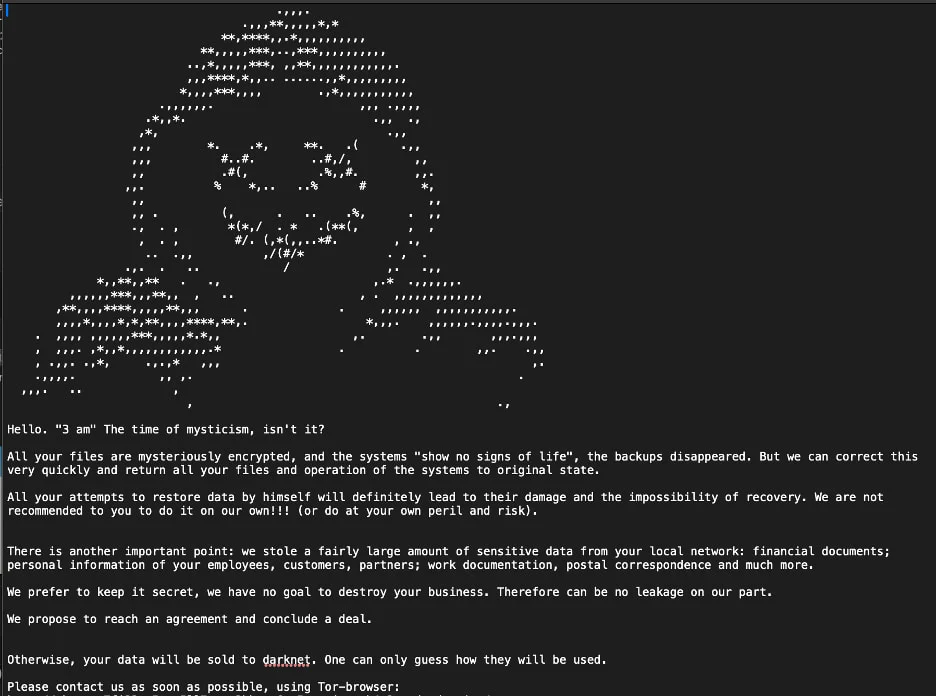

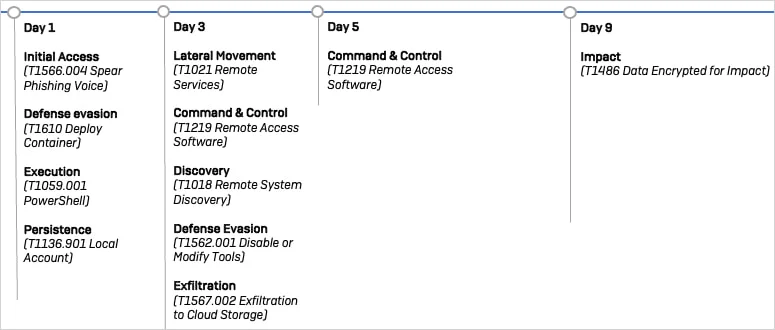

L’operazione documentata da Sophos nel primo trimestre 2025 rivela un’evoluzione netta del modello di attacco ransomware: non più solo exploit e dropper, ma una catena completa di manipolazione umana e infrastrutturale.

Il vettore iniziale parte con un’ondata di email bombing — decine di messaggi non richiesti ricevuti in pochi minuti — per creare un contesto di emergenza fittizia. Poco dopo, la vittima riceve una chiamata falsa da parte del “supporto IT aziendale”, con tanto di numero di telefono spoofato per apparire autentico.

Durante la telefonata, l’attaccante induce il dipendente ad aprire Microsoft Quick Assist, ottenendo accesso remoto. In seguito, scarica da un dominio falso un archivio contenente uno script VBS, una macchina virtuale QEMU e un’immagine Windows 7 preconfigurata con la backdoor QDoor.

Tramite QEMU, il traffico viene instradato attraverso un ambiente virtuale isolato, consentendo attività sotto il radar delle difese. Una volta dentro, l’attaccante utilizza PowerShell e WMIC per la ricognizione, crea un account amministrativo locale per l’accesso RDP, installa l’RMM XEOXRemote e compromette un account domain admin.

Sebbene Sophos abbia bloccato l’encryption su larga scala, l’attore ha comunque esfiltrato 868 GB di dati verso il cloud Backblaze usando GoodSync, un tool legittimo.

L’intero attacco è durato 9 giorni, dimostrando una capacità operativa elevata e una conoscenza approfondita dell’ambiente aziendale.

GoDaddy obbligata dalla FTC a rafforzare la sicurezza dopo anni di violazioni sistemiche

In parallelo, il fronte regolatorio ha assistito a una decisione storica della Federal Trade Commission, che ha finalizzato un ordine vincolante contro GoDaddy, imponendo misure strutturali dopo una lunga serie di incidenti di sicurezza dal 2019 al 2022.

Il documento, basato su un’indagine approfondita, denuncia una condotta reiterata che ha portato a più compromissioni gravi:

- Furto di codice sorgente e installazione di malware nei server condivisi cPanel.

- Esfiltrazione di credenziali sFTP, database e chiavi SSL di oltre 1,2 milioni di clienti WordPress.

- Mancanza di segmentazione, logging, gestione patch, rilevamento anomalie, e protezione degli accessi SSH.

Secondo la FTC, l’azienda ha anche ingannato i clienti sulla reale robustezza delle proprie difese, generando un falso senso di sicurezza.

Ora, GoDaddy sarà tenuta a:

- Implementare multi-factor authentication obbligatoria per clienti, dipendenti e contractor.

- Garantire l’uso di HTTPS o protocolli sicuri per tutte le connessioni interne.

- Attivare un programma di update software/firmware verificabile.

- Assumere valutatori terzi indipendenti per audit biennali.

- Notificare entro 10 giorni ogni incidente che comporti esposizione o furto di dati.

GoDaddy, pur senza ammettere colpe, ha dichiarato di aver già adottato alcune delle misure e di non prevedere impatti finanziari rilevanti.

Minacce ibride e conformità forzata

Questi due casi — l’attacco coordinato di 3AM e la risposta normativa alla cattiva gestione di GoDaddy — illustrano due facce della stessa dinamica: la crescente sofisticazione dei cyberattacchi e l’urgenza di difese realmente enforceable.

Da un lato, i criminali sfruttano strumenti legittimi, deepfake vocali, social engineering su misura e ambienti virtualizzati per superare qualsiasi barriera tradizionale.

Dall’altro, le aziende che si sottraggono alla responsabilità infrastrutturale diventano obiettivi privilegiati e moltiplicatori di rischio.

Nel 2025, la sicurezza non può più essere affidata solo a firewall e antivirus. È un sistema di cultura, visibilità e disciplina tecnica. Dove mancano questi elementi, non resta che la sanzione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.