Quattro episodi distinti — un furto da oltre duecento milioni di dollari in criptovalute, una campagna di malware camuffata da strumenti di rete, la pubblicazione di pacchetti npm infetti e una catena di infezione che sfrutta installer legittimi — offrono un quadro nitido dell’evoluzione del cybercrime: più silenzioso, più mimetico, più mirato.

Queste operazioni, pur distanti tra loro per obiettivi e vettori, condividono un fattore comune: l’abbandono delle logiche rumorose del ransomware in favore di infiltrazioni strutturate, modulari, in grado di bypassare le difese senza lasciare tracce evidenti. Non è più una questione di attacco o difesa, ma di occupazione persistente del perimetro digitale.

Furto su Cetus Protocol: 223 milioni di dollari scomparsi in un exploit silenzioso

Il protocollo Cetus, basato su blockchain Sui, è stato colpito da un attacco che ha permesso a un singolo attore di rubare 223 milioni di dollari in criptovalute, sfruttando una vulnerabilità logica nello smart contract. Secondo le prime analisi, l’attacco non ha richiesto accesso interno né l’uso di malware: è bastato manipolare le condizioni di esecuzione di una funzione finanziaria, ottenendo il rilascio non autorizzato di fondi.

Dopo la sottrazione, l’attore ha diviso i fondi tra wallet multipli, tentando una rapida offuscazione tramite mixing decentralizzato. Tuttavia, circa 162 milioni di dollari sono stati congelati immediatamente grazie a un blocco su chain. La community ha reagito offrendo una ricompensa di 5 milioni di dollari per qualsiasi informazione utile alla cattura o identificazione dell’autore, che sembrerebbe già noto ai ricercatori come parte di un gruppo più ampio attivo nel DeFi exploiting.

Questo caso conferma come le vulnerabilità logiche nei protocolli blockchain siano oggi tra le più pericolose: non servono exploit tecnici sofisticati, ma una perfetta comprensione della dinamica finanziaria degli smart contract. L’attacco a Cetus dimostra che, nel mondo cripto, l’hacking non è solo un fatto di codice, ma di strategia d’interazione con il protocollo stesso.

Bumblebee ritorna: malware iniettato nei tool di rete più cercati su Google

Una nuova ondata di attacchi legati al malware Bumblebee ha colpito professionisti IT e amministratori di rete, utilizzando una tecnica classica ma ancora efficace: il SEO poisoning, ovvero l’inserimento di link compromessi tra i primi risultati dei motori di ricerca.

In questo caso, gli attaccanti hanno creato siti clone e file installer trojanizzati di tool legittimi come Zenmap e WinMRT, due utility di rete popolari. Le versioni alterate contenevano payload DLL malevoli, che avviavano il download e l’esecuzione di Bumblebee in background, sfruttando tecniche di persistence fileless.

L’aspetto più critico è la qualità ingegneristica dei file compromessi: firmati digitalmente, accompagnati da siti credibili, e con nomi coerenti con le ricerche più comuni (“Zenmap download Windows 11”, “WinMRT setup free”). In sostanza, l’intera infrastruttura è stata progettata per colpire chi opera nel settore, utilizzando la fiducia implicita verso strumenti open-source.

La campagna rivela come la minaccia non provenga più solo dai software sconosciuti o sospetti, ma anche da quelli apparentemente legittimi, distribuiti tramite canali di ricerca manipolati con precisione chirurgica. E poiché l’utente tecnico tende ad abbassare la guardia con tool che conosce, il successo di questi attacchi è ancora più allarmante.

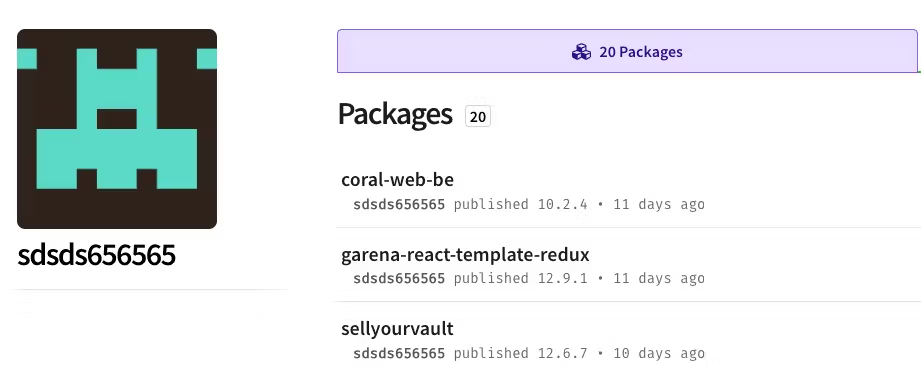

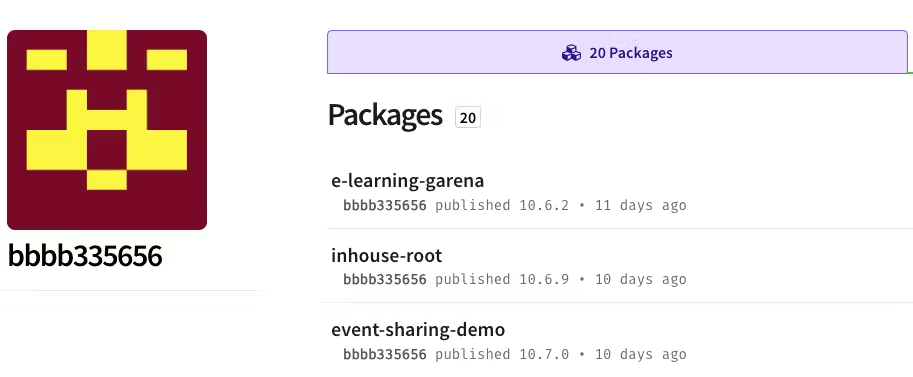

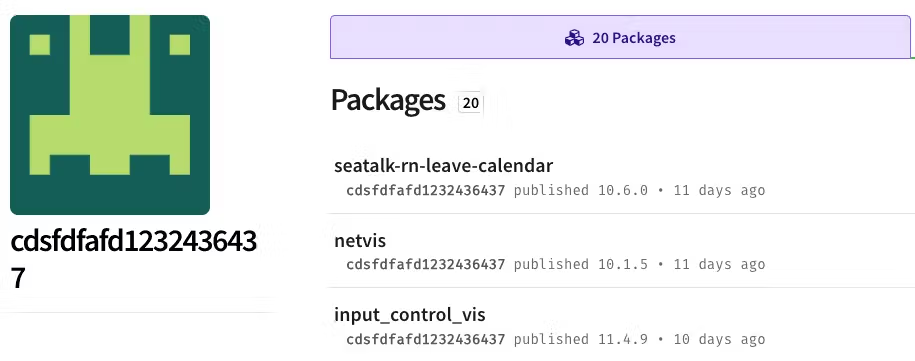

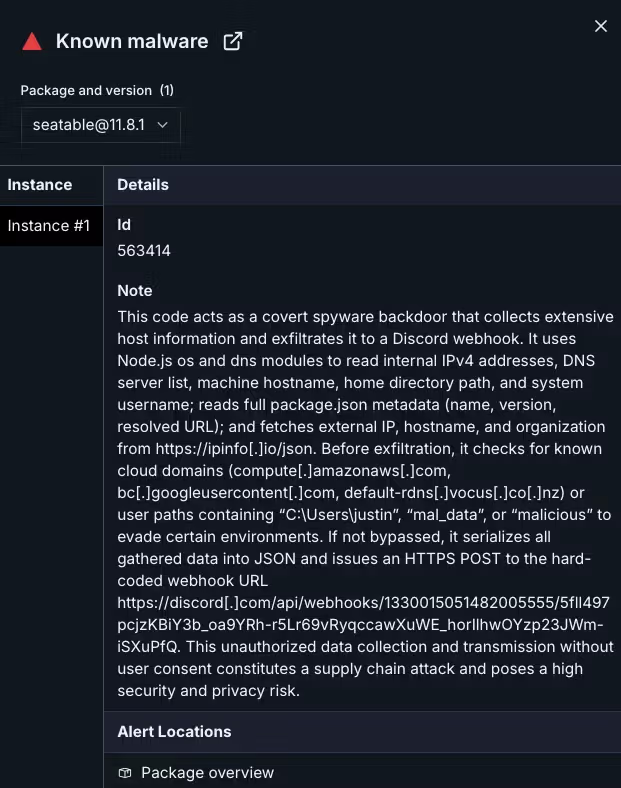

Pacchetti npm infetti: raccolta dati durante l’installazione

Un’indagine condotta da Socket ha scoperto 60 pacchetti npm malevoli distribuiti pubblicamente, progettati per raccogliere informazioni ambientali al momento dell’installazione. I pacchetti contenevano script che eseguivano comandi per identificare IP interni ed esterni, host locale, nomi DNS, path utente e directory temporanee, inviando poi tutto su webhook Discord remoti.

Il comportamento dei pacchetti era studiato per sembrare legittimo: nomi simili a librerie note, dipendenze nascoste, nessuna funzione visibile sospetta. Solo l’analisi runtime ha rivelato il tentativo di esfiltrazione dati. Non si trattava, quindi, di malware in senso classico, ma di telemetria aggressiva non autorizzata, spesso definita come “grayware” con finalità ricognitive.

La particolarità del caso è che molti di questi pacchetti erano ancora attivi al momento della scoperta, e nessun sistema di scansione automatica ne aveva rilevato la pericolosità. La community ha immediatamente rimosso i repository, ma la persistenza per settimane all’interno del registry ufficiale dimostra quanto fragile sia ancora la sicurezza dell’ecosistema di pacchettizzazione open-source.

Winos v4.0, il malware invisibile che si insinua nei tool di uso comune

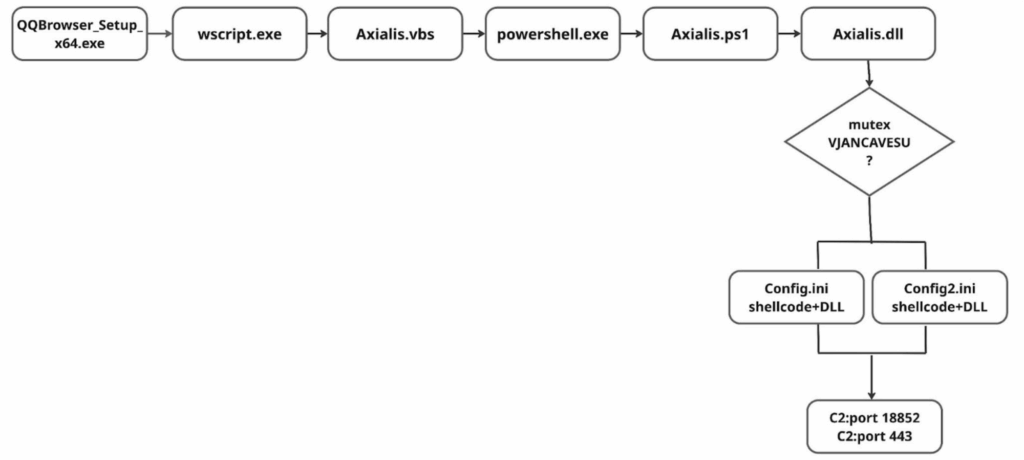

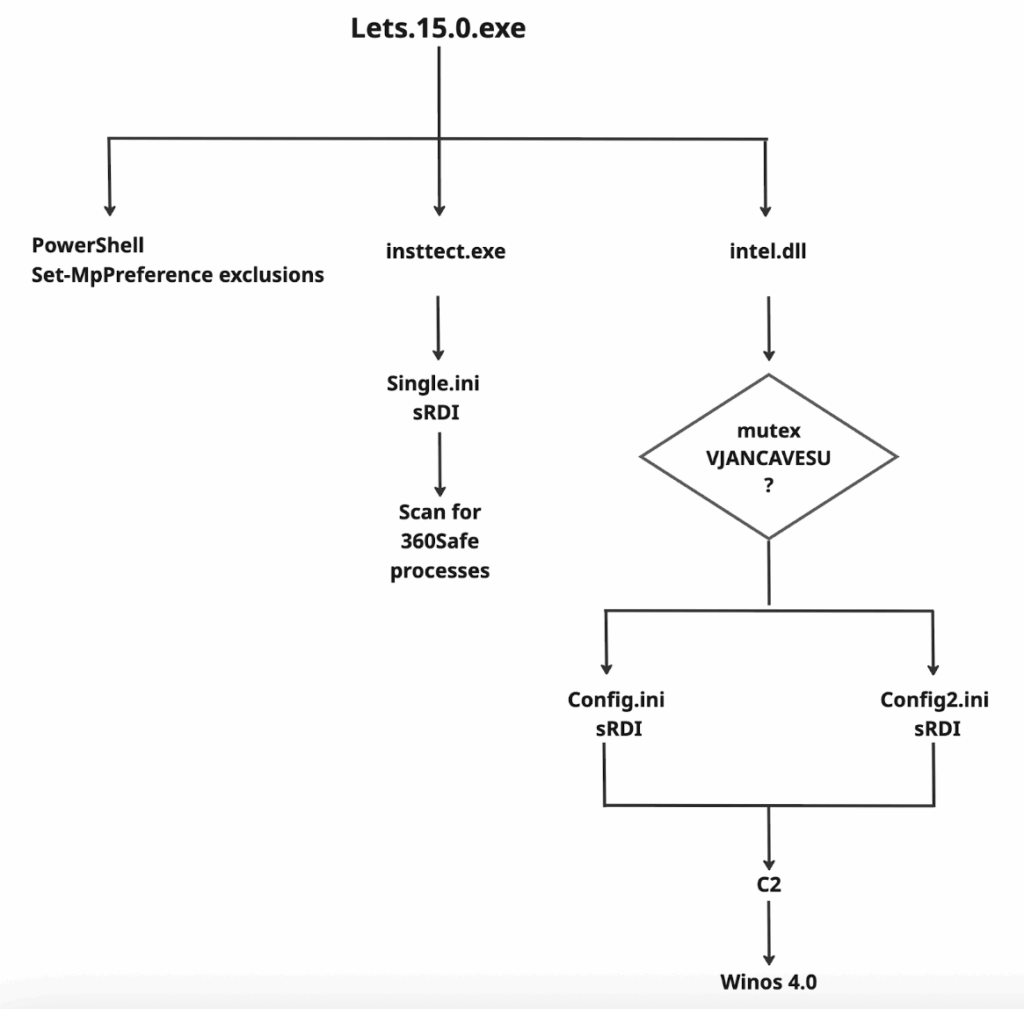

Il report pubblicato da Rapid7 documenta una campagna estremamente sofisticata che utilizza installer NSIS alterati per distribuire Winos v4.0, un malware completamente in memoria che non lascia tracce su disco e sfrutta una sequenza modulare definita come Catena loader.

Il meccanismo inizia con file apparentemente legittimi — come installer di QQBrowser, LetsVPN o Chrome — modificati per includere VBScript, PowerShell e DLL reflective in grado di iniettare shellcode senza processi visibili. L’infrastruttura C2 è dislocata tra Hong Kong e Taiwan, con IP ridondanti, varianti di loader e payload cifrati, e l’utilizzo massiccio di tecniche anti-EDR.

Un elemento distintivo è la presenza di controlli linguistici per sistemi in cinese, anche se non sempre attivati, e la pianificazione di esecuzione ritardata tramite scheduled tasks nascosti e watchdog persistenti.

Il payload finale, Winos v4.0, sfrutta la reflective DLL injection per avviare il modulo “Online Module” (VFPower), che mantiene la comunicazione con il C2 e scarica ulteriori stager solo su specifici comandi.

Il livello di evasione e modularità indica un gruppo ben organizzato, probabilmente con legami a Silver Fox APT, già noto per campagne rivolte all’Asia orientale. Non si tratta solo di un malware: è una piattaforma di compromissione con capacità di aggiornamento dinamico e targeting selettivo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.