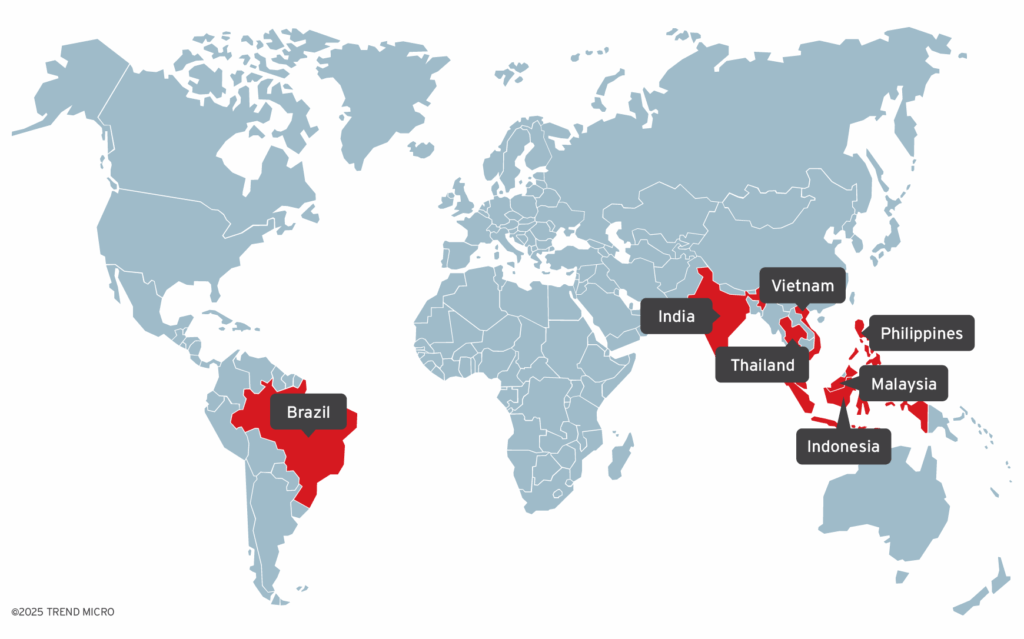

Nel panorama sempre più sofisticato delle minacce informatiche sponsorizzate da Stati, il gruppo APT Earth Lamia si distingue per un modus operandi silenzioso ma estremamente adattivo. Secondo quanto pubblicato da Trend Micro, Earth Lamia ha condotto operazioni su scala globale, colpendo obiettivi eterogenei tra cui imprese private, istituzioni accademiche e infrastrutture governative. Le sue campagne sono caratterizzate da uno sviluppo continuo di strumenti personalizzati, backdoor nuove e tecniche complesse di elusione, rendendolo uno degli attori più pericolosi attualmente attivi.

Un arsenale personalizzato e invisibile: l’approccio evolutivo di Earth Lamia

Earth Lamia ha affinato la propria strategia operativa attraverso la creazione di tool proprietari, progettati per eludere le difese standard e adattarsi a infrastrutture molto diverse tra loro. I suoi obiettivi principali sono server SQL esposti, siti web vulnerabili e, più in generale, sistemi connessi direttamente a Internet, spesso trascurati dal punto di vista della gestione della superficie d’attacco.

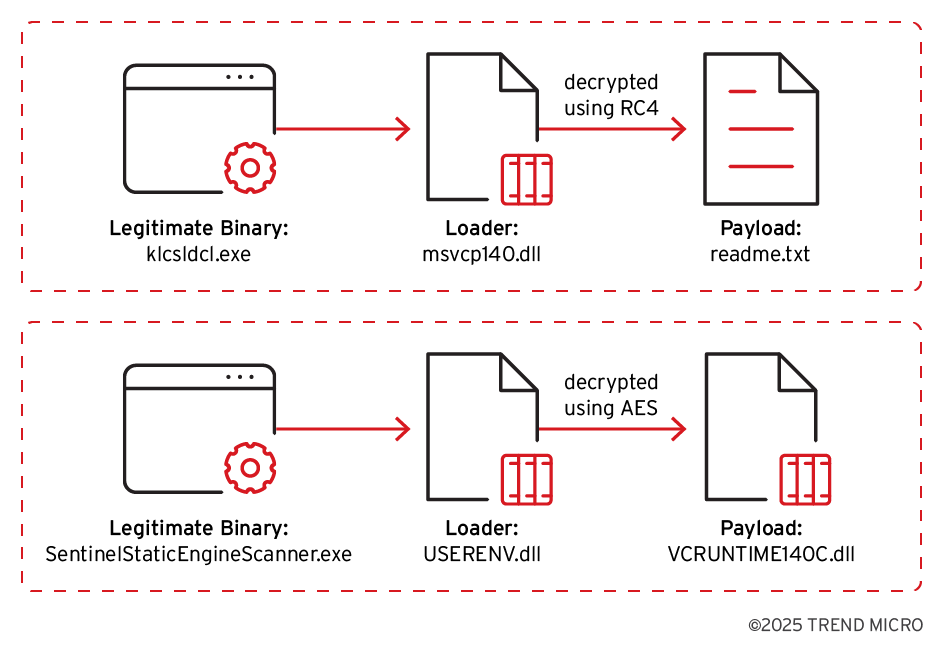

Le infezioni iniziano frequentemente tramite exploit di applicazioni esposte al pubblico o l’utilizzo di account validi rubati, combinando in modo efficace l’automazione delle scansioni IP con tattiche di movimento laterale nei sistemi compromessi. Una volta ottenuto l’accesso, Earth Lamia installa backdoor su misura per ogni ambiente, minimizzando le tracce digitali. Queste backdoor sfruttano canali di comando e controllo criptati, porte non standard e protocolli non applicativi, riducendo la probabilità di rilevamento da parte dei sistemi SIEM convenzionali.

Tecniche MITRE ATT&CK: la mappa dell’operazione Earth Lamia

Le operazioni del gruppo coprono l’intera catena di attacco MITRE ATT&CK, dalla ricognizione all’esfiltrazione. Tra le tattiche più frequenti vi è lo scanning attivo di blocchi IP, l’acquisizione di infrastrutture VPS e domini personalizzati, la creazione di malware su misura, e il caricamento di tool malevoli attraverso vulnerabilità Web note.

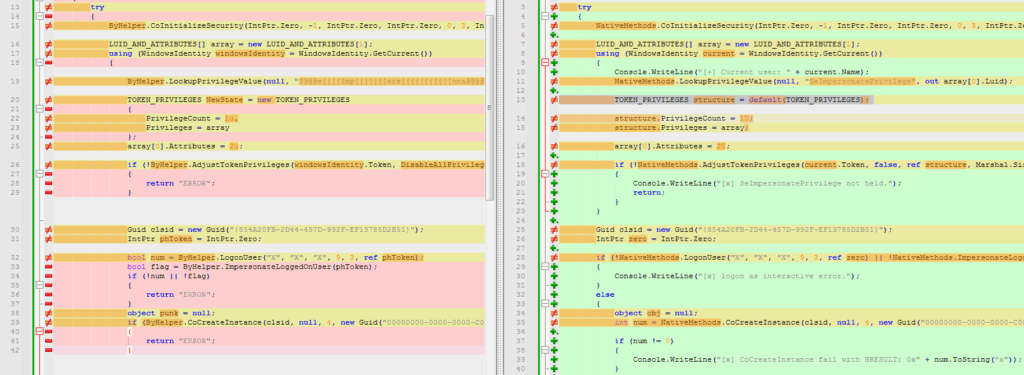

Per la persistenza, il gruppo manipola account locali e di dominio, crea task pianificati e web shell, e si serve di componenti software installati su server compromessi. In fase di evasione, impiega tecniche come l’escalation dei privilegi, la rimozione di log di eventi, la mascheratura di eseguibili con nomi legittimi, e il disabilitamento di strumenti di sicurezza.

Dal punto di vista dell’accesso alle credenziali, utilizza il dumping della memoria LSASS, agendo sia su sistemi Windows locali che in ambienti di dominio. Le attività di lateral movement avvengono attraverso trasferimento di strumenti tra host interni, mentre la raccolta dei dati si concentra su file locali di valore. Infine, l’esfiltrazione dei dati avviene principalmente tramite i canali di comando e controllo già attivati, spesso usando cifratura simmetrica e encoding personalizzato.

Infrastruttura e indicatori: dietro il sipario del C2

L’infrastruttura di comando e controllo sfrutta server remoti ben distribuiti, con indirizzi IP ricorrenti tra cui 154.211.89.5, 185.238.251.38, 206.237.2.40, 206.237.5.19, 206.238.179.172 e 206.238.199.21. Questi nodi vengono spesso riconfigurati dinamicamente per ridurre la visibilità nei confronti dei sistemi di threat intelligence e impedire il blocco da parte dei firewall. L’impiego di VPS compromessi e domini temporanei suggerisce un investimento considerevole nell’anonimato e nell’agilità infrastrutturale.

Trend Micro ha reso disponibili indicatori di compromissione (IOCs) pubblici, utilizzabili con query di caccia threat-specific attraverso il modulo Search App della piattaforma Trend Vision One. Le organizzazioni che dispongono del modulo Threat Insights possono confrontare i dati ambientali interni con i pattern noti della campagna Earth Lamia per anticipare o interrompere attacchi in corso.

Earth Lamia si posiziona tra gli attori APT più avanzati dell’ecosistema cibernetico attuale. La sua capacità di sviluppare codice su misura, unita a una profonda conoscenza delle architetture Microsoft e a una perfetta padronanza delle tecniche di evasione, lo rende estremamente difficile da rilevare in tempo utile. La mancanza di una specifica appartenenza geopolitica esplicita non esclude un possibile legame con sponsor statali asiatici. Tuttavia, il comportamento operativo — centrato sulla persistenza, raccolta informativa e mobilità interna — lo colloca più vicino agli attori di spionaggio che a quelli di tipo criminale o ransomware-as-a-service.

Per proteggersi, è essenziale monitorare costantemente le esposizioni pubbliche, adottare sistemi SIEM con capacità di correlazione comportamentale avanzata e patchare regolarmente server e applicazioni accessibili da Internet. Le difese devono andare oltre la mera rilevazione delle firme: serve una difesa adattiva, capace di anticipare movimenti anomali prima che si traducano in perdite informative o compromissioni sistemiche.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.