L’analisi condotta da Trustwave SpiderLabs ha collegato con alta confidenza il gruppo criminale Blind Eagle (APT-C-36), noto per le campagne mirate contro istituzioni finanziarie in America Latina, alla bulletproof hosting russa Proton66. Questa infrastruttura, emersa in estate 2024, viene utilizzata per ospitare campagne di phishing altamente localizzate e la distribuzione di malware attraverso Visual Basic Script (VBS), con particolare attenzione alle banche colombiane.

Architettura e metodi: VBS, RAT open-source e infrastruttura poco segmentata

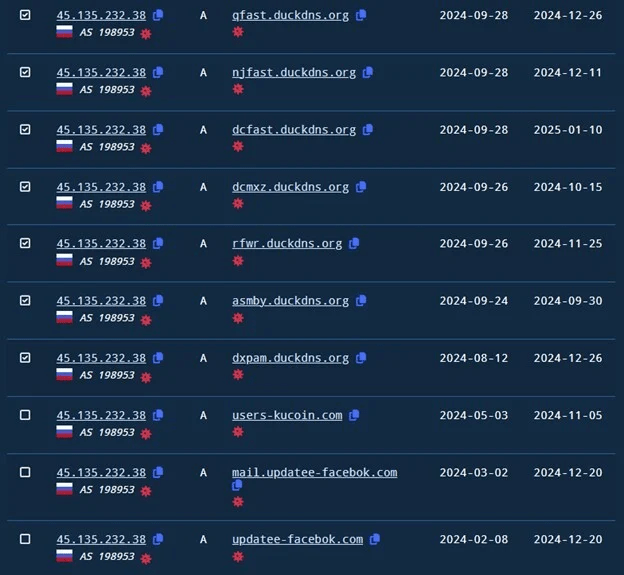

Le campagne attribuite a Blind Eagle si basano su una infrastruttura di domini e IP collegati a Proton66, con registrazioni DuckDNS ricorrenti e netblock comuni. Gli attacchi iniziano con email di phishing contenenti VBS che fungono da loader per RAT come Remcos e AsyncRAT, distribuiti tramite servizi DDNS e directory pubbliche spesso prive di segmentazione o misure di occultamento.

Questi script, spesso generati o offuscati tramite il servizio “Crypters and Tools” diffuso su Telegram, sono progettati per eludere il rilevamento statico, elevare i privilegi, disattivare Defender, cancellare chiavi di registro sensibili e schedulare attività automatiche di esecuzione. I VBS prelevano poi file DLL codificati Base64 che vengono decifrati e avviati via PowerShell, portando all’esecuzione di RAT per il controllo remoto, l’esfiltrazione dati e l’installazione di payload aggiuntivi.

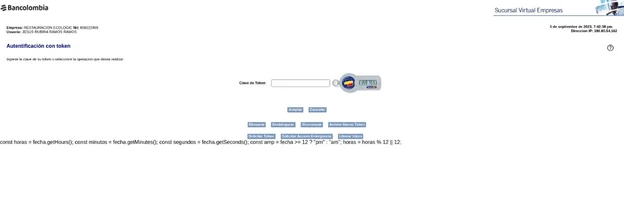

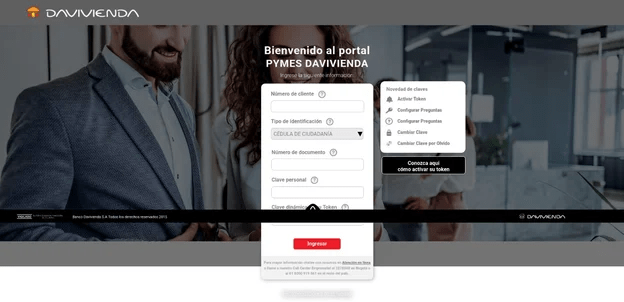

Phishing bancario mirato: replica siti, raccolta credenziali e impatto LATAM

Blind Eagle mira prevalentemente a clienti di grandi banche colombiane come Bancolombia, BBVA, Banco Caja Social e Davivienda, utilizzando pagine di phishing che replicano fedelmente le interfacce di login ufficiali. Questi siti vengono ospitati sulle stesse infrastrutture Proton66 e raccolgono credenziali e dati sensibili delle vittime. L’infrastruttura criminale, nonostante la relativa semplicità e la scarsa segmentazione, risulta efficace grazie all’ampio uso di open directory, codici ripetuti e RAT commodity per gestire le macchine compromesse.

La dashboard dei botnet RAT, identificata durante l’indagine, mostra centinaia di host infetti (soprattutto in Argentina), con possibilità per gli operatori di eseguire comandi, esfiltrare file e caricare ulteriori malware direttamente dai pannelli web in portoghese e spagnolo.

Implicazioni e strategie difensive per il settore finanziario latinoamericano

Il successo delle campagne Blind Eagle evidenzia come anche infrastrutture criminali poco sofisticate possano ottenere compromissioni su larga scala, specialmente con phishing adattato al contesto locale. La mancanza di attenzione all’occultamento suggerisce una preferenza per la velocità e la scalabilità, piuttosto che la persistenza a lungo termine.

Le organizzazioni finanziarie latinoamericane devono rafforzare le strategie di difesa attraverso filtraggio avanzato delle email, formazione anti-phishing specifica per il contesto regionale, monitoraggio di indicatori di compromissione e blocco tempestivo delle infrastrutture sospette. L’adozione di tecnologie di sicurezza per l’analisi comportamentale e la segregazione delle reti è essenziale per contenere la diffusione dei RAT e ridurre l’impatto di campagne sempre più mirate e persistenti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.