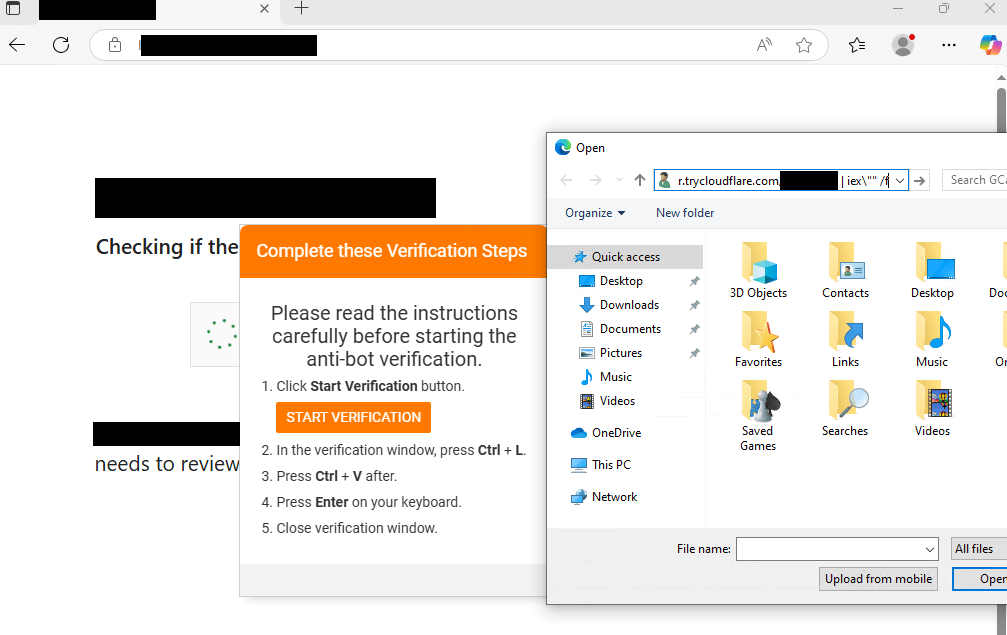

L’analisi approfondita di The DFIR Report dedicata all’attività del tool malevolo Kongtuke FileFix evidenzia una preoccupante evoluzione nella minaccia RAT nel 2025. La nuova variante di Interlock RAT viene distribuita attraverso campagne di social engineering che sfruttano l’inganno di tool apparentemente legittimi, come software di recupero dati o utility per la riparazione di file. Questi strumenti vengono promossi tramite email e portali web che imitano servizi di assistenza tecnica, colpendo in particolare ambienti aziendali, professionisti IT e responsabili della sicurezza.

La catena di compromissione inizia con l’esecuzione del file FileFix, che attiva il download silente del payload malevolo. L’azione del malware non si limita alla semplice apertura di una backdoor: la variante Interlock RAT sviluppa una persistenza avanzata sfruttando configurazioni nel registro di sistema e nei task schedulati di Windows. I ricercatori hanno evidenziato come, già nei primi minuti dall’esecuzione, il RAT sia in grado di raccogliere dettagli del sistema, credenziali, informazioni di browser e archivi locali, utilizzando anche funzioni native di Windows per mimetizzarsi nei processi di sistema.

Particolarmente insidioso risulta il comportamento fileless della nuova versione: la maggior parte delle attività malevole avviene direttamente in memoria, minimizzando la scrittura su disco e rendendo difficile la rilevazione da parte degli antivirus tradizionali. L’operatore della minaccia utilizza PowerShell, script di sistema e configurazioni native per mantenere il controllo anche dopo i reboot e gli aggiornamenti del sistema operativo. L’infrastruttura di command & control (C2) impiega canali criptati e rotazione di endpoint remoti per ostacolare il tracciamento, facilitando la ricezione di nuovi comandi o l’invio di dati esfiltrati verso i server degli attaccanti.

Il rischio per le aziende non si esaurisce alla semplice compromissione del dispositivo iniziale. Una volta stabilita la persistenza, la variante Interlock RAT permette di muoversi lateralmente nella rete aziendale, sfruttando credenziali raccolte e strumenti legittimi per espandere l’attacco verso server interni, repository di backup, ambienti cloud collegati e perfino infrastrutture OT/ICS. Gli impatti osservati includono l’esfiltrazione di dati sensibili, la compromissione di archivi aziendali e, nei casi più gravi, la preparazione del terreno per attacchi ransomware o sabotaggi mirati.

Le indagini forensi hanno confermato la difficoltà nel rilevare tempestivamente la presenza del malware, che adotta strategie di living-off-the-land e modifica le configurazioni di sicurezza per eludere i controlli endpoint. Solo un monitoraggio avanzato dei log, l’analisi delle attività PowerShell sospette e il controllo sistematico dei processi programmati consentono di individuare anomalie riconducibili all’infezione.

La strategia difensiva richiede non solo aggiornamento e segmentazione delle reti aziendali, ma anche una formazione puntuale del personale sulle tecniche di ingegneria sociale utilizzate dai cyber criminali, con l’obiettivo di ridurre la superficie d’attacco rappresentata dai tool sconosciuti e dagli allegati sospetti.

Impatti operativi, tecniche di difesa e lezioni per la sicurezza aziendale

La diffusione della nuova variante di Interlock RAT tramite Kongtuke FileFix conferma il salto di qualità delle campagne mirate ai sistemi aziendali nel 2025. Una volta insediato, il malware sfrutta le proprie capacità di persistenza per garantire la riconquista del controllo a ogni riavvio e la resistenza agli aggiornamenti, complicando drasticamente le attività di bonifica. Il comando remoto consente agli attaccanti di agire in modo silenzioso: la raccolta e l’esfiltrazione di dati sensibili prosegue senza interruzioni, con possibilità di installare ulteriori payload o aprire canali per movimenti laterali all’interno della rete, indirizzandosi soprattutto verso server critici e repository di backup.

Il comportamento fileless, basato su PowerShell e strumenti nativi, permette di aggirare molti sistemi di sicurezza tradizionali e di sfruttare le stesse policy di automazione e gestione usate dai reparti IT, aumentando le probabilità di successo delle operazioni malevole. Le tracce della presenza della RAT vengono ulteriormente mascherate da log alterati, task pianificati modificati e connessioni criptate, rendendo il tracciamento post-infezione estremamente complesso. In ambienti dove la segmentazione di rete non è efficace, il rischio di propagazione rapida su più asset e domini aumenta notevolmente.

Gli impatti organizzativi vanno ben oltre la singola compromissione: l’esfiltrazione delle credenziali può compromettere anche sistemi cloud e servizi esterni, mentre la perdita di dati, l’interruzione delle attività e i danni reputazionali restano tra le principali preoccupazioni per aziende di ogni settore. La preparazione tecnica delle organizzazioni si rivela quindi decisiva: è fondamentale adottare sistemi di monitoraggio avanzato, controlli continui su PowerShell e sulle configurazioni di sicurezza, nonché aggiornare regolarmente policy e strumenti di incident response.

La lezione operativa suggerita dal caso Kongtuke FileFix e Interlock RAT ruota attorno all’importanza della proattività nella gestione della sicurezza. Solo una combinazione di audit costante, segmentazione efficace, formazione degli utenti e implementazione di soluzioni EDR e XDR può ridurre la superficie d’attacco e mitigare i danni potenziali delle minacce moderne, sempre più capaci di eludere le difese tradizionali e di colpire in profondità i processi core delle infrastrutture digitali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.