Malware mobili come Konfety e il loader Matanbuchus 3.0 riemergono nel 2025 con nuove e raffinate tecniche di evasion avanzata, colpendo l’ecosistema Android e le architetture Windows enterprise con una combinazione di frodi pubblicitarie, persistence in-memory e capacità di ransomware delivery. Le analisi pubblicate da Zimperium e Morphisec indicano una crescente sofisticazione tecnica, in grado di superare antivirus tradizionali, ostacolare l’analisi dinamica ed eludere completamente i sistemi di rilevamento statico.

Il ritorno di Konfety tra DEX nascosti e frodi pubblicitarie

Konfety si presenta come una minaccia mobile evoluta capace di sfuggire a ogni forma di analisi statica grazie a una strategia di obfuscation multilivello. Il codice malevolo è caricato dinamicamente da un asset crittato incluso nell’APK che contiene un file DEX secondario, non rilevabile con gli strumenti di scansione convenzionali. La tecnica si fonda sulla dichiarazione, all’interno dell’AndroidManifest.xml, di componenti apparentemente inesistenti, i quali vengono invece attivati nel DEX nascosto solo al momento dell’esecuzione.

Durante il runtime, il malware decritta il contenuto dell’asset e inietta in memoria il codice maligno, che entra in funzione attraverso l’interazione con l’SDK CaramelAds, manipolato per generare ad fraud invisibile. Le comunicazioni con i server remoti avvengono in background, senza alcuna consapevolezza da parte dell’utente. L’interfaccia visuale, invece, si limita a produrre un falso popup di accettazione, mascherato da User Agreement, che funge da marcatore comportamentale utile per le detection avanzate.

Zimperium collega la nuova iterazione di Konfety alle campagne precedenti del gruppo Human, riconoscibili attraverso l’uso della regex @injseq e la presenza di routine di injection runtime, anch’esse caricate da DEX secondari. Il backend del malware è scritto in Python, con uso esplicito di funzioni pericolose come eval() e ast.parse(), che permettono di elaborare e compilare codice al volo a partire da input potenzialmente manipolabili. Konfety compromette anche pipeline CI/CD e ambienti container, rendendo necessario l’uso di sandbox dinamiche, validazione delle dipendenze SDK e controlli di firma sugli asset APK.

Matanbuchus 3.0, da Teams al processo di iniezione

Il loader Matanbuchus, identificato in una nuova versione numerata 3.0, si distingue per la sua capacità di impersonare strumenti aziendali come Teams e distribuire in modo invisibile payload maliziosi tramite side-loading DLL. La catena di attacco inizia con una chiamata fraudolenta, in cui l’attore malevolo si finge helpdesk aziendale e guida la vittima all’utilizzo di Quick Assist. Da qui, uno script PowerShell scarica un archivio GUP.zip contenente un finto updater di Notepad++, un file XML modificato e una DLL libcurl.dll contenente il codice dannoso.

Il loader comunica con i suoi server C2 tramite HTTP sulla porta 443, falsificando il traffico come se provenisse da Skype versione 8.69.0.77, in esecuzione su Windows 10 o 11. I dati inviati sono crittografati con Salsa20 a 256 bit, in sostituzione dello schema RC4 precedentemente adottato. A livello tecnico, Matanbuchus utilizza indirect syscalls, risolvendo i numeri di sistema tramite opcode MOV 0xb8, e implementa un algoritmo hash basato su MurmurHash3 con seed variabili a ogni sessione per la risoluzione dinamica delle API.

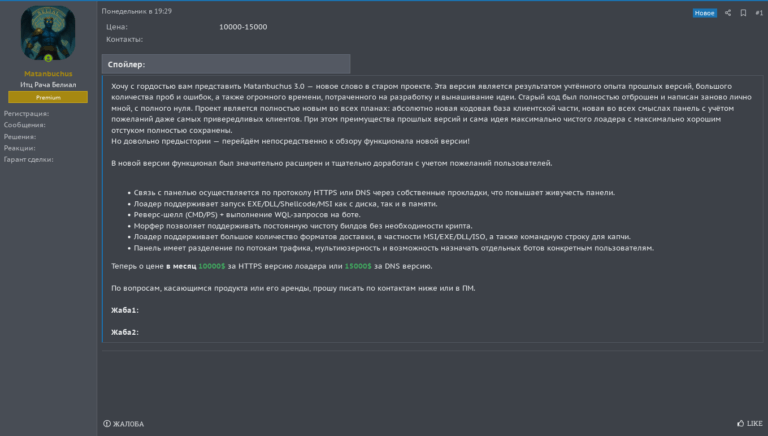

Il malware raccoglie informazioni sensibili sul sistema, come il nome utente, il nome del computer, il dominio aziendale e la build del sistema operativo, ed effettua controlli su antivirus come Windows Defender e CrowdStrike. In caso di configurazione avversa o di lingua sospetta, il malware termina automaticamente. Per garantire persistenza, crea chiavi nel registro di sistema con identificativi generati dinamicamente e pianifica attività automatiche che invocano regsvr32 ogni cinque minuti tramite l’interfaccia ITaskService COM. Morphisec riporta che l’offerta commerciale del loader è apparsa il 7 luglio 2025 in circuiti underground, con prezzi di partenza pari a diecimila euro per la versione HTTP e quindicimila per quella DNS, rendendolo un tool di punta per operatori ransomware, attacchi sponsorizzati e intrusioni mirate.

Catena di infezione: tra social engineering e persistence stealth

La catena di infezione di Konfety e Matanbuchus è fondata sull’inganno dell’utente finale. Nel primo caso, il malware si presenta sotto forma di un’APK apparentemente innocua, con asset crittati che nascondono componenti attivati solo al runtime. L’interazione con CaramelAds SDK consente l’esecuzione di payload remoti, la manipolazione dei banner pubblicitari e il caricamento silente di contenuti da server sotto controllo avversario. Nel caso di Matanbuchus, l’attacco si struttura attraverso phishing via Teams, impersonazione di supporto tecnico, download di archivi manipolati da server “cybersquattati“, e side-loading DLL in memoria. Il malware sfrutta file rinominati, XML appositamente modificati, e comunica tramite canali apparentemente legittimi. La persistenza è garantita da voci di registro, task schedulati e routine COM complesse. Entrambi i malware utilizzano tecniche avanzate di anti-debugging, obfuscation comportamentale e metodi per evitare l’analisi automatica. Le sessioni sono isolate, l’accesso al contenuto del payload è mediato da meccanismi runtime, e i server C2 operano in maniera selettiva solo in presenza di fingerprint attendibili.

Gli indicatori comportamentali rilevati dagli analisti

Secondo Zimperium, Konfety si rende individuabile per la presenza di DEX secondari non dichiarati, popup finti simili a User Agreement, e comunicazioni silenziose con endpoint CaramelAds. La regex @injseq è ricorrente, come lo sono i segnali di codice caricato dinamicamente tramite injection. Morphisec riporta che Matanbuchus si caratterizza per mutex condivisi, traffico HTTP su porte non standard camuffato da Skype, task regsvr32 ripetuti ogni cinque minuti, e l’impiego di Salsa20 con chiavi generate runtime. Il comportamento API, con risoluzioni dinamiche tramite MurmurHash3, e l’uso di COM registry injection, sono elementi distintivi dell’infezione. In entrambi i casi, il rilevamento avviene principalmente su base comportamentale, poiché i file su disco sono spesso criptati, caricati in memoria in forma non leggibile, o protetti da compressioni e wrapper. Gli analisti consigliano l’integrazione di IOC nei sistemi SIEM e la conduzione di scansioni EDR su tracce di sistema residue come eventi scheduler, log alterati o voci COM anomale.

Implicazioni per la sicurezza mobile ed enterprise

Konfety e Matanbuchus riflettono una convergenza di tecniche che segna un salto di qualità nel panorama del malware contemporaneo. Le infrastrutture mobile e desktop si trovano esposte a catene di attacco modulari, in cui social engineering, persistence, offuscamento e cifratura si intrecciano con l’intento di massimizzare il dwell time e minimizzare la visibilità. Nel mondo Android, Konfety sfrutta asset e SDK legittimi per aggirare il modello di sicurezza, con conseguente esfiltrazione dati, ad fraud e rischio RCE su dispositivi compromessi. Sul versante Windows, Matanbuchus 3.0 si presenta come un loader multi-fase perfettamente adattato a infrastrutture enterprise, dove i processi di aggiornamento, i task di manutenzione e le attività di helpdesk vengono strumentalizzati per veicolare minacce silenziose. Le organizzazioni sono chiamate a una revisione complessiva delle policy di aggiornamento, monitoraggio delle credenziali, segmentazione degli ambienti, e ad adottare strumenti di analisi comportamentale, patch management reattivo, e gestione robusta dei secrets. La collaborazione tra aziende, CERT e vendor come Zimperium e Morphisec si configura come elemento essenziale per contrastare l’emergere di queste minacce, la cui struttura modulare e vendibilità in forma MaaS ne rende l’adozione sempre più diffusa.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.