Attori cinesi sono coinvolti in una rete sempre più estesa di campagne di spionaggio informatico, mirate a sottrarre dati sensibili da governi e infrastrutture critiche nel Sud Asia e negli Stati Uniti. L’analisi di Seqrite, Lookout, Google e agenzie governative americane mostra come questi gruppi utilizzino malware avanzati, exploit zero-day, strumenti di sorveglianza forensics e supply chain attacks per ottenere vantaggi strategici. Le operazioni cinesi si distinguono per la capacità di combinare phishing sofisticati, attacchi persistenti a livello di rete e infiltrazioni hardware, come nel caso della botnet BadBox 2.0. Le vittime sono entità governative indiane e pakistane, dispositivi mobili Android e iOS, infrastrutture della National Guard americana e utenti finali di smart TV. Anche se Pechino nega sistematicamente ogni coinvolgimento, le evidenze raccolte collegano diversi gruppi APT al Ministero della Sicurezza Statale cinese.

Campagne UNG0002 in Sud Asia

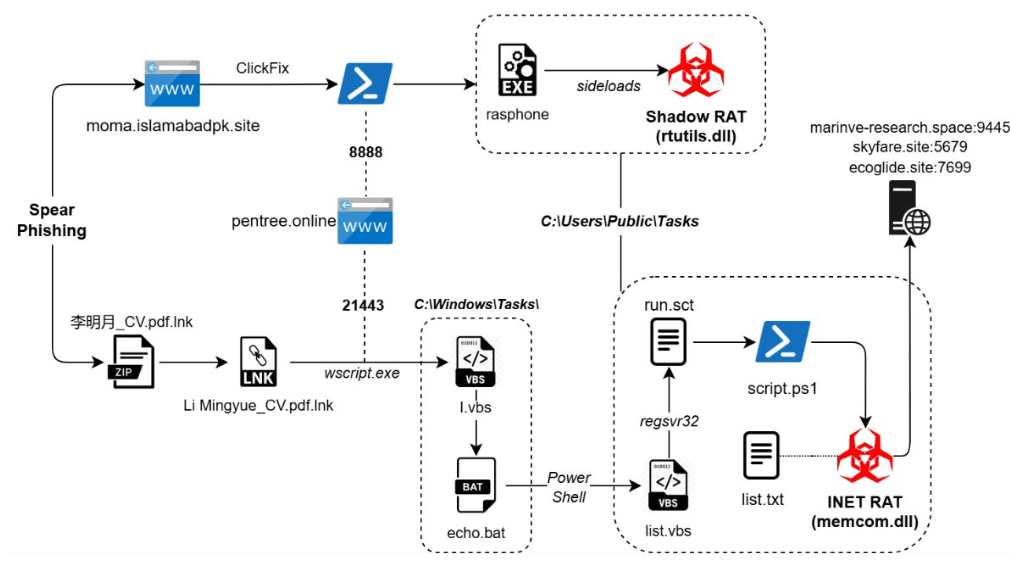

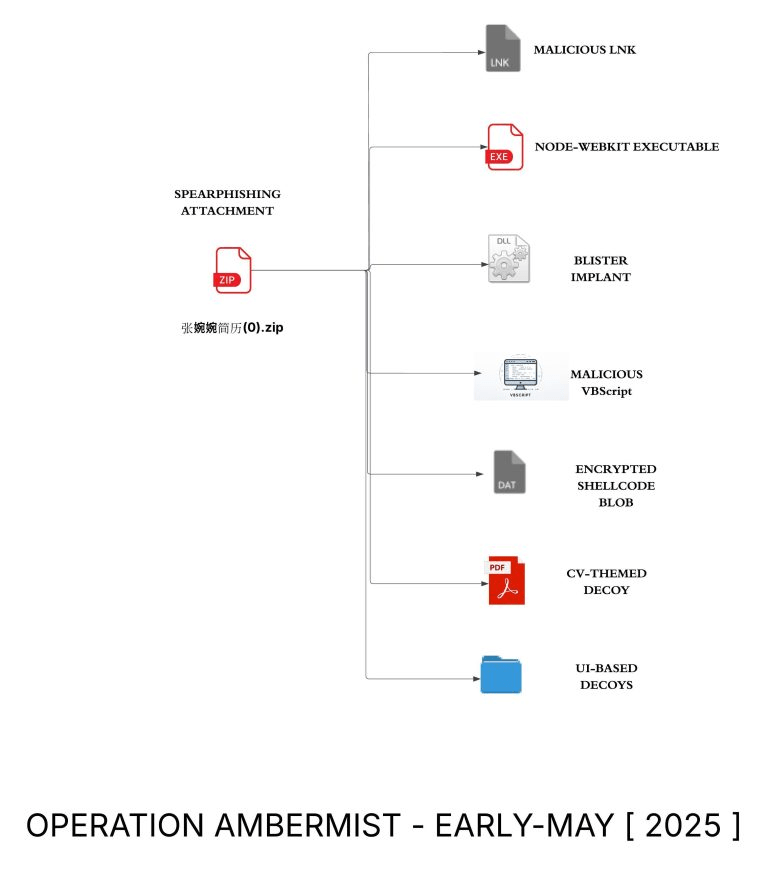

Il gruppo UNG0002, identificato da Seqrite, ha condotto operazioni mirate in India e Pakistan contro enti governativi, con l’obiettivo di ottenere intelligence strategica. L’arma principale è P8RAT, un Remote Access Trojan modulare, diffuso tramite campagne di phishing che sfruttano allegati malevoli RTF e XLS. I documenti contengono exploit come CVE-2017-11882, usati per eseguire codice remoto e scaricare ulteriori payload da server C2.

P8RAT consente il pieno controllo del sistema, dalla raccolta di credenziali all’esfiltrazione dei documenti. La variante più evoluta include anche MgBot, un plugin progettato per aumentare la persistence e offuscare le operazioni del malware. MgBot si installa in cartelle temporanee, altera il registro di sistema e si avvia automaticamente con il reboot. Gli indicatori di compromissione, come hash SHA-256 e indirizzi IP, sono stati resi pubblici da Seqrite, che attribuisce l’attività a gruppi APT cinesi.

Tecniche di esfiltrazione: focus su P8RAT

Il RAT P8RAT, utilizzato da UNG0002, funziona attraverso uno schema molto preciso: dopo l’infezione iniziale, il malware scarica i payload in memoria, evitando la scrittura su disco. Successivamente avvia ricognizione del sistema, raccoglie dati e li trasferisce a server remoti via HTTP. Il traffico è cifrato con algoritmi XOR, e l’intera comunicazione è gestita tramite moduli dinamici. L’esecuzione del codice avviene in-memory, evitando le difese basate su file. Per garantire persistenza, P8RAT utilizza scheduled tasks nel sistema operativo. Alcune varianti includono moduli MgBot per comandi più complessi, e metodi di evasione sandbox con delay di esecuzione. Gli analisti notano che l’adozione di queste tecniche indica una sofisticazione crescente delle campagne APT cinesi.

Massistant: sorveglianza forensics da parte di Meiya Pico

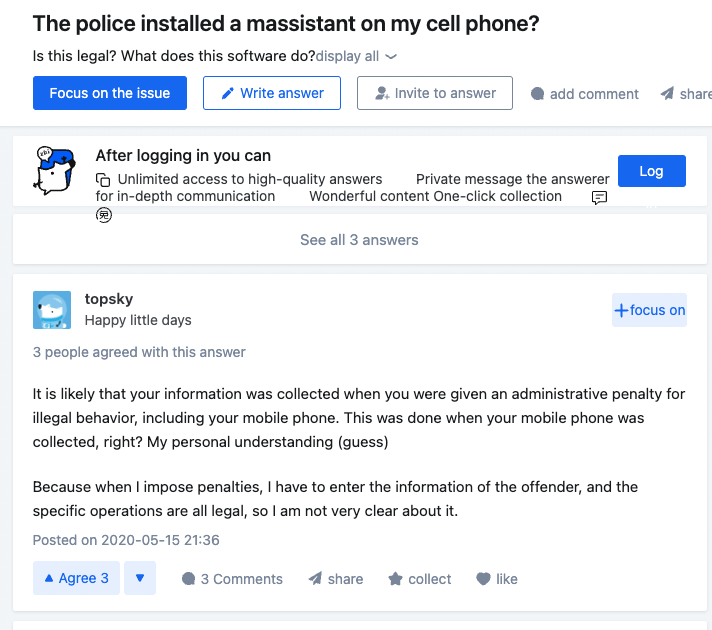

L’azienda Lookout ha scoperto Massistant, uno strumento mobile forensics sviluppato da Meiya Pico, utilizzato per estrarre dati sensibili da dispositivi Android e iOS. Questo tool, impiegato da forze dell’ordine cinesi, richiede accesso fisico per essere installato, ma una volta attivo è in grado di recuperare posizione GPS, SMS, immagini, contatti, e perfino dati da app cifrate come Signal e Telegram.

Il software, successore di MFSocket, comunica tramite porta 10102 e impiega i servizi di accessibilità per bypassare i controlli di autorizzazione. Le versioni analizzate, in circolazione dal 2019 al 2023, mostrano anche una funzione di download via WiFi per facilitare il furto dei file. Lookout mette in guardia sul rischio di uso non autorizzato di Massistant in contesti sensibili come i checkpoint di frontiera, poiché il software non compare sul Google Play Store e si disinstalla automaticamente al termine della connessione USB.

BadBox 2.0: frodi pubblicitarie da dispositivi Android infetti

Google, in collaborazione con HUMAN Security e Trend Micro, ha identificato la botnet BadBox 2.0, che infetta oltre 10 milioni di smart TV Android non certificate. Il malware viene preinstallato a livello hardware, in particolare su dispositivi economici, ed è utilizzato per condurre frodi pubblicitarie su larga scala. L’azione legale di Google depositata presso una corte federale di New York mira a interrompere questa operazione criminale, che sfrutta le lacune di sicurezza del progetto Android Open Source. Play Protect è stato aggiornato per bloccare le app coinvolte, mentre FBI e Google coordinano azioni per la protezione degli utenti. La botnet consuma risorse del dispositivo, degrada le performance e può essere sfruttata anche per attività di cryptomining. Le autorità hanno avviato un’indagine per attribuire la responsabilità agli operatori cinesi coinvolti nella catena di distribuzione.

Salt Typhoon: intrusione nella rete della National Guard USA

Il gruppo Salt Typhoon, identificato come vicino all’intelligence militare cinese, ha violato la rete interna della National Guard americana per oltre nove mesi, tra marzo e dicembre 2024. I cybercriminali hanno sfruttato una combinazione di CVE-2018-0171, CVE-2023-20198 e CVE-2023-20273 per ottenere l’accesso e la persistenza sui dispositivi di rete Cisco. Il malware usato, JumblePath, ha permesso agli attaccanti di esfiltrare oltre 1.400 file di configurazione, tra cui dettagli su infrastrutture di telecomunicazioni come AT&T e Verizon. Secondo un memo del Department of Homeland Security (DHS), l’attacco non ha avuto un impatto diretto sulle missioni in corso, ma ha esposto dettagli operativi cruciali. Le autorità raccomandano segmentazione delle reti SMB, patching prioritario e controlli di accesso granulari.

Confronti tra campagne cinesi e tecniche di compromissione

Gli esperti internazionali mettono a confronto queste campagne per evidenziarne le tattiche, gli obiettivi e gli impatti. Il gruppo UNG0002 si distingue per l’uso di RAT modulare tramite phishing, mentre Massistant dimostra una strategia di controllo diretto dei dispositivi mobili. BadBox 2.0, invece, si inserisce nel panorama delle minacce alla supply chain con dispositivi Android compromessi all’origine. Salt Typhoon rappresenta una minaccia più complessa, basata su vulnerabilità di rete e presenza persistente nelle infrastrutture militari.

| Campagna | Attore | Metodo | Target | Impatto |

|---|---|---|---|---|

| UNG0002 | APT cinese | Phishing con RAT | Governi in Sud Asia | Furto documenti |

| Massistant | Meiya Pico | Accesso fisico e app forensics | Dispositivi mobili | Sorveglianza completa |

| BadBox 2.0 | Criminali cinesi | Malware preinstallato | TV Android globali | Frodi pubblicitarie |

| Salt Typhoon | Gruppo legato a MSS | Exploit su router | National Guard USA | Furto configurazioni |

Queste operazioni condividono un’origine comune: attori statali cinesi che combinano strumenti tecnici evoluti e obiettivi di intelligence geopolitica. Le vittime sono settori strategici: governi, difesa, telecomunicazioni e infrastrutture critiche.

Impatti globali e risposta delle autorità

Le campagne cinesi osservate nel 2024 e 2025 hanno un impatto trasversale sulla cybersecurity globale. UNG0002 ha sottratto documentazione classificata a enti del Sud Asia, mentre Massistant ha dimostrato come tecnologie di sorveglianza possano essere integrate nei dispositivi comuni. BadBox 2.0 ha colpito milioni di utenti inconsapevoli e Salt Typhoon ha svelato i punti deboli delle difese americane. Seqrite e Lookout hanno diffuso dettagli tecnici e indicatori di compromissione per supportare le difese;

Google, in collaborazione con l’FBI, ha avviato un’azione legale e aggiornato Play Protect;

DHS ha pubblicato memo tecnici e raccomandazioni specifiche per ridurre il rischio di intrusioni future. Le imprese e le agenzie governative stanno investendo in tecnologie di difesa avanzate, in particolare in EDR, MFA, segmentazione della rete, e nella formazione del personale. Allo stesso tempo, gli esperti avvertono che l’evoluzione delle minacce è continua, anche grazie all’uso dell’intelligenza artificiale da parte degli aggressori.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.