L’evoluzione del cybercrime finanziario assume nuovi contorni con la campagna orchestrata da Larva 208, gruppo conosciuto anche come EncryptHub, che sfrutta piattaforme AI fittizie per colpire sviluppatori Web3 e sottrarre wallet crypto e credenziali sensibili. L’indagine condotta da Prodaft rivela una strategia sofisticata che impiega phishing personalizzato, tecniche di social engineering avanzate e malware come Fickle Stealer, con una portata che ha già compromesso oltre 618 organizzazioni da giugno 2024.

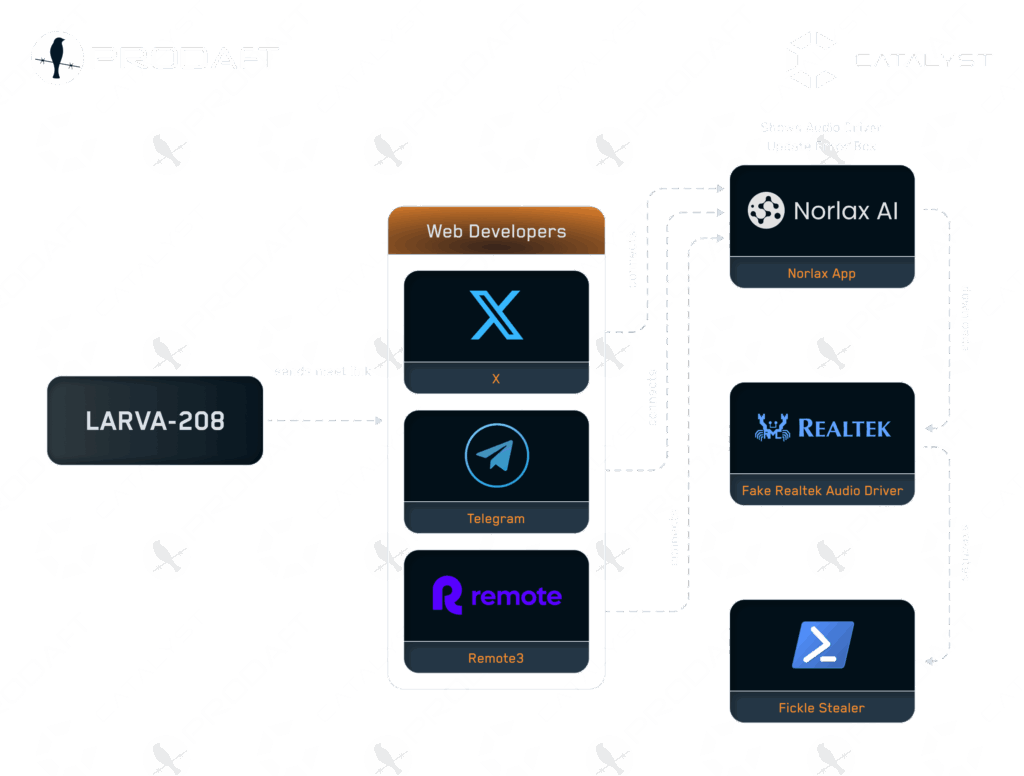

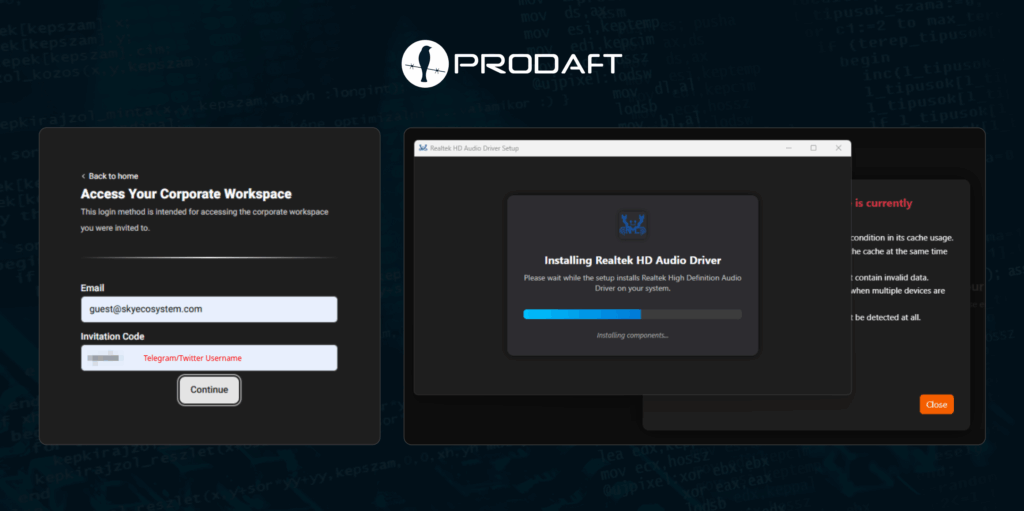

Larva 208, attivo in ambienti digitali come Telegram e X, attira le vittime con la promessa di offerte lavorative o revisioni portfolio, sfruttando falsi portali AI come Norlax AI. Le prime interazioni avvengono attraverso canali legittimi, tra cui Google Meet, dove i criminali impersonano team tecnici o recruiter. In questa fase, l’utente viene indotto a visitare un sito compromesso, inserire la propria email e un codice di invito, fino a trovarsi di fronte a un messaggio di errore su un presunto driver audio mancante: da quel momento parte il download del malware. Una catena silenziosa, camuffata da routine familiari, che ha mostrato una capacità allarmante di eludere le difese tradizionali.

EncryptHub: il volto mutante del phishing finanziario

Il gruppo Larva 208 si presenta come un’entità dinamica e strategicamente raffinata, motivata da interessi finanziari e dotata di un’infrastruttura distribuita. Gli analisti di Prodaft lo collegano direttamente a Larva 148, che gestisce registrazioni di oltre 70 domini mimetici, servizi di hosting e fornitura di strumenti per il phishing. Il legame tra i due gruppi è tecnico e operativo, ma non ancora completamente definito. Secondo gli investigatori, è plausibile che Larva 208 acquisti o rivenda componenti del proprio arsenale.

In questa campagna, il gruppo ha dimostrato una notevole capacità di adattare i propri attacchi in funzione del comportamento delle vittime. Dopo aver stabilito un contatto iniziale apparentemente legittimo, gli attori simulano problemi tecnici relativi a VPN aziendali o strumenti di collaborazione come Cisco AnyConnect e Microsoft 365, inducendo l’utente a proseguire il processo su una piattaforma “dedicata”. Tutto appare perfettamente credibile, compresa l’interfaccia grafica, le tempistiche, e persino la conversazione verbale, che può avvenire tramite call o voice message.

Una volta che l’utente ha eseguito il download del falso software suggerito dai criminali, entra in funzione Fickle Stealer, un malware modulare progettato per sottrarre cookie di sessione, chiavi API, file crittografati, token d’accesso e dati da wallet crypto. Larva 208 sfrutta inoltre script Python compatibili con ambienti Linux e MacOS, ampliando così la superficie d’attacco oltre Windows.

Norlax AI e il vettore social: come Larva 208 inganna i developer Web3

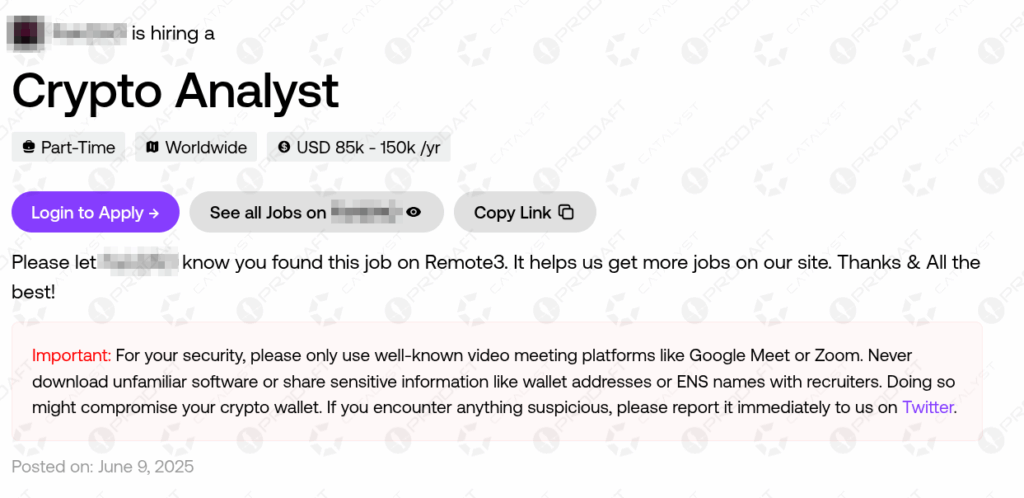

La campagna di Larva 208 si fonda su un utilizzo accurato del contesto lavorativo Web3, dove i job board, le piattaforme AI emergenti e i canali di comunicazione decentralizzati diventano strumenti funzionali al phishing. Attraverso domini come Norlax AI, i criminali pubblicano offerte di lavoro rivolte a sviluppatori, spingendoli a seguire un percorso di selezione simulato. Le vittime vengono invitate a presentare il proprio portfolio, a partecipare a colloqui su Google Meet e infine a “completare la procedura” su un sito esterno, dove si cela il payload malevolo.

Questo processo è studiato per creare un senso di urgenza e di legittimità, sfruttando leve psicologiche e ambientazioni realistiche. Il malware viene scaricato con l’inganno, spesso in forma di aggiornamento o plugin audio, e si attiva in background una volta installato, esfiltrando dati in maniera silenziosa. L’efficacia del phishing è amplificata dall’utilizzo di tecniche di evasion come la delay execution, che ritarda l’attivazione del malware per sfuggire ai sandbox, e di meccanismi di anti-debugging. Il traffico di comunicazione con i server C2 è criptato e offuscato mediante XOR, e l’esfiltrazione avviene in archivi compressi cifrati, riducendo ulteriormente la visibilità delle attività malevole.

Fickle Stealer: la lama invisibile del furto dati

Il cuore della campagna malware è Fickle Stealer, uno strumento avanzato in grado di rubare informazioni sensibili da browser, estensioni crypto e ambienti di sviluppo. Questo malware, già osservato in altri contesti insieme a Stealc e Rhadamanthys, viene impiegato in modo selettivo, con un deployment modulare e personalizzato in base al sistema operativo della vittima.

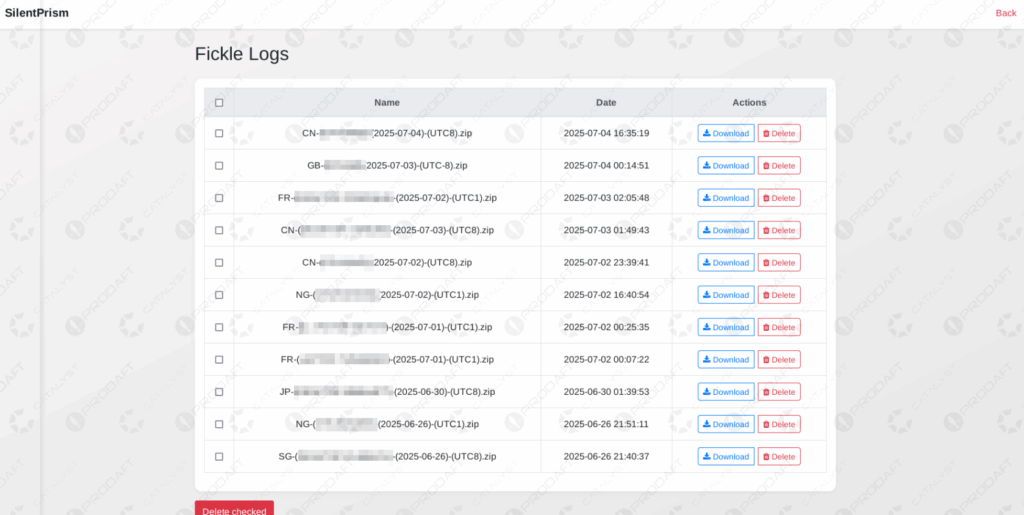

Fickle Stealer è progettato per operare con basso impatto sul sistema, utilizzando tecniche di in-memory execution per evitare il rilevamento da parte degli antivirus tradizionali. Una volta attivo, si connette ai server controllati da Larva 208 per inviare i dati raccolti: token di autenticazione, credenziali browser, cookie di sessione, informazioni di sistema e contenuti di wallet crypto. L’evoluzione di questo malware è costante: gli attaccanti rilasciano varianti aggiornate che migliorano il tasso di successo nella compromissione e introducono nuovi moduli per aumentare la scalabilità. Tra le tattiche più sofisticate figura anche l’integrazione con tool RMM come AnyDesk, che consente il controllo remoto persistente del dispositivo compromesso, rendendo il recupero ancora più difficile.

Le entità colpite e l’impatto sul settore Web3

La portata della campagna orchestrata da Larva 208 è vasta: oltre 618 organizzazioni risultano compromesse da giugno 2024, secondo le stime pubblicate da Prodaft. Le vittime includono startup blockchain, multinazionali, enti pubblici, ma anche sviluppatori indipendenti attivi nel mondo crypto. Il danno si misura sia in termini economici, con furti diretti di criptovalute, sia in termini strategici, con violazioni di codice sorgente, smart contract e ambienti di test. Le ripercussioni vanno dalla perdita di fiducia nelle piattaforme AI alla necessità di implementare interventi forensi e di remediation su larga scala. I criminali sono in grado di monetizzare i dati rubati attraverso mercati del dark web, e di sfruttarli in attacchi successivi, come campagne ransomware o furti di identità aziendali. Organizzazioni e team DevOps si trovano oggi a fronteggiare un nuovo paradigma di attacco, in cui la componente psicologica è tanto importante quanto la tecnica. La capacità di imitare un contesto legittimo, di usare strumenti e canali di comunicazione reali, e di orchestrare campagne multi-step, rende Larva 208 uno degli attori più pericolosi in circolazione nell’ambito del Web3.

Indicatori di compromissione e tecniche d’evasione rilevate

L’analisi tecnica condotta da Prodaft ha consentito l’identificazione di numerosi indicatori di compromissione (IOC) associati alla campagna Larva 208. Tra questi figurano domini phishing registrati ad arte per imitare portali affidabili, come linkwebcisco.com, weblinkteams.com, norlax-ai.com e altri indirizzi legati al brand Teampilot o Remote3. Questi domini sono stati progettati per operare con certificati SSL legittimi e infrastruttura cloud, al fine di ridurre la probabilità di rilevamento automatico. Accanto ai domini, Prodaft ha catalogato hash di file malevoli, inclusi gli eseguibili del malware Fickle Stealer, moduli DLL come node-gyp.dll, script Python obfuscati e payload PowerShell per l’instaurazione della persistenza. Le attività del gruppo rivelano una capacità operativa matura, in grado di operare su piattaforme multiple e con attacchi cross-platform per Windows, Linux e macOS.

Tra gli elementi più ricorrenti figurano:

- rundll32.exe utilizzato per eseguire le DLL in maniera silenziosa,

- postinstall.js mascherato come script di installazione npm,

- tecniche di in-memory execution per ridurre il footprint su disco,

- e XOR encryption per l’offuscamento del traffico tra host infetto e server C2.

L’infrastruttura C2 del gruppo è composta da oltre 70 indirizzi IP attivi e in costante rotazione, supportati da domini registrati tramite fornitori noti e anonimizzati attraverso servizi proxy e registrazioni offshore. Le varianti malware osservate risultano modulari e aggiornabili, rendendo difficile una signature detection efficace.

Mitigazioni consigliate per sviluppatori e organizzazioni

L’escalation della minaccia Larva 208 ha portato esperti come Prodaft a raccomandare un rafforzamento multilivello delle difese contro phishing e malware, a partire dall’implementazione di MFA fisica, con preferenza per chiavi hardware rispetto a sistemi OTP via SMS o app. La campagna attuale ha infatti dimostrato come vishing, smishing e spoofing di domini siano in grado di aggirare le misure più comuni. Le organizzazioni sono invitate ad adottare sandbox per testare i software ricevuti, specialmente se provenienti da fonti non verificate, a monitorare l’accesso ai propri ambienti CI/CD per anomalie nei token o nei file installati, e a configurare sistemi SIEM per il tracciamento di eventi sospetti su endpoint e ambienti cloud. È altresì consigliata la segmentazione delle reti di sviluppo, la verifica dell’origine di qualsiasi collegamento ricevuto via social o email, e la revoca proattiva delle credenziali ogniqualvolta si sospetti una compromissione, anche in assenza di prove concrete. In ambienti blockchain e Web3, è cruciale mantenere backup sicuri dei wallet e utilizzare soluzioni EDR avanzate capaci di rilevare comportamenti anomali anche in assenza di firme malware note. Larva 208 rappresenta un caso emblematico della nuova generazione di attacchi mirati, dove l’ingegneria sociale si fonde con la sofisticazione tecnica, rendendo obsoleti molti approcci difensivi tradizionali. La prevenzione oggi richiede consapevolezza utente, visibilità di rete, e coordinamento intelligence tra aziende, ricercatori e fornitori di sicurezza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.