Trend Micro rivela una nuova campagna avanzata di Lumma Stealer, un malware della famiglia infostealer distribuito tramite l’infrastruttura di rilascio di GitHub, che colpisce utenti a livello globale sfruttando phishing mirato e payload offuscati. Pubblicato il 30 gennaio 2025, il rapporto evidenzia come gli attaccanti utilizzino siti compromessi e script PHP per reindirizzare le vittime verso repository GitHub contenenti malware come SectopRAT, Vidar e Cobeacon. Lumma Stealer è progettato per rubare dati sensibili, inclusi wallet di criptovalute e credenziali del browser, stabilendo connessioni con server C2 per eseguire comandi remoti. La campagna presenta sovrapposizioni con le tattiche del gruppo Stargazer Goblin, già noto per attacchi simili. Secondo Trend Micro, l’infrastruttura di distribuzione utilizza URL coerenti e domini legittimi compromessi, come hxxps://klipcatepiu0[.]shop, da cui le vittime scaricano archivi ZIP che eseguono script PowerShell per installare i malware. Individuata dal team Managed XDR, la campagna mostra una chiara evoluzione nelle tecniche di evasione. Trend Micro raccomanda la validazione preventiva degli URL, la verifica dei certificati digitali e l’adozione di soluzioni di sicurezza per gli endpoint. L’operazione colpisce in particolare i settori finanziario e tecnologico, con rischi significativi di furto dati e ransomware. Il report condivide una serie di indicatori di compromissione per supportare la difesa proattiva.

Dettagli della campagna Lumma Stealer

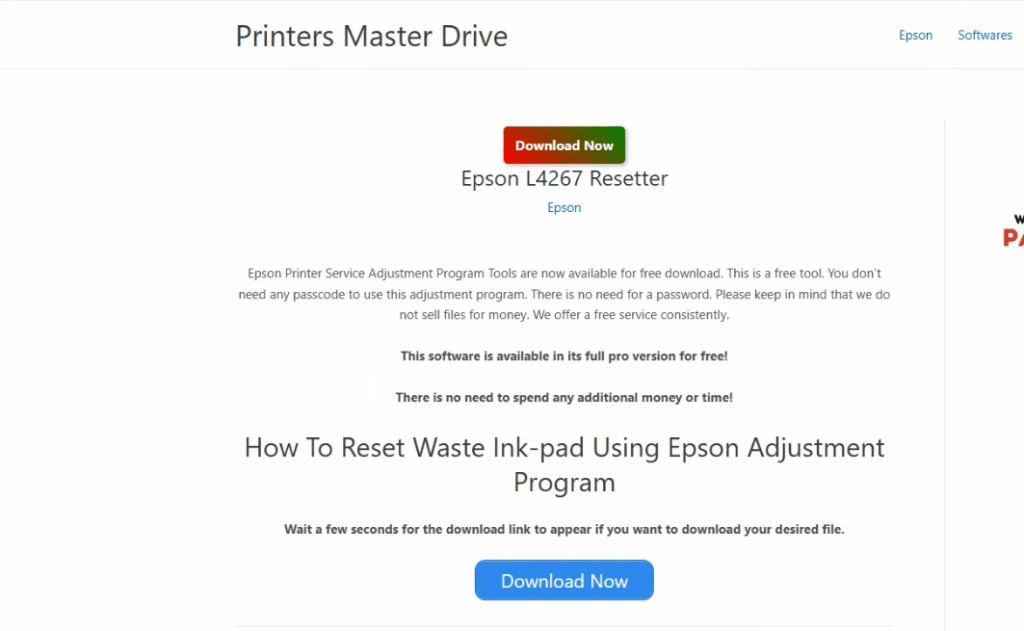

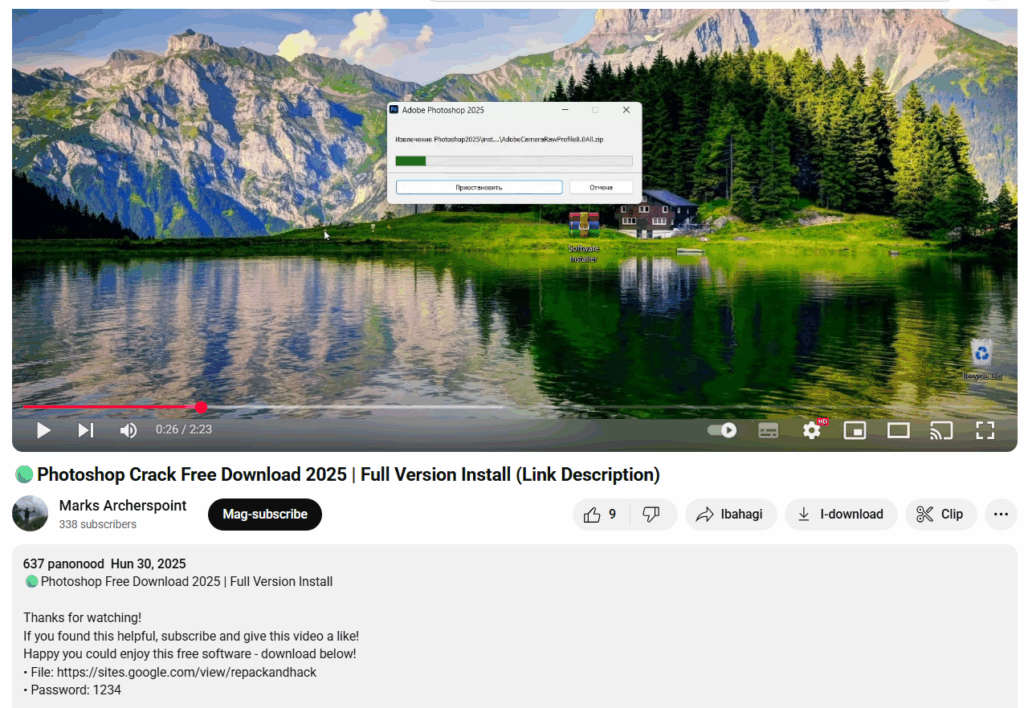

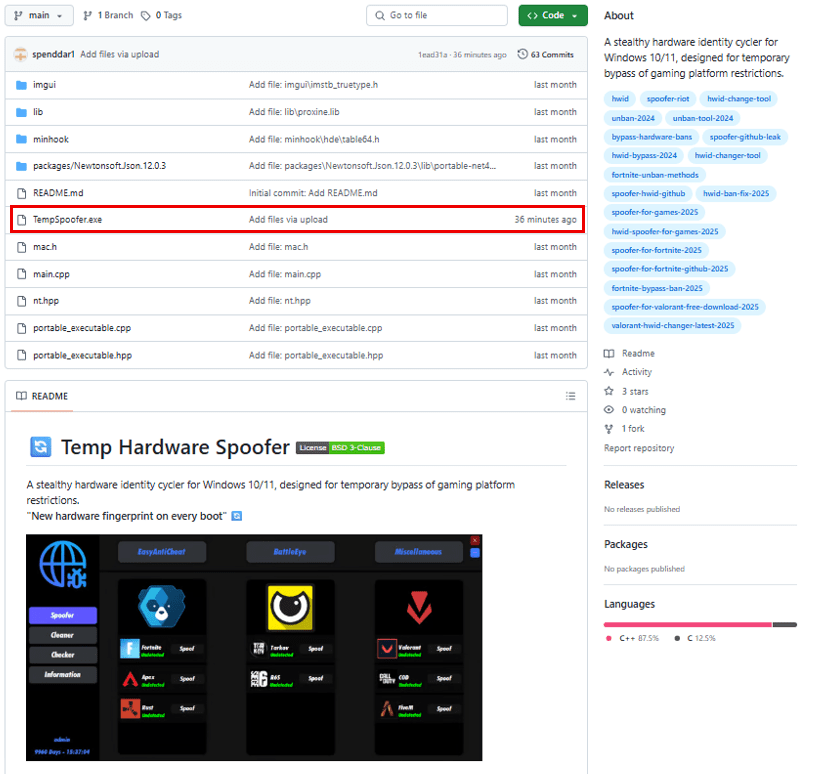

La nuova campagna sfrutta l’affidabilità percepita di GitHub per la distribuzione dei payload. Gli attaccanti, tramite siti web compromessi, iniettano script PHP malevoli che validano e reindirizzano le vittime verso repository contenenti file ZIP. Questi archivi, come hxxps://klipcatepiu0[.]shop/int_clp_sha[.]txt, contengono eseguibili dannosi che vengono estratti nella directory temporanea del sistema tramite PowerShell.

I malware coinvolti includono Lumma Stealer, SectopRAT, Vidar e Cobeacon. Le analogie con le operazioni di Stargazer Goblin, già descritte da Check Point nel 2024 nel contesto di Atlantida Stealer, sono numerose. Gli attaccanti utilizzano indirizzi URL strutturati e siti legittimi compromessi per confondere i sistemi di rilevamento. Lumma Stealer si connette a server C2, genera directory multiple per lo staging dei dati ed è progettato per evadere i controlli antivirus attraverso offuscamento e delay execution. La campagna si distingue per l’impiego di sandbox evasion e tecniche avanzate di persistenza, rendendo particolarmente difficile il tracciamento. Trend Micro osserva un’escalation a partire dal 2024, con picchi significativi nella prima metà del 2025.

Meccanismi tecnici di distribuzione

L’attacco si sviluppa in più fasi. I siti web vulnerabili vengono compromessi per ospitare script PHP di validazione che, una volta attivati, indirizzano l’utente verso repository GitHub contenenti archivi ZIP. Al loro interno si trovano eseguibili dannosi che vengono installati tramite PowerShell nella directory C:\Windows\Temp. Il processo prevede la generazione di directory multiple, connessioni HTTPS verso server C2 con chiavi dinamiche e utilizzo di protocolli cifrati.

I malware presenti nei pacchetti includono SectopRAT per il controllo remoto, Vidar per l’esfiltrazione dei dati e Cobeacon come backdoor persistente. Gli attaccanti monitorano i download, testano i file in sandbox per eludere i controlli automatici e utilizzano domini dinamici per complicare la tracciabilità. Gli script PowerShell impiegano tecniche di modifica del registro per garantire la sopravvivenza del malware anche dopo il riavvio del sistema.

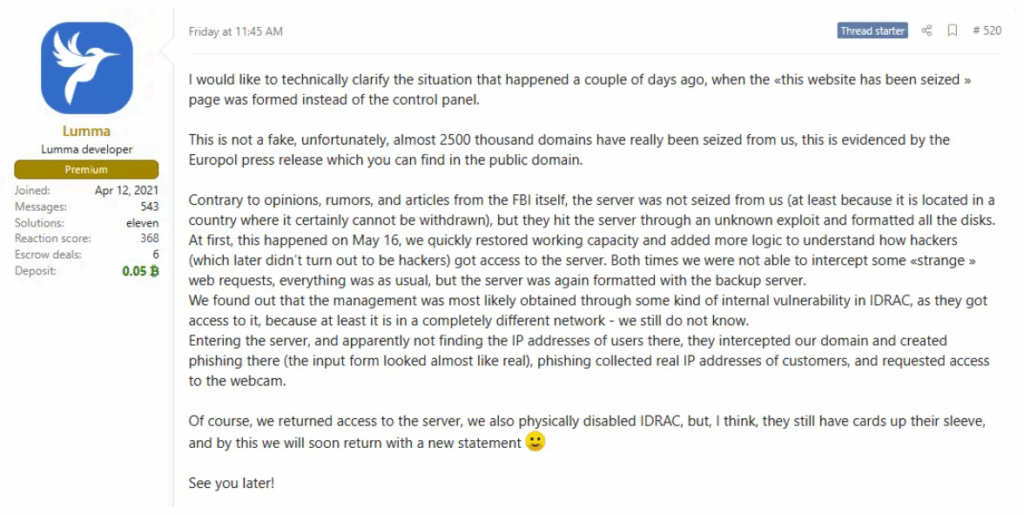

Sovrapposizioni con Stargazer Goblin

Il report di Trend Micro rileva numerose somiglianze con la metodologia di Stargazer Goblin, gruppo già analizzato da Check Point nella campagna Atlantida Stealer. Entrambi utilizzano siti compromessi, GitHub come veicolo per i file dannosi e script PHP per i reindirizzamenti. La differenza principale emerge nel payload finale: Lumma Stealer si concentra sull’esfiltrazione dei dati, mentre Stargazer Goblin integra componenti ransomware. Tuttavia, le infrastrutture sovrapposte e le tattiche comuni indicano con media confidenza una collaborazione diretta o una condivisione di risorse. Gli attaccanti mostrano un alto livello di sofisticazione operativa, testano costantemente i loro strumenti in ambienti controllati e fanno ampio uso di social engineering per attrarre le vittime. Gli analisti monitorano entrambi i gruppi, ritenendoli emblematici della nuova generazione di attacchi supply chain.

Impatti sulle organizzazioni

Il malware Lumma Stealer colpisce duramente i settori finanziario e tecnologico. Oltre 85 server risultano compromessi, con conseguente furto di credenziali, wallet di criptovalute e dati aziendali sensibili. Le aziende subiscono interruzioni operative, perdite economiche e danni alla reputazione. Le backdoor attive, come Cobeacon, garantiscono agli attaccanti accessi persistenti alle reti interne. Il traffico cifrato verso i server di comando, l’utilizzo di piattaforme fidate come GitHub e la complessità della catena di infezione rendono difficile il rilevamento tempestivo. I dati esfiltrati vengono monetizzati sul dark web e alcuni attacchi potrebbero evolvere in campagne ransomware mirate. Le vittime includono enti governativi, piccole e medie imprese e fornitori di servizi digitali. Il danno si estende anche al rapporto di fiducia tra utenti e fornitori. Gli analisti calcolano impatti economici significativi e le organizzazioni rafforzano i filtri WAF, i firewall e integrano strumenti SIEM per il rilevamento proattivo.

Strategie di mitigazione

Trend Micro raccomanda un insieme di pratiche difensive. La validazione di URL e file prima del download è fondamentale, così come la verifica dei certificati digitali per accertare l’autenticità delle fonti.

È consigliato il monitoraggio continuo del traffico in uscita verso domini non riconosciuti, evitando di cliccare su link da fonti non verificate. L’approccio zero-trust consente di limitare gli accessi, mentre backup regolari riducono l’impatto in caso di attacco riuscito. I log dei server web, in particolare IIS, vanno analizzati alla ricerca di richieste POST anomale, come quelle contenenti file spinstall0.aspx. Le organizzazioni sono invitate a integrare gli IOC nei sistemi SIEM, rafforzare i filtri antiphishing e adottare EDR per il rilevamento avanzato. La formazione del personale su social engineering, il blocco attivo di domini malevoli come hxxps://klipcatepiu0[.]shop e i test in ambienti isolati completano le strategie di contenimento.

Indicatori di compromissione

Trend Micro elenca una serie di indicatori utili al rilevamento. Gli URL malevoli includono hxxps://klipcatepiu0[.]shop/int_clp_sha[.]txt. I repository GitHub ospitano file ZIP contenenti eseguibili offuscati, che generano directory temporanee durante l’installazione. Gli script PowerShell osservati creano persistenza e avviano connessioni cifrate verso server C2. Non sono stati diffusi hash specifici, ma Trend Micro ha confermato che verranno condivisi con partner selezionati. Gli amministratori sono invitati a monitorare la presenza di script PHP sospetti, a identificare file come spinstall0.aspx nei log dei server e a bloccare gli URL noti tramite firewall. L’evoluzione della campagna suggerisce che gli IOC saranno aggiornati periodicamente e integrati in database di threat intelligence.

Lumma Stealer utilizza script PowerShell per estrarre file ZIP da domini come hxxps://klipcatepiu0[.]shop. Il malware si installa in C:\Windows\Temp, creando directory multiple per staging. Gli eseguibili si connettono a server C2 tramite HTTPS, utilizzano chiavi dinamiche per i comandi e impiegano tecniche di offuscamento avanzato per evitare i controlli antivirus. Questo dettaglio spiega l’elevata stealth del malware e l’efficacia della sua distribuzione tramite GitHub.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.