Arctic Wolf Labs ha identificato una campagna avanzata orchestrata dal gruppo Greedy Sponge, attivo dal 2021 e motivato da obiettivi finanziari. L’attacco prende di mira organizzazioni messicane con una versione modificata di AllaKore RAT e con l’uso di SystemBC, combinando phishing mirato, file MSI trojanizzati e tecniche di social engineering. Secondo il rapporto pubblicato il 19 luglio 2025, l’operazione si distingue per la sua sofisticazione, sfruttando siti clone di aziende messicane, installer personalizzati e geofencing lato server per indirizzare selettivamente i payload. L’obiettivo è l’acquisizione di credenziali bancarie, codici di autenticazione univoci e dati finanziari da monetizzare, provocando frodi, disruption operative e perdite economiche. Il gruppo ha mostrato una chiara evoluzione tattica dal 2024, con una progressiva raffinatezza nei processi di installazione, post-exploitation e diffusione geografica mirata. Arctic Wolf raccomanda l’adozione di contromisure immediate, tra cui formazione degli utenti, verifica delle fonti software e tecnologie di difesa proattiva.

Profilo del threat actor Greedy Sponge

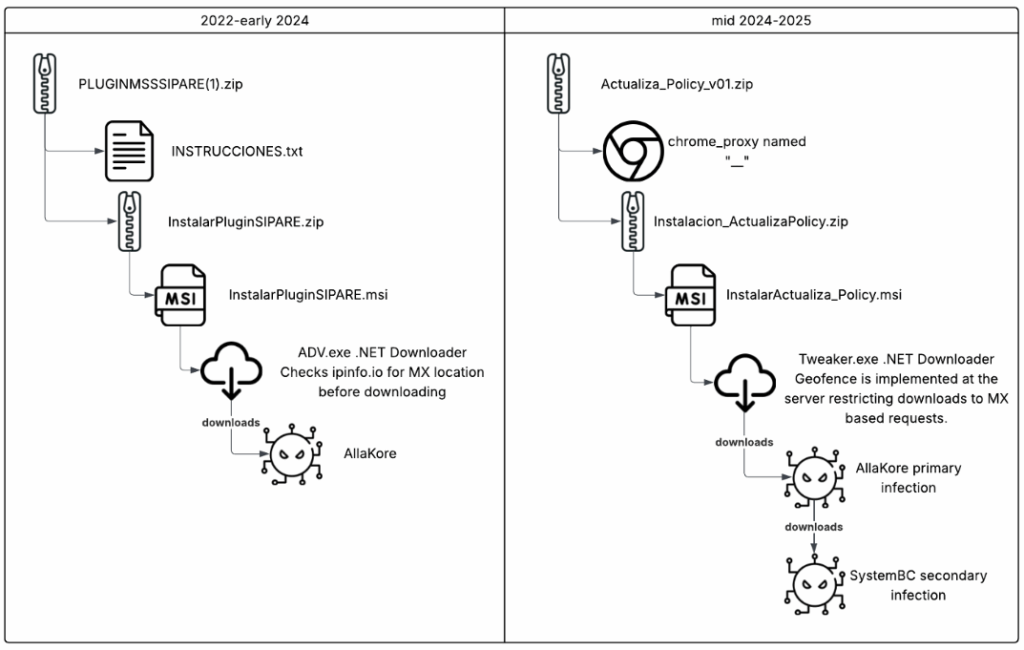

Greedy Sponge si conferma un attore minaccioso capace di colpire selettivamente l’ecosistema digitale messicano. Il gruppo è stato identificato anche grazie all’uso di riferimenti grafici, come il meme “SpongeBob” associato ai server C2 delle prime campagne. La tattica principale prevede l’impiego di AllaKore RAT pesantemente modificato per sottrarre credenziali bancarie e codici OTP, utilizzando SystemBC come strumento di post-infezione per scaricare ulteriori payload. L’organizzazione si struttura in più livelli: gli operatori raccolgono i dati che vengono successivamente elaborati server-side per finalizzare le frodi. Il gruppo adotta tecniche di geofencing lato server, rendendo accessibili i payload solo agli utenti geolocalizzati in Messico, evitando così la rilevazione esterna. La distribuzione avviene tramite interazione diretta con l’utente, sfruttando email di phishing ben confezionate o download drive-by ospitati su domini registrati ad hoc che emulano entità locali. Le esche sono in lingua spagnola e costruite per indurre fiducia, con riferimenti a istituzioni come l’IMSS e, più recentemente, aggiornamenti generici di policy.

Distribuzione e tattiche operative

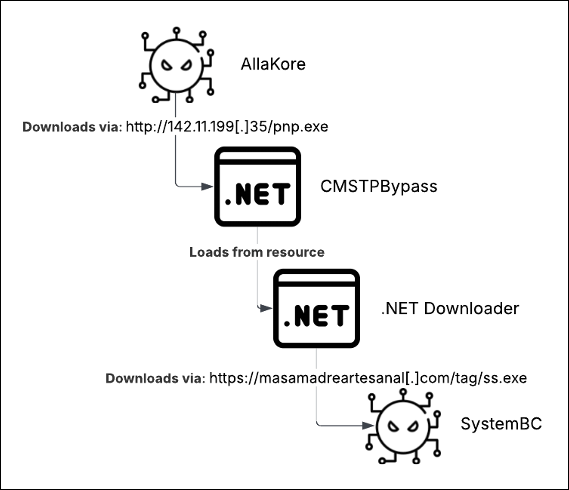

Il gruppo Greedy Sponge diffonde AllaKore RAT attraverso installer Microsoft trojanizzati, spesso presentati come aggiornamenti software. Il meccanismo prevede l’invio di email contenenti archivi ZIP che includono un eseguibile Chrome proxy legittimo e un file MSI malevolo, come InstalarActualiza_Policy.msi, che scarica il malware da server C2 ospitati su infrastrutture come Hostwinds a Dallas. Il controllo sulla distribuzione è passato da un downloader .NET con geofencing lato client a controlli lato server, complicando l’analisi e migliorando la resilienza contro i rilevamenti. I siti di phishing emulano il design di aziende messicane, mentre il contenuto riflette temi di aggiornamento generico per aumentare l’efficacia del social engineering. La presenza di un eseguibile proxy Chrome autentico all’interno dei pacchetti contribuisce a mascherare l’attività del RAT. Il malware SystemBC, opzionale ma integrato in molte infezioni, funziona come proxy per ulteriori carichi malevoli, garantendo la comunicazione remota attraverso canali cifrati. Le campagne vengono testate in ambienti ristretti prima della distribuzione su larga scala, consentendo ottimizzazioni dinamiche in base alla risposta difensiva delle vittime.

Caratteristiche tecniche dei malware

AllaKore RAT, nella variante usata da Greedy Sponge, è stato modificato per esfiltrare dati bancari attraverso protocolli cifrati come HTTP e SFTP, con caricamento in memoria per eludere i controlli degli antivirus. Il malware sfrutta connessioni persistenti verso server C2, attivate esclusivamente in ambiente messicano grazie al geofencing. L’eseguibile chrome_proxy.exe legittimo serve a mimetizzare l’avvio del RAT, mentre la persistenza è garantita tramite modifiche al registro e task pianificati. Il malware esegue UAC bypass tramite CMSTP, elevando i privilegi senza innescare avvisi di sicurezza. I dati rubati vengono compressi in batch per minimizzare il footprint sulla rete. SystemBC, impiegato come componente ausiliario, supporta più piattaforme ed è capace di creare tunnel cifrati per invocare nuovi payload in modo silenzioso. Entrambi i malware risultano installati da file MSI attivati solo in contesti geografici mirati, limitando l’esposizione globale e complicando l’analisi da parte dei ricercatori. I server C2 sono mascherati dietro domini appositamente creati come masamadreartesanal[.]com, registrati di recente per ogni nuova ondata di attacchi.

Obiettivi e impatti della campagna

La campagna condotta da Greedy Sponge ha colpito banche, catene retail e servizi pubblici in Messico, con un impatto diretto su aziende di medie e grandi dimensioni. Il furto di credenziali bancarie, dati personali e token di autenticazione ha portato a frodi finanziarie su larga scala. I dati raccolti vengono elaborati su server controllati dagli attaccanti per generare transazioni fraudolente, causando perdite economiche, interruzioni operative e danni reputazionali. L’attacco ha anche implicazioni sulla catena di fornitura, con possibili effetti a cascata su aziende terze. Gli utenti finali sono esposti a furto d’identità e transazioni non autorizzate, mentre le organizzazioni affrontano costi di remediation e indagini forensi complesse. Il successo della campagna è amplificato dalla capacità degli attaccanti di sfruttare software legittimo, una profonda comprensione del contesto messicano e lures personalizzati in spagnolo. Le previsioni di Arctic Wolf indicano un’ulteriore escalation nel 2025, con l’ampliamento del targeting a nuovi settori ad alta esposizione digitale.

Contromisure consigliate

Secondo Arctic Wolf, le difese devono partire da una formazione mirata degli utenti, orientata al riconoscimento di email di phishing e download sospetti. Le aziende devono limitare gli aggiornamenti software a canali ufficiali e verificare le firme digitali degli eseguibili. L’adozione di soluzioni EDR permette di intercettare attività sospette in tempo reale, mentre il monitoraggio del traffico è utile per identificare connessioni verso domini malevoli come masamadreartesanal[.]com. È raccomandata anche l’analisi dei log di sistema alla ricerca di file MSI sospetti in directory temporanee. L’implementazione del paradigma zero-trust limita l’accesso ai sistemi critici, e l’uso di sandbox consente di testare i file in modo sicuro. Le organizzazioni dovrebbero effettuare backup frequenti, integrare threat intelligence per aggiornare i propri IOC e rafforzare i controlli tramite SIEM. Inoltre, simulazioni regolari di phishing possono aumentare la consapevolezza e ridurre la superficie d’attacco. Arctic Wolf sottolinea infine l’importanza di un processo di patching rapido per evitare exploit di vulnerabilità note.

Approfondimento tecnico su AllaKore RAT

Il trojan AllaKore RAT è stato adattato per operare esclusivamente in ambienti messicani, attraverso tecniche di geofencing lato server. Il malware esegue il bypass dell’UAC tramite CMSTP, ottenendo privilegi elevati senza notifiche evidenti, mentre l’esecuzione in memoria riduce drasticamente il tracciamento da parte delle soluzioni antivirus. La comunicazione con i server C2 avviene tramite HTTPS o SFTP, con l’invio di credenziali bancarie e dati sensibili raccolti dai sistemi compromessi. L’offuscamento del codice e la compressione dei dati in batch rappresentano ulteriori elementi che ne aumentano la furtività. Arctic Wolf segnala che la persistenza viene garantita tramite script PowerShell che modificano il registro. L’impiego di eseguibili legittimi, abbinato alla selettività geografica, rende AllaKore RAT una minaccia particolarmente insidiosa nel contesto latinoamericano.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.