Gli attaccanti informatici stanno sfruttando in modo sistematico il link wrapping offerto da servizi di sicurezza come Proofpoint e Intermedia per distribuire campagne di phishing altamente sofisticate e difficili da rilevare. Secondo un’indagine condotta dal Cloudflare Email Security Team, tra giugno e luglio 2025 sono stati rilevati centinaia di tentativi di compromissione che utilizzano il wrapping per mascherare URL malevoli e indurre le vittime a rilasciare le proprie credenziali Microsoft Office 365. Questa tecnica si basa sull’abuso di funzionalità legittime progettate per la protezione, trasformandole in veicoli per attacchi mirati.

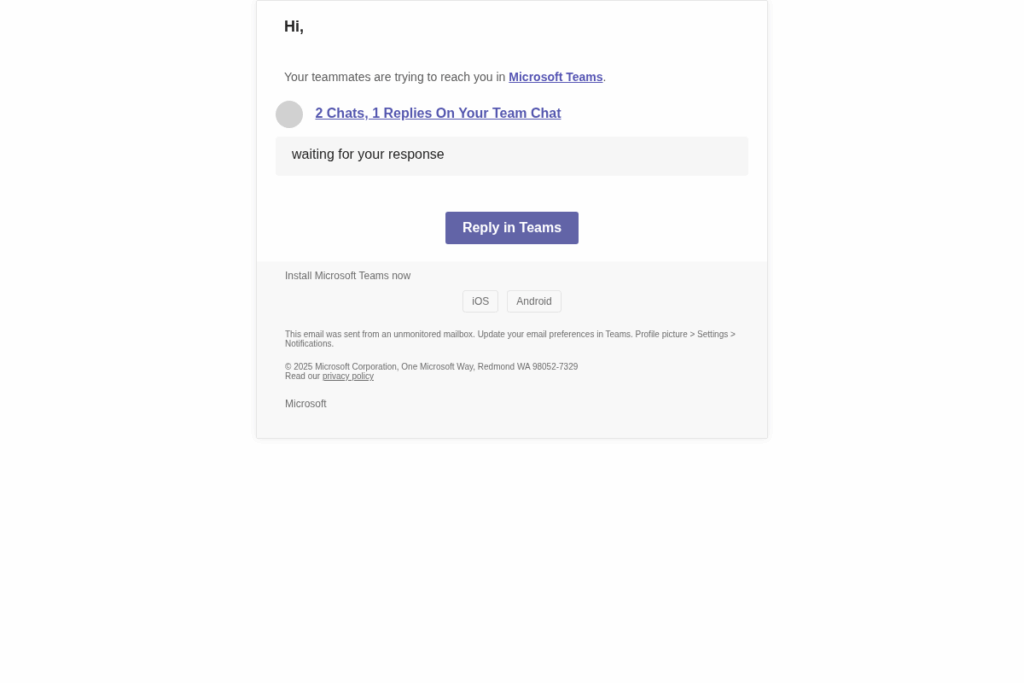

Il meccanismo sfruttato dagli attori malevoli si fonda sulla fiducia che gli utenti ripongono in servizi di sicurezza email. Quando un utente riceve un link wrapped come https://urldefense.proofpoint.com, l’URL apparente conferisce un senso di sicurezza, poiché indica il passaggio attraverso un filtro reputazionale. Tuttavia, se il link originale non è stato ancora identificato come pericoloso al momento del click, lo strumento di wrapping non lo blocca, permettendo la redirezione verso siti di phishing. Le campagne osservate includono notifiche fittizie di messaggi vocali o documenti Teams condivisi, che risultano altamente efficaci per la loro capacità di stimolare l’urgenza e l’interazione dell’utente.

Panoramica e tecniche impiegate nelle campagne phishing

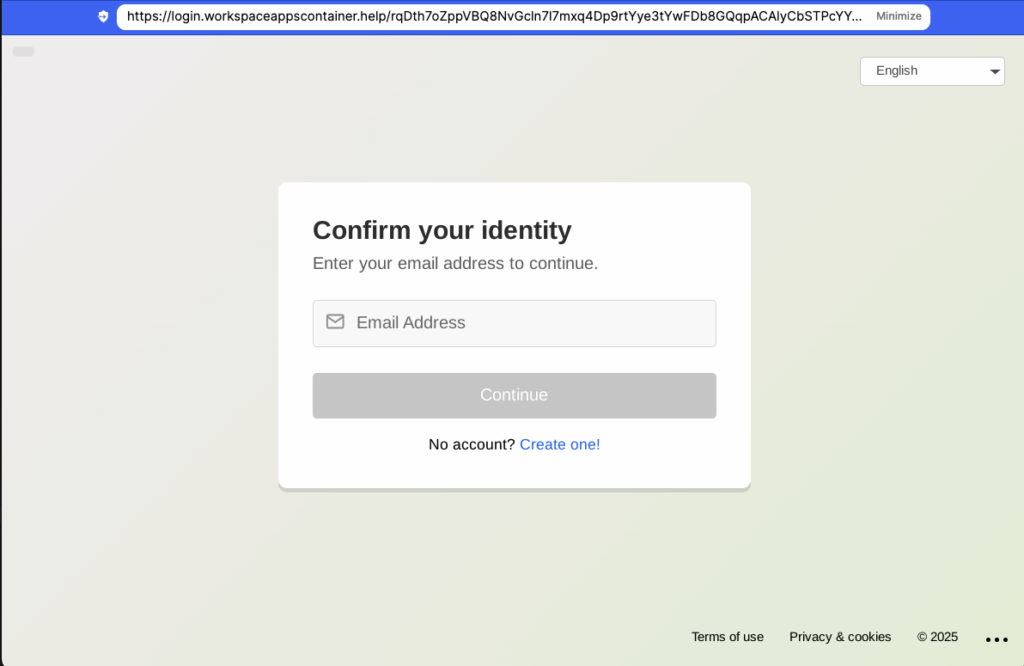

La tecnica di wrapping, implementata per scopi difensivi, viene oggi manipolata per mascherare catene di redirect che terminano in pagine progettate per rubare credenziali. I criminali accedono ad account email compromessi o a sistemi già protetti, e li utilizzano per inviare link che sembrano legittimi. Il processo coinvolge un shortener pubblico, come Bitly, che accorcia un URL malevolo. Successivamente, l’URL accorciato viene inviato tramite un account compromesso e sottoposto al wrapping di Proofpoint o Intermedia. Il risultato è una catena composta da shortener → wrapping → sito phishing, che aggira i controlli di sicurezza tradizionali.

Le indagini di Cloudflare mostrano come questi schemi siano stati distribuiti su vasta scala a partire da giugno 2025, colpendo utenti in organizzazioni pubbliche e private. L’elemento chiave del successo di questi attacchi risiede nella fiducia indotta: l’utente interpreta il link come sicuro perché associato a un provider di sicurezza noto, mentre in realtà si tratta di un reindirizzamento invisibile verso pagine di phishing.

Campagne tracciate con wrapping Proofpoint

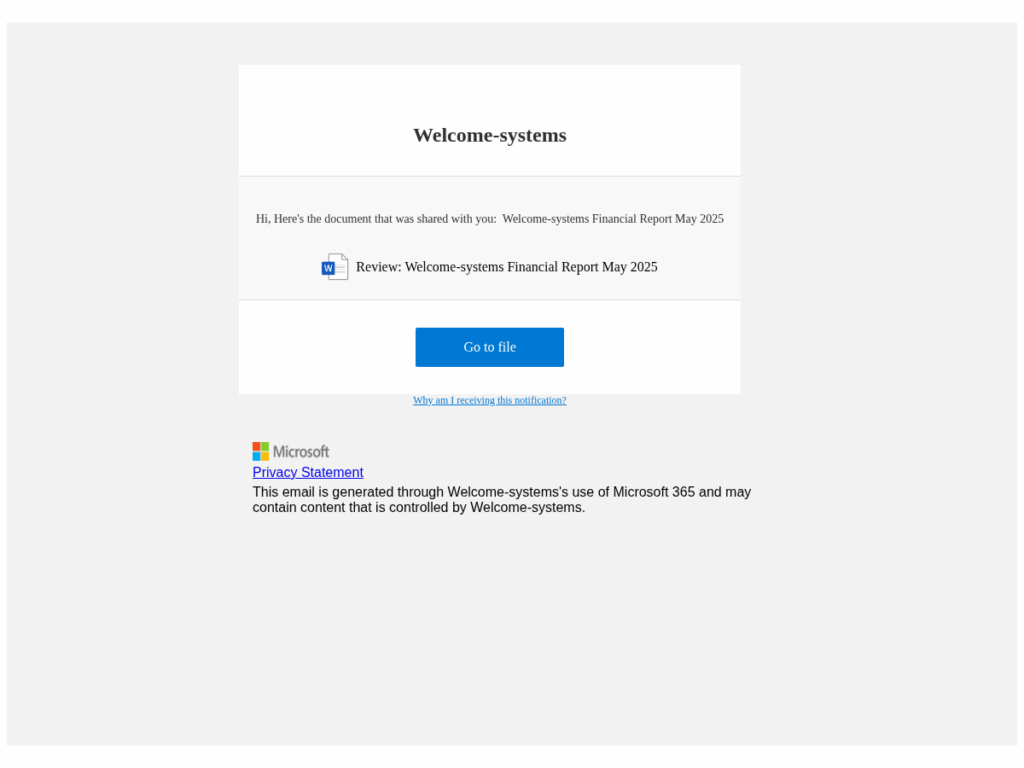

Numerosi esempi raccolti da Cloudflare dimostrano l’uso del wrapping di Proofpoint per indirizzare le vittime verso portali di raccolta credenziali. Un caso documentato include una finta notifica di messaggio vocale, con un pulsante “Ascolta Voicemail” che reindirizza, tramite shortener, a un URL wrapped Proofpoint, da cui l’utente è inviato a una pagina clone di Microsoft. Un’altra campagna utilizza un falso documento Teams con link accorciati come https://s7ku6.lu/..., avvolti successivamente in un link https://urldefense.proofpoint.com/..., e infine reindirizzati a siti come scratchpaperjournal.com, configurati per sottrarre le credenziali di accesso.

Le campagne dimostrano una continua evoluzione delle tattiche, con l’uso di domini nuovi e link costantemente aggiornati per eludere i meccanismi di rilevamento. Le email presentano spesso elementi di urgenza, come scadenze per visualizzare documenti o notifiche critiche, inducendo gli utenti a cliccare senza verificare.

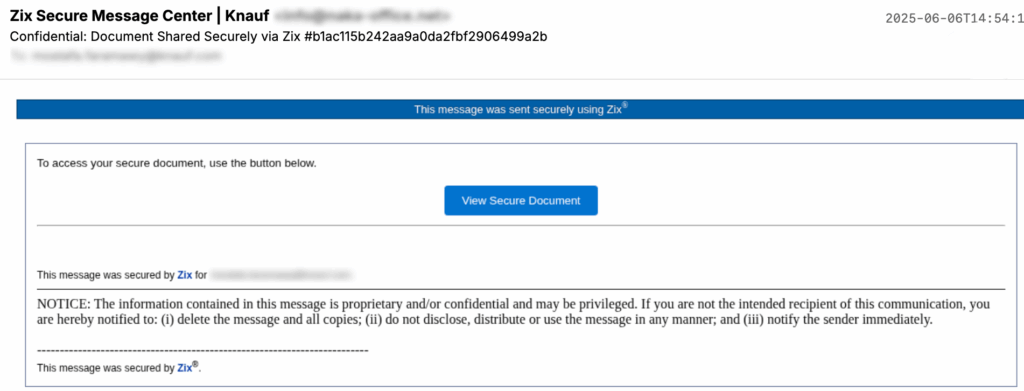

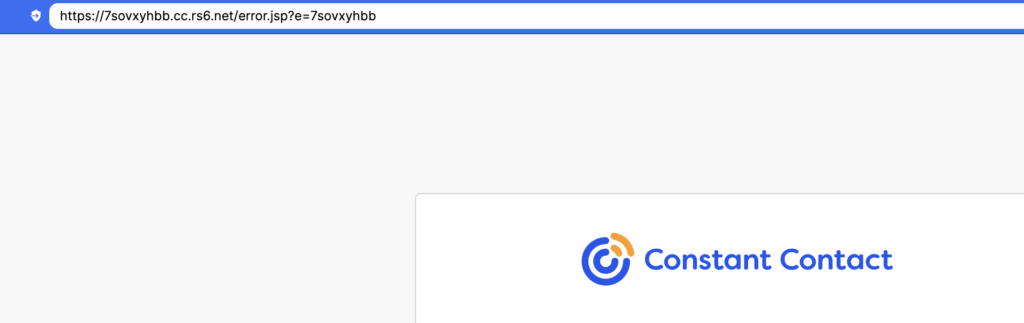

Attacchi mediante wrapping Intermedia

Simili strategie sono state rilevate anche su infrastrutture che utilizzano Intermedia. In questo caso, gli attaccanti compromettono account aziendali e utilizzano il sistema automatico di wrapping per inviare email contenenti link ingannevoli. Tra i casi documentati figura una email che finge l’invio di un messaggio protetto da Zix, con pulsante “Visualizza Documento Sicuro”, che porta a un URL wrapped come url.emailprotection.link. Il reindirizzamento conduce poi a una pagina su Constant Contact, dove è posizionato un payload di phishing.

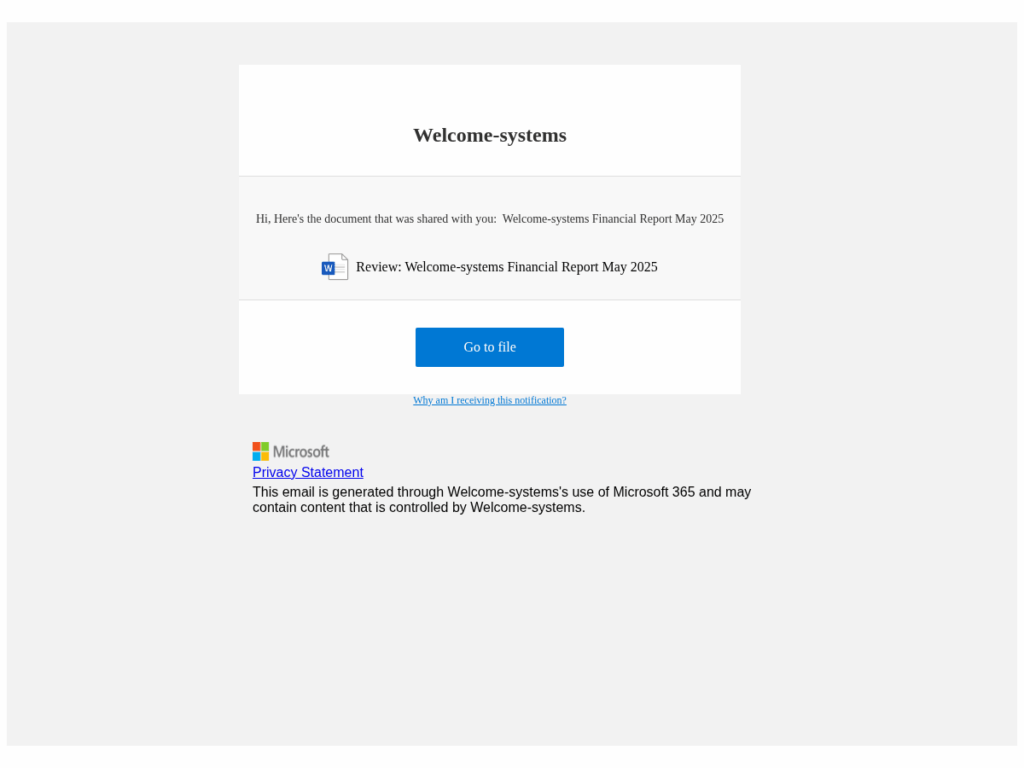

Altre email impersonano documenti Word condivisi o richieste di interazione su Microsoft Teams, riproducendo fedelmente i layout ufficiali. Gli utenti sono indotti a cliccare, convinti di trovarsi in ambienti familiari. Le redirezioni sono orchestrate in modo da apparire perfettamente legittime fino all’ultimo istante. I domini coinvolti sono registrati in modo tale da sembrare affiliati a provider noti o brand aziendali.

Contromisure di mitigazione e rilevamento

Cloudflare raccomanda alle organizzazioni un approccio multilivello alla mitigazione. Le difese devono partire dall’implementazione di MFA su tutti gli account email, al monitoraggio dei log per individuare anomalie, e all’adozione di gateway email dotati di machine learning per l’analisi dei pattern comportamentali. Le campagne di phishing vengono contrastate efficacemente con policy di zero trust, in cui nessun link viene considerato sicuro a priori.

Gli analisti suggeriscono anche il blocco proattivo di shortener noti, la verifica automatica delle catene di redirect nei link in entrata, e l’utilizzo di sandbox per simulare i click e rilevare in tempo reale comportamenti sospetti. I wrapped URL contenenti parametri specifici possono essere monitorati con regole SIEM personalizzate. I domini come urldefense.proofpoint.com o url.emailprotection.link, se contengono pattern noti, possono essere filtrati preventivamente. I vendor coinvolti, come Proofpoint e Intermedia, hanno già avviato aggiornamenti ai motori di rilevamento per migliorare la risposta in tempo reale.

Implicazioni strategiche per la cybersecurity

L’abuso del link wrapping rappresenta un’evidente dimostrazione di come strumenti nati per proteggere possano diventare vettori di attacco se non supervisionati correttamente. Il successo di queste campagne si fonda sulla fiducia percepita, una dinamica che trasforma l’ignaro destinatario in un facile bersaglio. La monetizzazione delle credenziali rubate, vendute su dark web o utilizzate per compromissioni successive, genera un impatto economico stimato in oltre 4 milioni di euro per incidente. Le organizzazioni devono rispondere con formazione continua per il personale, testando la reattività attraverso simulazioni di phishing e rafforzando la cultura della verifica proattiva dei link. L’adozione di framework SASE, il rafforzamento dei protocolli di wrapping e il costante aggiornamento delle policy aziendali rappresentano gli elementi chiave per ridurre il rischio. Gli esperti segnalano inoltre che il wrapping dovrebbe essere abilitato solo per domini interni o di fiducia, limitando la superficie di attacco e prevenendo l’abuso da parte di terzi. Il wrapping offerto da Proofpoint codifica gli URL originali attraverso parametri in query, utilizzando la base64 per offuscare l’indirizzo target. Al momento del click, il sistema decodifica l’URL e lo confronta con database di minacce conosciute. Tuttavia, se l’indirizzo non è ancora classificato come pericoloso, il sistema effettua comunque il reindirizzamento. Questo ritardo nella detection, quantificato in circa 100 millisecondi, è sfruttato dagli attaccanti per modificare i contenuti delle destinazioni tra il momento del wrapping e quello dell’apertura. I vendor stanno ottimizzando le performance con cache distribuite che riducono i tempi di scansione a 50 millisecondi, migliorando la capacità di blocco dinamico, ma la sfida resta aperta.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.