In un rapporto Mandiant ha dettagliato su due campagne SOGU e SNOWYDRIVE rivolte a enti del settore pubblico e privato a livello globale.

Gli attacchi informatici come questi in oggetto che utilizzano unità di infezione USB infette come vettore di accesso iniziale, avrebbero registrato un aumento triplicato nella prima metà del 2023 secondo Mandiant.

SOGU colpisce anche l’Italia

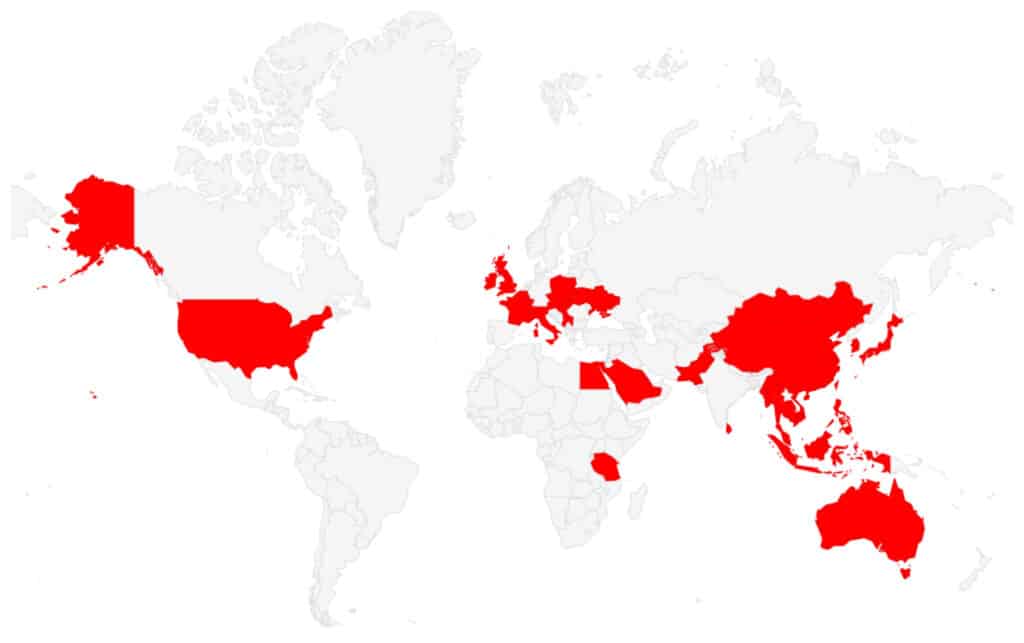

L’attività è stata attribuita a un cluster con sede in Cina chiamato TEMP.Hex (Mustang Panda) e gli obiettivi includerebbero i settori delle costruzioni, servizi alle imprese, governi, sanità, e trasporti in Europa, Asia e Stati Uniti.

“Quest’attacco di spionaggio informatico basato su USB più diffuso che utilizza unità flash USB e una delle campagne di spionaggio informatico più aggressive rivolte a organizzazioni del settore pubblico e privato a livello globale in tutti i settori verticali“, afferma la società di di sicurezza.

SOGU, la catena d’infezione

Tutto inizia con un’unità flash USB collegata a un computer, che porta all’esecuzione del trojan RAT Korplug, che quindi decrittografa e avvia una backdoor implementata in linguaggio C chiamata SOGU per esfiltrare file di interesse, sequenze di tasti e screenshot. Per caricare il payload dannoso in memoria il processo sfrutterebbe una tecnica di tipo DLL hijacking.

“Il malware può anche copiarsi su nuove unità rimovibili collegate a un sistema infetto. Ciò consente ai payload dannosi di diffondersi ad altri sistemi e potenzialmente raccogliere dati da sistemi air-gapped“.

SNOWYDRIVE

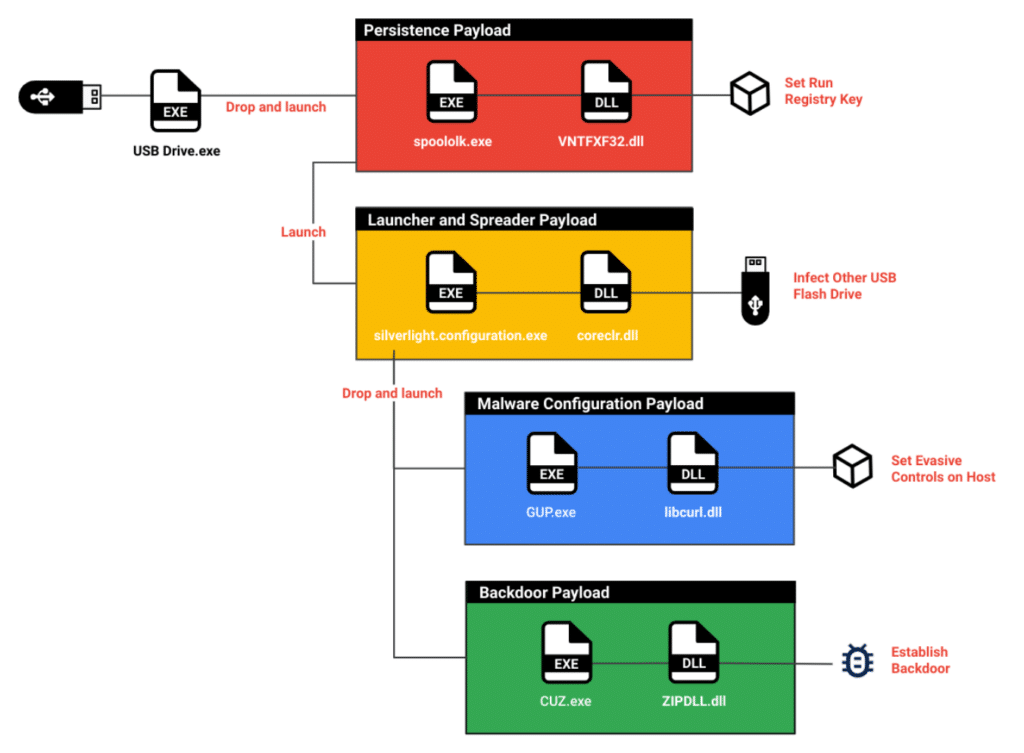

La seconda campagna sfrutterebbe il meccanismo d’infezione iniziale USB per fornire invece il malware SNOWYDRIVE ed eseguire payload arbitrari sui sistemi compromessi. La matrice dell’attacco sarebbe attribuita al gruppo UNC4698 e prenderebbe di mira organizzazioni petrolifere e del gas in Asia.

“Una volta caricato, SNOWYDRIVE crea una backdoor sul sistema host, offrendo agli attaccanti la possibilità di impartire comandi di sistema in remoto. Si diffonde anche ad altre unità flash USB e si propaga in tutta la rete“, spiegano Rommel Joven e NG Choon Kiat ricercatori di Mandiant.

Raccomandazioni

“Le organizzazioni dovrebbero dare la priorità all’implementazione di restrizioni sull’accesso a dispositivi esterni come le unità USB.”, affermato i ricercatori e concludono, “Se ciò non è possibile, dovrebbero almeno scansionare questi dispositivi alla ricerca di file o codici dannosi prima di collegarli alle loro reti interne“.

Mandiant ha messo a disposizione IoC e regole YARA.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.